Кабель крпт расшифровка: Кабель КРПТ. Характеристики и сферы применения | Полезные статьи

alexxlab | 15.05.1990 | 0 | Разное

Кабель КРПТ: технические характеристики, маркировка, применение

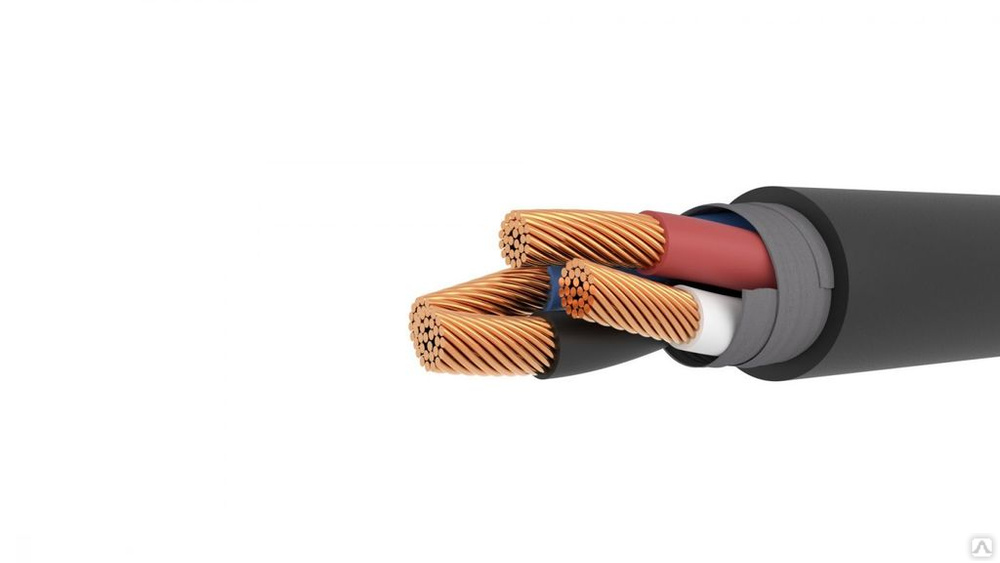

Электрикам часто приходится подключать подвижное оборудование и инструмент, при этом нужно найти кабель с соответствующим классом гибкости, чтобы его жилы и изоляция не повреждались в процессе эксплуатации. Толстый гибкий кабель позволяет подключать и мощное электрооборудование. В качестве примера можно привести подключение сварочного аппарата или использование в качестве кабеля от аппарата до держателя электродов и подключения массы. Эти потребности возникают как в быту, так и на производстве. Сегодня мы поговорим об одном из видов такой продукции и рассмотрим кабель КРПТ, его технические характеристики и область применения.

- Расшифровка маркировки

- Особенности конструкции

- Описание характеристик

- Область применения

- Лучшие производители

Расшифровка маркировки

Из маркировки проводника можно узнать о его назначении и из чего он состоит. КРПТ расшифровывается так:

КРПТ расшифровывается так:

- К — кабель.

- Р — резина. Говорит о материале, из которого сделана изоляция и оболочка.

- П — переносного типа. Эта буква говорит о возможности «подвижного» монтажа, т.е. о том, что во время работы подключенное к нему оборудование и устройства могут передвигаться. Подробнее о сфере применения мы поговорим позже.

- Т — тяжелый.

Особенности конструкции

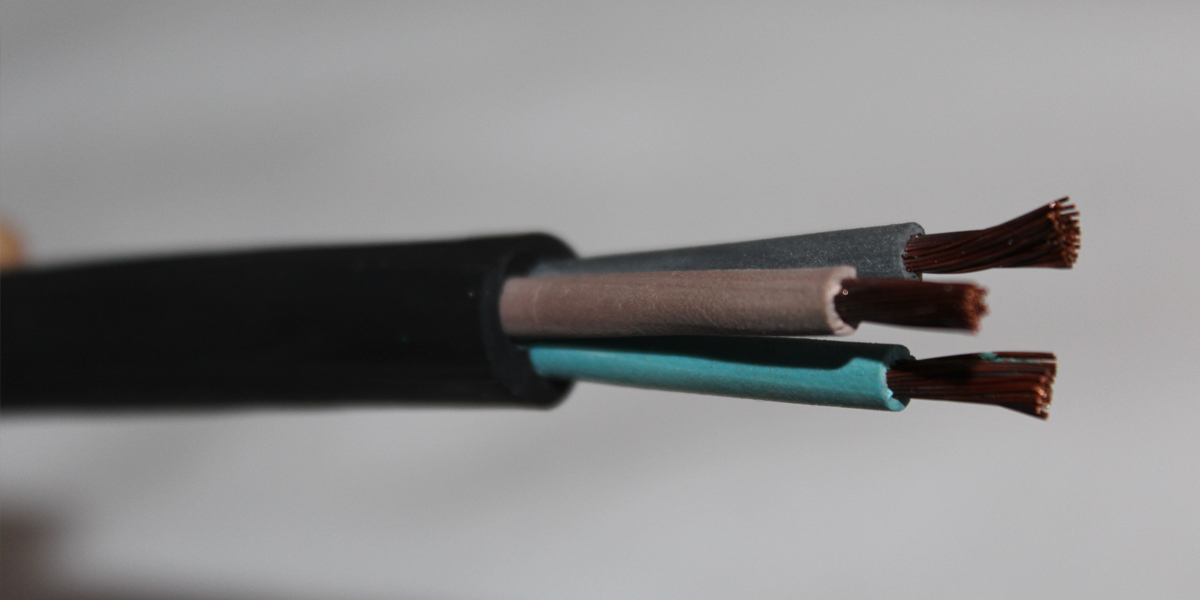

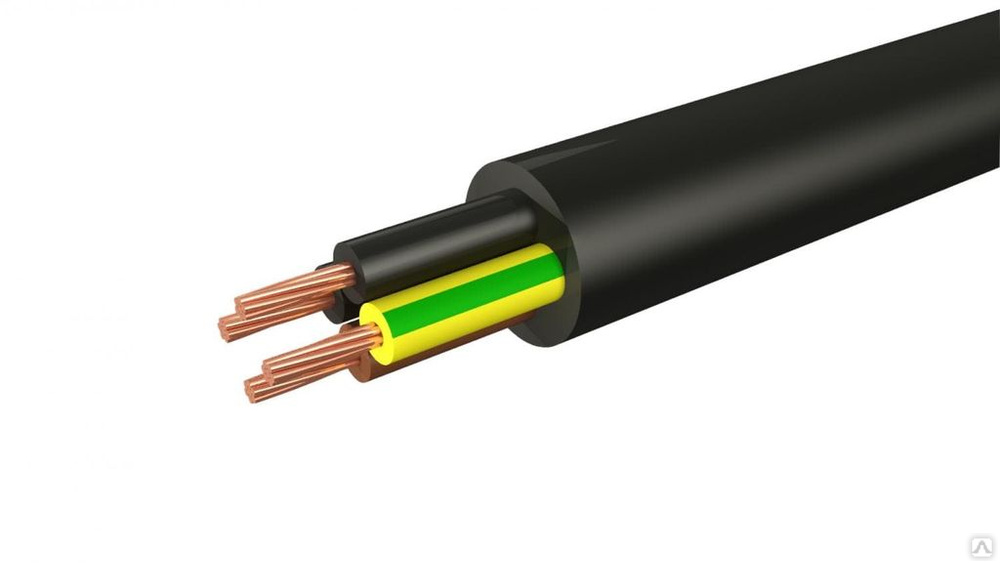

Гибкие проводники обычно изготавливаются с медными жилами, поскольку алюминий для создания многопроволочной жилы не применяется. Отсюда следует, что КРПТ – медный кабель с гибкими многопроволочными жилами, у него резиновая изоляция и общая оболочка также из резины. Его можно использовать как для внутреннего монтажа, так и для внешней прокладки. Кабельная продукция в резиновой изоляции обладает хорошей гибкостью и надежностью защиты. С помощью КРПТ вы можете подключать нестационарные электроприборы и привод механизмов, а также ручной электроинструмент.

Описание характеристик

Кабель КРПТ имеет широкое применение и может использоваться для подключения нагрузки к электросетям. Давайте рассмотрим основные технические характеристики проводника:

Давайте рассмотрим основные технические характеристики проводника:

- Напряжение 660/1000В переменного или постоянного тока соответственно.

- Допустимая токовая нагрузка (плотность тока) находится в пределах 3-20 А/мм2.

- Рабочий температурный диапазон типовой для кабелей с резиновой изоляции, находится в диапазоне от -60 до +50 градусов Цельсия. Кратковременно может достигать 75 градусов Цельсия.

- В зависимости от площади сечения жил и их количества внешний диаметр лежит в пределах от 8 до 69 мм.

- Ряд сечений жил – от 0,75 кв. мм. до 400 кв. мм.

- Количество жил от 1 до 4. Защитный или нулевой проводник маркируется желто-зеленым или синим цветом, что соответствует международной системе маркировки. «Земляная» жила может быть тоньше остальных, например 3х2.5 + 1х1.5 – здесь три жилы по 2,5 кв. мм и 1 с сечением 1,5 кв. мм.

- Соответственно вес кабеля от 90 до 9900 кг/км.

- 8 внешних диаметров – минимальный радиус изгиба.

- Срок службы – 4 года.

- Состав изоляции не позволяет распространяться горению и позволяет использовать кабель для наружной прокладки без дополнительной защиты.

КРПТ чаще всего поставляется в барабанах диаметром от 10 до 22 см, его минимальная строительная длина 100 м. Для малых партий кабеля до 100 м используется бухтовая упаковка. Кабель соответствует: ГОСТ 13497-77 и ОСТ 16 0.505.003-77.

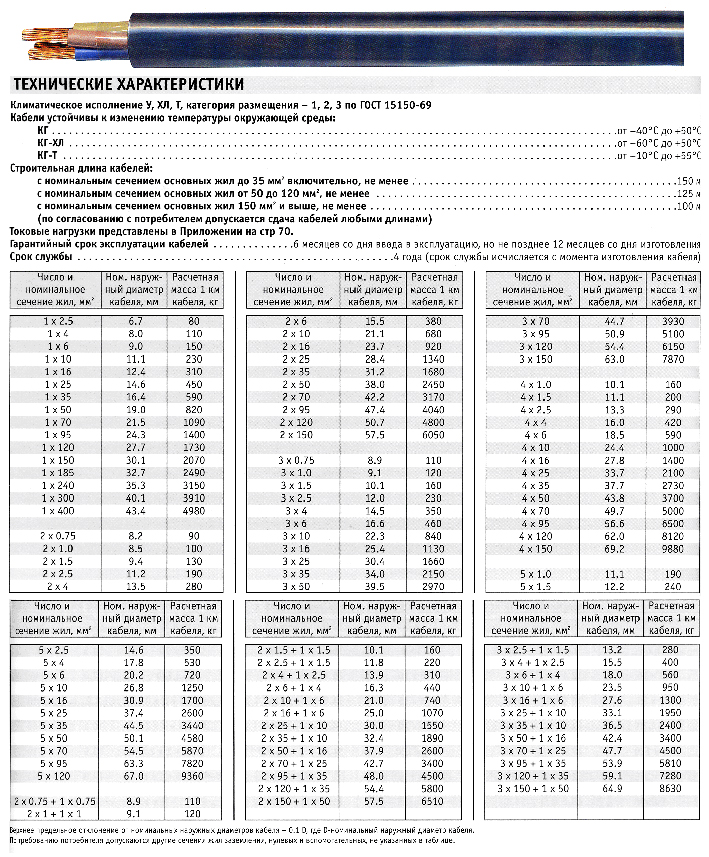

Ниже приведена таблица типовых сечений проводника:

Область применения

Кабель КРПТ применяется везде, где нужно подвижное соединение. Например, на грузоподъемных механизмах: кранах, тельферах, кран-балках. Его подвешивают для питания подвижной тележки. Также можно использовать проводник для сварочных работ и подключения сварочного аппарата.

В отдельных случаях КРПТ используют для подключения контрольных и измерительных цепей. Но по своему предназначению и техническим характеристикам он не заменит специализированный контрольный вариант типа КВВГ. Кроме того этот кабель подойдет для сборки удлинителя, особенно если удлинитель будет использоваться на улице.

Кроме того этот кабель подойдет для сборки удлинителя, особенно если удлинитель будет использоваться на улице.

Допускается монтаж на открытом воздухе, закрепив на тросах. Под землей без дополнительной защиты его монтировать нельзя, поскольку есть риск повреждения изоляции под давлением грунта.

Лучшие производители

К сожалению, КРПТ снят с производства, его можно заменить кабелем КГ (кабель гибкий). В принципе кабель КГ является полным аналогом КРПТ по техническим характеристикам, за исключением некоторых его вариантов. В тоже время следует отметить, что хоть КРПТ и снят с производства, его можно купить из складских запасов, стоит обратить внимание на следующих производителей:

- РыбинскКабель.

- ОАО Электрокабель.

- Завод КАМКАБЕЛЬ.

- ГК «СЕВКАБЕЛЬ».

На этом мы и заканчиваем обзор данного типа проводника. Теперь вы знаете технические характеристики кабеля КРПТ, область применения и основные сечения.

Материалы по теме:

- Как сделать сварочный аппарат своими руками

- Прокладка кабеля под землей

- Как определить сечение провода

аналоги, характеристики, срок службы, сферы применения

КРПТ – аналоги, характеристики, описание

При выполнении различных работ в промышленности и домашнем хозяйстве массово используются нестационарные механизмы, подключаемые к сетям электроснабжения. Примерами являются сварочные аппараты и различные подвижные устройства типа мостовых кранов.

Примерами являются сварочные аппараты и различные подвижные устройства типа мостовых кранов.

Для подачи на них напряжения необходим кабель, отличающийся от обычных продуктов преимущественно улучшенными изгибными параметрами и обеспечивающий необходимый для нестационарных применений уровень сопротивления изоляции. Всем этим требованиям в полной мере отвечает кабель КРПТ.

Наряду с передачей электроэнергии изделие может выполнять функции линейной части контрольных цепей. Особенно подходят для этого продукты с увеличенным количеством токопроводящих жил. Справедливости ради укажем на факт того, что КРПТ в данном качестве уступает специализированным контрольным кабелям.

Продукт считается устаревшим и снят с производства. Его практически полным функциональным аналогом рассматривается кабель типа КГ.

Кабель КРПТ 1х120

Кабель КРПТ 1х120 был разработан для использования

в промышленных условиях и используется для подключения различного нестационарного оборудования с высокой потребляемой мощностью: козловые и мостовые краны, тельферы и аналогичные им механизмы.

Заказать

Расшифровка марки

Для описания кабеля используется марка, которая в зашифрованной форме описывает основные потребительские параметры. Марка представляет собой двухблочный буквенно-цифровой индекс и формируется по единым правилам для широкого круга продуктов. Такой подход заметно облегчает идентификацию без обращения к справочной документации.

Первый буквенный блок описывает общие свойства изделия и несет следующую информацию:

- К (кабель) указывает на то, что речь идет об изделии с общей защитной оболочкой для элементов сердечника;

- Р (резина) характеризует материал, который использован в качестве изоляции и оболочки;

- П (переносной) отмечает возможность штатного нестационарного использования продукта при текущей эксплуатации;

- Т (тяжелый) определяет фокусную область применения в составе силовых цепей.

Цифровой блок марки традиционно для кабельной отрасли описывает количество и сечение токопроводящих жил со знаком “?” как разделителем. Может иметь многозвенную форму, если содержит жилы с различным сечением или же одна из них используется для заземления.

Может иметь многозвенную форму, если содержит жилы с различным сечением или же одна из них используется для заземления.

Иногда состав цифрового блока на правах третьего звена дополняется указанием рабочего напряжения в киловольтах.

На основании правил формирования кода марка КРПТ 2 ? 2,5 + 1 ? 1,5 означает, что речь идет о кабеле с двумя рабочими 2,5-милоиметровыми жилами, которые дополнены жилой заземления с сечением 1,5 мм2. Если марка имеет вид КРПТ 2 ? 1,5 + 1 ? 1,5, то это свидетельствует о том, что все жилы одинаковы по сечению, но одна из них с помощью соответствующей маркировки выделяется для организации цепей заземления.

Кабель КРПТ 5х95

Кабель КРПТ 5х95 рассчитан на штатную эксплуатацию в помещении и за его пределами. Возможность передачи большого тока, которая дополнена высокой гибкостью, открывает перспективны применения КРПТ для подключения сварочных аппаратов.

Заказать

Эксплуатационные параметры

- Кабель предназначен для эксплуатации в сетях переменного и постоянного тока с напряжением не выше 660/1000 В, соответственно.

Допустимая нагрузка полностью определяется сечением жилы, меняясь в пределах от 20 до 3 А/мм2 и имея тенденцию к падению по мере увеличения сечения.

Допустимая нагрузка полностью определяется сечением жилы, меняясь в пределах от 20 до 3 А/мм2 и имея тенденцию к падению по мере увеличения сечения. - Применение резиновых изоляции оболочки обеспечивают типовой для этих материалов рабочий температурный диапазон от -60 до +50°С. При полной нагрузке температура токопроводящей жилы может увеличиваться до 75°С.

- Внешний диаметр меняется от 8 до 69 мм, погонная масса – от 90 до 9900 кг/км.

- Минимальный радиус изгиба равен восьми внешним диаметрам изделия.

- Нормативный срок службы составляет четыре года.

Кабель КРПТ 2х50+1х16

Кабель КРПТ 2х50+1х16 кроме использования по своему прямому назначению можно использовать для построения сетей освещения на производстве, а также для решения различных задач в домашнем хозяйстве.

Заказать

Особенности исполнения конструкции

- Основу сердечника изделия образуют гибкие круглые многопроволочные жилы, которые набираются из отдельных скрученных между собой медных проволок четвертого класса.

Количество жил серийных конструкций составляет от одной до четырех, сечение от 0,75 до 400 мм2.

Количество жил серийных конструкций составляет от одной до четырех, сечение от 0,75 до 400 мм2. - Изоляция для облегчения работы окрашивается в различные цвета. Жила, выделенная для заземления, имеет изоляцию стандартизованного желто-зеленого цвета.

- Для достижения общей механической стабильности конструкции используется скрутка отдельных жил с достаточно большим шагом (не свыше 16 внешних диаметров).

- Под оболочкой предусматривается разделительный слой из тонкой полимерной пленки, иногда встречается ее замена в виде просыпки тальком.

Состав резины внешней оболочки подобран таким образом, чтобы:

- придать изделию противопожарные свойства касательно нераспространения горения при пожаре.

- обеспечить возможность эксплуатации на улице без дополнительной защиты.

Кабель КРПТ 4х2,5

Кабель КРПТ 4х2,5 успешно применяется для подачи силового напряжения на двигатель электротали или козлового крана.

Заказать

Поставка, упаковка, сертификаты

Кабель КПРТ, цена которого полностью соответствует обеспечиваемым характеристикам, получил заслуженную популярность среди широкого круга пользователей и массово используется как при реализации различных проектов, так и при текущей эксплуатации. Несмотря на прекращение выпуска, большой объем производства привел к тому, что большие объемы этого продукта еще присутствуют в наличии. Так что еще можно КРПТ купить из имеющихся складских запасов.

Несмотря на прекращение выпуска, большой объем производства привел к тому, что большие объемы этого продукта еще присутствуют в наличии. Так что еще можно КРПТ купить из имеющихся складских запасов.

КРПТ, цена которого соответствует рекомендованной производителем, отпускается немедленно после оплаты выставленного счета или же одобрения товарного кредита при наличии соответствующего партнерского договора.

Основным видом упаковки является барабанная при минимальной строительной длине 100 – 125 м, для намотки используются барабаны различного диаметра: от 10 до 22. При небольших длинах (на малых сечениях это обычно до 100 м) часто используется более удобная для такого случая в части хранения и транспортировки бухтовая упаковка.

Часто случается так, что только кабель КПРТ купить бывает недостаточно и необходим дополнительный сервис. Для удовлетворения этой потребности клиентов можно

- воспользоваться логистическими услугами со стороны партнерских транспортных компаний с доставкой продукции по всей территории нашей страны;

- организовать ответственное хранение купленной продукции с доставкой ее на объект по предварительно согласованному графику;

- получить необходимые технические консультации по порядку использования и возможным заменам на функциональные аналоги.

Поставляемая продукция имеет необходимые сертификаты.

Кабель КРПТ — Цены, конструкция и тех. характеристики

Кабельная энциклопедия

ГОСТ 13497-77

Расшифровка

К

Р

П

Т

кабель

изоляция из резины

переносной

тяжёлый

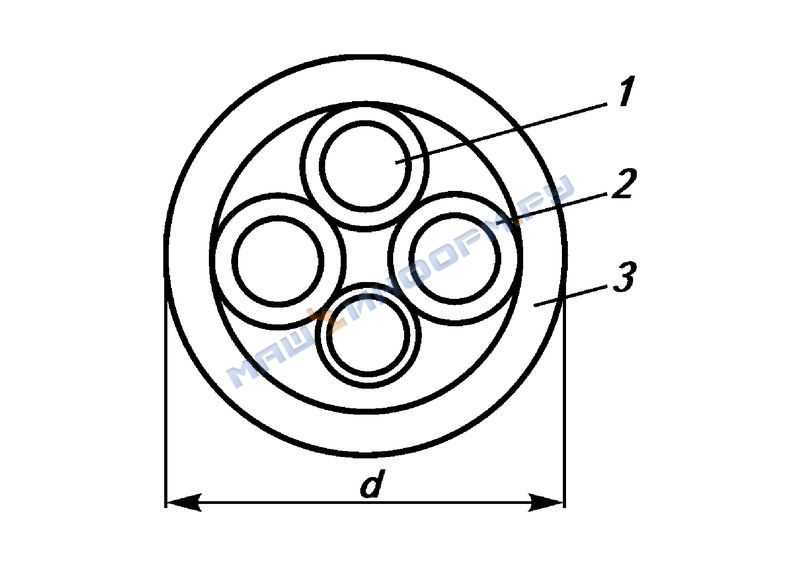

Конструкция

1. Токопроводящие многопроволочные медные жилы, скрученные

из 24…240 проволок номинальным диаметром 0,2…0,8 мм:

— основные жилы номинальным сечением 0,75…120 мм2;

— нулевая жила или жила заземления номинальным сечением 0,75…35 мм2;

— вспомогательные жилы номинальным сечением 1,5…10 мм2.

2. Изоляция из резины номинальной толщиной 1,0…1,8 мм. Возможно наложение на токопроводящую жилу синтетической плёнки для предотвращения прилипания изоляции.

3. Разделительный слой в виде обмотки из синтетической плёнки

в многожильных кабелях.

Разделительный слой в виде обмотки из синтетической плёнки

в многожильных кабелях.

4. Одно- или двухслойная оболочка из резины суммарной номинальной толщиной 2,0…5,0 мм.

Технические характеристики

| Номинальное переменное напряжение | 660 В частотой до 400 Гц |

| Номинальное постоянное напряжение | 1000 В |

| Испытательное переменное напряжение | 2,5 кВ частотой 50 Гц |

| Время выдержки при испытании | 5 мин |

| Строительная длина | не менее 100…125 м в зависимости от сечения жил |

| Маломеры в партии | не более 20% кусками от 20 м |

| Допустимая температура нагрева жил | 65 °С |

| Минимальный радиус изгиба | 8 наружных диаметров |

| Диапазон рабочих температур | −40…+50 °C |

| Срок службы | не менее 4 лет с даты изготовления |

Купить из наличия

| КРПТ 1х4,0 | 1,822 | км |

| КРПТ 1х95 | 0,110 | км |

| КРПТ 2х2,5 | 0,610 | км |

| КРПТ 3х16+1х6,0 | 0,071 | км |

| КРПТ 3х2,5+1х1,5 | 0,090 | км |

| показать ещё 13 ↓ | ||

| КРПТ 3х25 | 0,220 | км |

| КРПТ 3х4,0+1х2,5 | 0,900 | км |

| КРПТ 3х6,0+1х4,0 | 0,081 | км |

| КРПТ 4х10 | 0,130 | км |

| КРПТ 4х16 | 0,045 | км |

| КРПТ 4х2,5 | 0,050 | км |

| КРПТ 4х25 | 0,060 | км |

| КРПТ 4х35 | 0,080 | км |

| КРПТ 4х4,0 | 0,084 | км |

| КРПТ 4х50 | 0,110 | км |

| КРПТ 4х6,0 | 0,050 | км |

| КРПТ 4х70 | 0,130 | км |

| КРПТ 5х1,5 | 0,020 | км |

Производители

Мы не знаем производителей КРПТ.

Цены из заявок

Уже 30 дней нет предложений на КРПТ.

Кабельные муфты

Мы не знаем муфты для КРПТ. Попробуйте подобрать муфту по характеристикам.

Маркоразмеры

- КРПТ 1х2,5

- КРПТ 1х4,0

- КРПТ 1х6,0

- КРПТ 1х10

- КРПТ 1х16

- КРПТ 1х25

- КРПТ 1х35

- КРПТ 1х50

- КРПТ 1х70

- КРПТ 1х95

- КРПТ 1х120

- КРПТ 2х0,75

- КРПТ 2х0,75+1х0,75

- КРПТ 2х1,0

- КРПТ 2х1,0+1х1,0

- КРПТ 2х1,5

- КРПТ 2х1,5+1х1,0

- КРПТ 2х2,5

- КРПТ 2х2,5+1х1,5

- КРПТ 2х4,0

- КРПТ 2х4,0+1х2,5

- КРПТ 2х6,0

- КРПТ 2х6,0+1х4,0

- КРПТ 2х10

- КРПТ 2х10+1х6,0

- КРПТ 2х16

- КРПТ 2х16+1х6,0

- КРПТ 2х25

- КРПТ 2х25+1х10

- КРПТ 2х35

- КРПТ 2х35+1х10

- КРПТ 2х50

- КРПТ 2х50+1х16

- КРПТ 2х70

- КРПТ 2х70+1х25

- КРПТ 2х95

- КРПТ 2х95+1х35

- КРПТ 2х120

- КРПТ 2х120+1х35

- КРПТ 3х0,75

- КРПТ 3х0,75+1х0,75

- КРПТ 3х1,0

- КРПТ 3х1,0+1х1,0

- КРПТ 3х1,5

- КРПТ 3х1,5+1х1,0

- КРПТ 3х2,5

- КРПТ 3х2,5+1х1,5

- КРПТ 3х4,0

- КРПТ 3х4,0+1х2,5

- КРПТ 3х6,0

- КРПТ 3х6,0+1х4,0

- КРПТ 3х10

- КРПТ 3х10+1х6,0

- КРПТ 3х16

- КРПТ 3х16+1х6,0

- КРПТ 3х25

- КРПТ 3х25+1х10

- КРПТ 3х35

- КРПТ 3х35+1х10

- КРПТ 3х50

- КРПТ 3х50+1х16

- КРПТ 3х70

- КРПТ 3х70+1х25

- КРПТ 3х95

- КРПТ 3х95+1х35

- КРПТ 3х120

- КРПТ 3х120+1х35

раскрыто: как шпионские агентства США и Великобритании побеждают конфиденциальность и безопасность в Интернете | Файлы АНБ

Спецслужбы США и Великобритании успешно взломали большую часть онлайн-шифрования, на которое полагаются сотни миллионов людей для защиты конфиденциальности своих личных данных, онлайн-транзакций и электронной почты, согласно сверхсекретным документам, раскрытым бывшим подрядчиком. Эдвард Сноуден.

Эдвард Сноуден.

Файлы показывают, что Агентство национальной безопасности и его коллега из Великобритании GCHQ в значительной степени скомпрометировали гарантии, которые интернет-компании дали потребителям, чтобы заверить их в том, что их сообщения, онлайн-банкинг и медицинские записи будут неразборчивы для преступников или правительств.

Агентства, как показывают документы, применили ряд методов в своих систематических и непрекращающихся атаках на то, что они считают одной из самых больших угроз их способности получить доступ к огромным массивам интернет-трафика — «использование вездесущего шифрования по всему миру». Интернет”.

Эти методы включают в себя скрытые меры для обеспечения контроля АНБ над установлением международных стандартов шифрования, использование суперкомпьютеров для взлома шифрования «грубой силой» и — самый тщательно охраняемый секрет из всех — сотрудничество с технологическими компаниями и самими интернет-провайдерами. .

Посредством этих тайных партнерских отношений агентства внедрили секретные уязвимости, известные как лазейки или лазейки, в коммерческое программное обеспечение для шифрования.

Файлы как из АНБ, так и из GCHQ были получены Guardian, и подробности публикуются сегодня в сотрудничестве с New York Times и ProPublica. Они раскрывают:

10-летняя программа АНБ по борьбе с технологиями шифрования совершила прорыв в 2010 году, который сделал «огромные объемы» данных, собранных через перехватчики интернет-кабелей, вновь «эксплуатируемыми».

АНБ тратит 250 миллионов долларов в год на программу, которая, помимо прочего, работает с технологическими компаниями, чтобы «тайно влиять» на дизайн их продуктов.

Их возможности защиты от шифрования строго охраняются, а аналитики предупреждают: «Не спрашивайте и не спекулируйте на источниках или методах».

АНБ описывает сильные программы дешифрования как «цену допуска для США, чтобы поддерживать неограниченный доступ к киберпространству и его использование».

Команда GCHQ работала над разработкой способов шифрования трафика для «большой четверки» поставщиков услуг, таких как Hotmail, Google, Yahoo и Facebook.

Агентства настаивают на том, что способность взломать шифрование жизненно важна для их основных задач по борьбе с терроризмом и сбору внешней разведки.

Но эксперты по безопасности обвинили их в нападении на сам интернет и конфиденциальность всех пользователей. «Криптография формирует основу для доверия в Интернете», — сказал Брюс Шнайер, специалист по шифрованию и научный сотрудник Беркмановского центра Интернета и общества при Гарвардском университете. «Преднамеренно подрывая онлайн-безопасность в недальновидной попытке подслушивания, АНБ подрывает саму ткань интернета». Секретные брифинги между агентствами отмечают их успех в «победе над сетевой безопасностью и конфиденциальностью».

«В течение последнего десятилетия АНБ возглавляло [так в оригинале] агрессивные, многосторонние усилия по взлому широко используемых технологий шифрования в Интернете», — говорится в документе GCHQ от 2010 года. «Огромные объемы зашифрованных интернет-данных, которые до сих пор были удалены, теперь могут быть использованы».

«Огромные объемы зашифрованных интернет-данных, которые до сих пор были удалены, теперь могут быть использованы».

Во внутренней служебной записке агентства отмечается, что среди британских аналитиков была показана презентация о прогрессе АНБ: “Те, кто еще не был проинформирован, были ошеломлены!”

Прорыв, подробно не описанный в документах, означал, что спецслужбы смогли отслеживать «большие объемы» данных, проходящих через оптоволоконные кабели по всему миру, и взломать их шифрование, несмотря на заверения руководителей интернет-компаний, что это данные были вне досягаемости правительства.

Ключевой компонент борьбы АНБ с шифрованием, его сотрудничество с технологическими компаниями, подробно описан в сверхсекретном бюджетном запросе разведывательного сообщества США на 2013 год под заголовком «Обеспечение Sigint [сигнальной разведки]».

Секретные брифинги между АНБ и GCHQ отмечают их успех в «победе над сетевой безопасностью и конфиденциальностью». Фотография: Guardian Финансирование программы — 254,9 млн долларов в этом году — затмевает финансирование программы Prism, стоимость которой составляет 20 млн долларов в год, согласно предыдущим документам АНБ. С 2011 года общие расходы на поддержку Sigint превысили 800 миллионов долларов. Программа «активно вовлекает ИТ-индустрию США и других стран в тайное влияние и/или открытое использование дизайна их коммерческих продуктов», говорится в документе. Ни одна из компаний, участвующих в таких партнерствах, не называется; эти детали охраняются еще более высокими уровнями классификации.

С 2011 года общие расходы на поддержку Sigint превысили 800 миллионов долларов. Программа «активно вовлекает ИТ-индустрию США и других стран в тайное влияние и/или открытое использование дизайна их коммерческих продуктов», говорится в документе. Ни одна из компаний, участвующих в таких партнерствах, не называется; эти детали охраняются еще более высокими уровнями классификации.

Помимо прочего, программа предназначена для «вставки уязвимостей в коммерческие системы шифрования». О них будет известно АНБ, но больше никому, в том числе рядовым заказчикам, которые в документе показательно названы «противниками».

“Эти конструктивные изменения позволяют эксплуатировать рассматриваемые системы с помощью коллекции Sigint… с предвидением модификации. Однако для потребителя и других злоумышленников безопасность систем остается нетронутой.”

В документе четко изложены общие цели программы, в том числе сделать коммерческое программное обеспечение для шифрования «более уязвимым» для атак АНБ путем «формирования» мирового рынка и продолжения усилий по взлому шифрования, используемого в телефонах 4G следующего поколения. Среди конкретных достижений на 2013 год АНБ ожидает, что программа получит доступ к «данным, проходящим через концентратор для крупного провайдера связи», и к «крупной одноранговой системе голосовой и текстовой связи в Интернете».

Среди конкретных достижений на 2013 год АНБ ожидает, что программа получит доступ к «данным, проходящим через концентратор для крупного провайдера связи», и к «крупной одноранговой системе голосовой и текстовой связи в Интернете».

Технологические компании утверждают, что они сотрудничают со спецслужбами только тогда, когда к этому принуждаются по закону. The Guardian ранее сообщала, что Microsoft сотрудничала с АНБ, чтобы обойти шифрование в службах электронной почты и чата Outlook.com. Компания настаивала на том, что при разработке своей продукции она была обязана соблюдать «существующие или будущие законные требования».

Документы показывают, что агентство уже достигло другой цели, изложенной в бюджетной заявке: повлиять на международные стандарты, на которые опираются системы шифрования. Независимые эксперты по безопасности уже давно подозревают, что АНБ привносит слабые места в стандарты безопасности, что впервые подтверждено другим секретным документом. Это показывает, что агентство работало тайно, чтобы получить собственную версию проекта стандарта безопасности, выпущенного Национальным институтом стандартов и технологий США и одобренного для использования во всем мире в 2006 г.

«В конце концов АНБ стало единственным редактором», — говорится в документе.

Кодовое слово АНБ для программы расшифровки Bullrun взято из крупного сражения гражданской войны в США. Его британский аналог, Эджхилл, назван в честь первого крупного сражения гражданской войны в Англии, произошедшего более 200 лет назад.

Классификационное руководство для сотрудников и подрядчиков АНБ на Bullrun в общих чертах описывает его цели.

“Проект Bullrun связан со способностью АНБ преодолевать шифрование, используемое в определенных сетевых технологиях связи. Bullrun использует несколько источников, каждый из которых является чрезвычайно конфиденциальным.” Документ показывает, что у агентства есть возможности против широко используемых онлайн-протоколов, таких как HTTPS, передача голоса по IP и Secure Sockets Layer (SSL), используемых для защиты онлайн-покупок и банковских операций.

В документе также показано, что Центр коммерческих решений АНБ, якобы орган, через который технологические компании могут оценивать свои продукты безопасности и представлять их потенциальным покупателям из правительства, играет другую, более тайную роль.

Он используется АНБ для «использования конфиденциальных отношений сотрудничества с конкретными отраслевыми партнерами» для внедрения уязвимостей в продукты безопасности. Оперативников предупредили, что эта информация должна храниться в строжайшей тайне «как минимум».

Более общий классификационный справочник АНБ раскрывает более подробную информацию о тесных партнерских отношениях агентства с промышленностью и его способности модифицировать продукты. Он предупреждает аналитиков, что два факта должны оставаться совершенно секретными: что АНБ вносит модификации в коммерческое программное обеспечение и устройства шифрования, «чтобы сделать их пригодными для использования», и что АНБ «получает криптографические детали коммерческих криптографических систем защиты информации через отраслевые отношения».

Однако, судя по документам, агентства еще не взломали все технологии шифрования. Сноуден, похоже, подтвердил это во время прямого эфира вопросов и ответов с читателями Guardian в июне. «Шифрование работает. Правильно реализованные надежные криптосистемы — это одна из немногих вещей, на которые вы можете положиться», — сказал он, прежде чем предупредить, что АНБ часто может найти способы обойти это из-за слабой безопасности на компьютерах на обоих концах связи.

«Шифрование работает. Правильно реализованные надежные криптосистемы — это одна из немногих вещей, на которые вы можете положиться», — сказал он, прежде чем предупредить, что АНБ часто может найти способы обойти это из-за слабой безопасности на компьютерах на обоих концах связи.

Документы разбросаны с предупреждениями о важности сохранения абсолютной секретности в отношении возможностей расшифровки.

Слайд, показывающий, что секретность возможностей агентств против шифрования тщательно охраняется. Фотография: GuardianВ комплексе GCHQ в Челтнеме, Глостершир, были установлены строгие правила обсуждения проектов, связанных с дешифрованием. Аналитикам было дано указание: «Не спрашивайте и не спекулируйте на источниках или методах, лежащих в основе Bullrun». Согласно одному документу, эта информация так тщательно охранялась, что даже те, кто имел доступ к аспектам программы, были предупреждены: «Нет необходимости знать».

Агентства должны были быть «избирательными в том, что касается предоставления подрядчикам доступа к этой информации», но в конечном итоге ее увидел Сноуден, один из 850 000 человек в США с допуском к сверхсекретным сведениям. возможные последствия любых утечек, в том числе «ущерб отраслевым отношениям».

возможные последствия любых утечек, в том числе «ущерб отраслевым отношениям».

«Потеря уверенности в нашей способности соблюдать соглашения о конфиденциальности приведет к потере доступа к конфиденциальной информации, которая может сэкономить время при разработке новых возможностей», — сообщили разведывательным службам. Несколько менее важным для GCHQ было доверие общественности, которое было отмечено как умеренный риск, говорится в документе.

«Некоторые уязвимые продукты используются широкой публикой; некоторые уязвимые места хорошо известны, например, возможность восстановления неудачно выбранных паролей», — говорится в сообщении. «Знание того, что GCHQ использует эти продукты и масштабы наших возможностей, повысит осведомленность общественности, создав нежелательную рекламу для нас и наших политических хозяев».

Усилия по расшифровке особенно важны для GCHQ. Его стратегическое преимущество от программы Tempora — прямой доступ к трансатлантическим оптоволоконным кабелям крупных телекоммуникационных корпораций — было под угрозой исчезновения, поскольку все больше и больше крупных интернет-компаний шифровали свой трафик, отвечая на требования клиентов о гарантированной конфиденциальности.

Документ GCHQ от 2010 года предупредил, что без внимания британская «утилита Sigint будет деградировать по мере изменения информационных потоков, разработки (и развертывания) новых приложений, а повсеместное шифрование станет более распространенным явлением». Документы показывают, что первоначальной целью Edgehill было расшифровать зашифрованный трафик, сертифицированный тремя крупными (неназванными) интернет-компаниями и 30 типами виртуальных частных сетей (VPN), используемых предприятиями для обеспечения безопасного удаленного доступа к своим системам. К 2015 году GCHQ надеялся взломать коды, используемые 15 крупными интернет-компаниями и 300 VPN.

Другая программа под кодовым названием Cheesy Name была направлена на выделение ключей шифрования, известных как «сертификаты», которые могут быть уязвимы для взлома суперкомпьютерами GCHQ.

Аналитики проекта Edgehill прорабатывали пути проникновения в сети крупных провайдеров веб-почты в рамках проекта по расшифровке. В ежеквартальном обновлении за 2012 год отмечается, что команда проекта «продолжает работать над пониманием» большой четверки провайдеров связи, названных в документе Hotmail, Google, Yahoo и Facebook, добавляя, что «работа в этом квартале была в основном сосредоточена на Google из-за нового доступа. возможности развиваются».

В ежеквартальном обновлении за 2012 год отмечается, что команда проекта «продолжает работать над пониманием» большой четверки провайдеров связи, названных в документе Hotmail, Google, Yahoo и Facebook, добавляя, что «работа в этом квартале была в основном сосредоточена на Google из-за нового доступа. возможности развиваются».

Чтобы обеспечить преимущество инсайдеров, GCHQ также учредил группу Humint Operations Team (HOT). Humint, сокращение от «человеческий интеллект», относится к информации, полученной непосредственно из источников или агентов под прикрытием.

Эта команда GCHQ, согласно внутреннему документу, «отвечала за выявление, вербовку и работу тайных агентов в мировой телекоммуникационной отрасли».

«Это позволяет GCHQ решать некоторые из самых сложных задач», — говорится в отчете. Усилия, предпринятые АНБ и GCHQ против технологий шифрования, могут иметь негативные последствия для всех пользователей интернета, предупреждают эксперты.

«Бэкдоры принципиально противоречат хорошей безопасности», — сказал Кристофер Согоян, главный технолог и старший политический аналитик Американского союза гражданских свобод. «Бэкдоры подвергают всех пользователей системы с бэкдором, а не только цели спецслужб, повышенному риску компрометации данных». Это связано с тем, что внедрение в программный продукт лазеек, особенно тех, которые можно использовать для получения незашифрованных пользовательских сообщений или данных, значительно усложняет разработку защищенного продукта».0003

«Бэкдоры подвергают всех пользователей системы с бэкдором, а не только цели спецслужб, повышенному риску компрометации данных». Это связано с тем, что внедрение в программный продукт лазеек, особенно тех, которые можно использовать для получения незашифрованных пользовательских сообщений или данных, значительно усложняет разработку защищенного продукта».0003

Это мнение отражено в недавней статье Стефани Пелл, бывшего прокурора Министерства юстиции США и внештатного научного сотрудника Центра Интернета и безопасности Стэнфордской школы права.

«Система зашифрованной связи с законным перехватом черного хода с гораздо большей вероятностью приведет к катастрофической потере конфиденциальности связи, чем система, которая никогда не имеет доступа к незашифрованным сообщениям своих пользователей», — заявляет она.

Чиновники разведки попросили Guardian, New York Times и ProPublica не публиковать эту статью, заявив, что она может побудить иностранные цели перейти на новые формы шифрования или связи, которые будет сложнее собирать или читать.

Три организации удалили некоторые конкретные факты, но решили опубликовать историю из-за ценности публичных дебатов о действиях правительства, которые ослабляют самые мощные инструменты защиты конфиденциальности пользователей Интернета в США и во всем мире.

Взлом смарт-карт платного телевидения – насколько это просто?

За последние пару дней разразился небольшой фурор в связи с утверждениями о том, что дочерняя компания News Corp, NDS, взламывает смарт-карты платного телевидения конкурентов News Corp и даже собственных компаний News Corp — обвинения, которые NDS категорически отрицает.

Я не собираюсь рассуждать о причинах, по которым поставщик систем условного доступа — технологии, позволяющей провайдерам платного телевидения ограничивать доступ к своим трансляциям, — хочет подорвать безопасность своего продукта; но я собираюсь обсудить, как такие системы работают и насколько они безопасны.

Модуль условного доступа (CAM) представляет собой комбинацию ключей шифрования, смарт-карт, электроники и компьютерного кода внутри приемника спутникового или кабельного телевидения (или «декодера»).

Провайдер платного телевидения шифрует цифровой сигнал, отправляемый абоненту, с помощью ключа шифрования. Абонент вставляет смарт-карту в свой декодер, который расшифровывает сигнал, чтобы на экране отображались программы и фильмы. Некоторые декодеры уже имеют встроенную смарт-карту, поэтому внешний слот отсутствует.

Смарт-карта представляет собой пластиковую карту с чипом, очень похожую на современную кредитную карту. На микросхеме видны электрические контакты. Когда карта вставлена, чип вставляется в декодер, позволяя CAM получить ключ дешифрования. На чипе хранится и другая информация — идентификатор абонента, данные о подписке, реквизиты для выставления счетов, фильтры цензуры и так далее.

На самом деле мы не знаем, что там, пока не взломаем чип, потому что все это держится в секрете. Каждый чип будет иметь собственную энергонезависимую память (не требует батареи), компьютерные программы и небольшой центральный процессор (ЦП).

Безопасность системы зависит от нескольких вещей:

- секретность алгоритма шифрования

- секретность ключей

- секретность оборудования.

Итак, начнем с алгоритма. Алгоритм — это рецепт выполнения чего-либо, в данном случае скремблирования и дескремблирования цифрового сигнала.

Некоторые поставщики CAM пишут свои собственные алгоритмы и полагаются на то, что они останутся в секрете. Это все равно, что прятать ключ от двери в кирпиче или под цветочным горшком — как только секрет (ключ в кирпиче) раскрыт, у вас больше нет безопасности. Защита DVD работает таким образом.

Гораздо лучше держать ключ при себе (секретный ключ). Все знают, как работает защита вашей двери (вы вставляете правильный ключ в замок и поворачиваете), но это работает, только если у вас есть ключ. Если ваш замок (алгоритм) неисправен, вы достаточно быстро это обнаружите и замените замок. Конечно, абонентам платного ТВ придется запоминать ключ и вводить его в свой декодер – очень неудобно, но очень безопасно.

Foxtel использует модули Irdeto 5 CAM. В них используется шифрование 3DES — довольно сложный алгоритм шифрования, который трудно взломать без использования большого количества суперкомпьютеров. 3DES — это известный алгоритм — он проверен годами и при правильной реализации будет безопасен.

3DES — это известный алгоритм — он проверен годами и при правильной реализации будет безопасен.

А безопасность ключа расшифровки? Он хранится на чипе смарт-карты. Не так хорошо, как хотелось бы. Так же, как спрятать его внутри (очень тонкого) кирпича. 3DES — это алгоритм с симметричным ключом, что означает, что вы используете один и тот же ключ для шифрования и дешифрования. Если хакеры смогут открыть карту и получить ключ, они смогут извлечь ключ и использовать его для создания клонированных карт.

Это приводит нас к секретности оборудования. Четыре года назад журнал Wired опубликовал на YouTube видео (см. ниже), в котором Крис Тарновски демонстрирует, как извлечь чип из смарт-карты и получить доступ к электрическим сигналам.

Следующим шагом является перепрограммирование карты для отображения сохраненных данных (включая ключ дешифрования). Современные карты лучше, но и техники попадания в них лучше.

Карту даже открывать не надо. Многие зрители цифрового телевидения используют такие методы, как совместное использование карт или совместное использование ключей Интернета, чтобы распределить стоимость подписки на платное телевидение между десятками или сотнями людей.

Многие зрители цифрового телевидения используют такие методы, как совместное использование карт или совместное использование ключей Интернета, чтобы распределить стоимость подписки на платное телевидение между десятками или сотнями людей.

И вы можете купить пустые смарт-карты в Интернете в таких местах, как Alibaba.com, по несколько центов каждая. Существуют также специальные онлайн-форумы, помогающие потенциальным преступникам получить доступ к спутниковому телевидению и платному телевидению без подписки.

Просто термины Google, такие как Взломы Irdeto 5, Sat Universe и MOSC (модифицированная оригинальная смарт-карта).

Так же, как и с моддингом Xbox (обход встроенных механизмов безопасности игровых консолей Xbox и Xbox 360), рутированием Android (получением прав суперпользователя на программное обеспечение вашего Android-устройства) и джейлбрейком iPhone (получением root-доступа к операционной системе Apple). система), сейчас происходит пиратство/взлом платного телевидения.

Информация доступна и легкодоступна. Конечно, любой, кто пытается использовать эту информацию, должен быть технически подкован и предприимчив.

Это делается в промышленных масштабах? Возможно, в таких местах, как Китай или Южная Америка. Многие аппаратные средства, которые позволяют или поддерживают незаконный доступ к ИТ-системам (например, скимминг карты банкомата — незаконное копирование информации с магнитной полосы кредитной карты или карты банкомата), по-видимому, поступают из этих регионов.

Китайское правительство пытается остановить взлом и системы, которые его поддерживают. Я считаю, что навыки, необходимые для взлома этих смарт-карт, превосходят большинство пиратов и хакеров.

Кроме того, гораздо проще просто установить одноранговый файлообменный протокол BitTorrent и скачать любую программу или фильм.

Что такое SSL, TLS и HTTPS?

Обновлено 3 мая 2022 г.

Чтобы правильно понять безопасность связи, нам следует ознакомиться с терминами SSL, TLS и HTTPS. В этой статье вы найдете ответы на такие вопросы, как, что такое SSL? Что такое TLS? Как работают соединения SSL и TLS? И в чем разница между SSL, TLS и HTTPS? Короче говоря, SSL и TLS — это протоколы безопасности, предназначенные для защиты конфиденциальности данных. Но для компаний, заинтересованных в защите целостности своих сетей, это только поверхностное .

В этой статье вы найдете ответы на такие вопросы, как, что такое SSL? Что такое TLS? Как работают соединения SSL и TLS? И в чем разница между SSL, TLS и HTTPS? Короче говоря, SSL и TLS — это протоколы безопасности, предназначенные для защиты конфиденциальности данных. Но для компаний, заинтересованных в защите целостности своих сетей, это только поверхностное .

В Gigamon наша цель — дать вам видимость, необходимая для обеспечения безопасности и эффективности всей цифровая инфраструктура. Но зачем останавливаться на достигнутом? Ведь когда дело доходит до защиты ваших данных, в игре гораздо больше, чем просто то, что происходит в вашем сеть.

Возьмем, к примеру, SSL, TLS и HTTPS.

Это стражи, которые помогают хранить данные

безопасно, поскольку он перемещается через Интернет. Но хотя большинство людей слышали о

эти термины и могут быть знакомы с общим процессом шифрования данных,

что такое SSL и TLS и как они работают, может быть не так очевидно.

Руководство Gigamon по безопасности связи ставит сети SSL и TLS на передний план и освещает цели и процессы, лежащие в основе наиболее широко используемых протоколов безопасности в Интернете. Но чтобы понять, как работают эти протоколы и как они взаимодействуют с HTTPS, давайте сначала посмотрим, почему они так важны.

Дополнительные сведения о том, что такое SSL и TLS, см. в следующих ресурсах:

- Краткий обзор функций: расшифровка SSL/TLS

- Не используйте TLS 1.3 Naked — риски и преимущества расшифровки трафика расшифрованы для вас

- TLS по номерам

Данные для получения

Данные, отправленные и полученные через Интернет, перемещаются

быстро. Чрезвычайно быстрый. Фактически,

в зависимости от того, через что он движется (обычные провода, оптоволоконные кабели,

или даже сам воздух), интернет-пакеты данных могут достигать скорости в сотни

тысячи километров в секунду, путешествуя со скоростью почти скорости света. Но хотя это может показаться

данные приходят мгновенно, на самом деле это не так. Между точкой А и точкой

B, ваши данные маршрутизируются через несколько устройств, пока не окажутся в нужном месте.

предполагаемый пункт назначения.

Но хотя это может показаться

данные приходят мгновенно, на самом деле это не так. Между точкой А и точкой

B, ваши данные маршрутизируются через несколько устройств, пока не окажутся в нужном месте.

предполагаемый пункт назначения.

И пока он в пути, он уязвим .

Нельзя отрицать — преступники нацелены на данные, и у них на прицеле ваш бизнес. Это потому, что украденные данные ценны… и дороги . Исследования показывают, что средняя утечка данных обходится целевой компании в 3,92 миллиона долларов США. 1

К сожалению, учитывая, что мы создаем, загружаем и отправляем примерно 2,5 квинтиллионов байтов данных 2 каждый день, отслеживать всю информацию, циркулирующую по Интернету, не так-то просто.

Вот где шифрование данных и входит аутентификация.

Что такое шифрование данных и аутентификация?

Шифрование данных и аутентификация — это процесс, предназначенный для предотвращения попадания жизненно важных данных в чужие руки. Он делает это путем скремблирования данных по мере их отправки. Предполагаемый получатель (он же веб-сервер) получает специальный ключ в виде набора инструкций, подробно описывающих, как расшифровать данные. Сервер использует ключ для правильного декодирования зашифрованных данных. Без этого ключа любой, кто перехватит зашифрованные данные по пути, увидит только бессмысленную тарабарщину.

Он делает это путем скремблирования данных по мере их отправки. Предполагаемый получатель (он же веб-сервер) получает специальный ключ в виде набора инструкций, подробно описывающих, как расшифровать данные. Сервер использует ключ для правильного декодирования зашифрованных данных. Без этого ключа любой, кто перехватит зашифрованные данные по пути, увидит только бессмысленную тарабарщину.

Конечно, чтобы это работало, должен быть своего рода соглашение между отправителем и получателем. В противном случае два у сторон не было бы информации, необходимой им для эффективного шифрования/дешифрования данные, которыми они обмениваются. Для облегчения этого процесса мы используем несколько безопасность и криптографические протоколы — чаще всего SSL или TLS.

Но, прежде чем ответить на вопросы «Что такое TLS?» и «Что такое SSL?» важно понимать, что такое HTTP и как он связан с TLS и SSL.

Что такое HTTPS?

Интернет — в частности, сеть — это

огромная распределенная клиент-серверная информационная система. Это означает, что он работает через клиентов (обычно это персональные компьютеры или

мобильные устройства) связываясь с серверами для

информация о запросе. Затем сервер либо принимает, либо отклоняет запрос клиента.

запрос. Если запрос принят, сервер устанавливает соединение с

клиент по определенному протоколу .

протокол действует как стандартный набор правил, которые позволяют серверам

и клиенты для общения.

Это означает, что он работает через клиентов (обычно это персональные компьютеры или

мобильные устройства) связываясь с серверами для

информация о запросе. Затем сервер либо принимает, либо отклоняет запрос клиента.

запрос. Если запрос принят, сервер устанавливает соединение с

клиент по определенному протоколу .

протокол действует как стандартный набор правил, которые позволяют серверам

и клиенты для общения.

И это подводит нас к HTTP.

HTTP расшифровывается как Протокол передачи гипертекста и является основным используемым протоколом. по всей всемирной паутине. HTTP определяет, какой тип данных может быть передаются, как эти данные форматируются и как серверы должны реагировать на конкретные команды. Когда клиент инициирует связь с сервером, HTTP отправляется команда, запрашивающая доступ к нужной странице.

HTTP чрезвычайно эффективен, так как его почти

свидетельствует о всеобщем усыновлении. Но HTTP не очень безопасно. Это связано с тем, что в HTTP отсутствует шифрование данных и аутентификация,

по сути, передача данных в открытую, где любой может получить к ним доступ. HTTPS (протокол передачи гипертекста Secure ) решает эту проблему, создавая

безопасное зашифрованное соединение между клиентом и сервером. Это обеспечивает

веб-сайты от прослушивания, подделки и кражи данных.

Это связано с тем, что в HTTP отсутствует шифрование данных и аутентификация,

по сути, передача данных в открытую, где любой может получить к ним доступ. HTTPS (протокол передачи гипертекста Secure ) решает эту проблему, создавая

безопасное зашифрованное соединение между клиентом и сервером. Это обеспечивает

веб-сайты от прослушивания, подделки и кражи данных.

Первоначально HTTPS был разработан специально для веб-сайтов электронной коммерции и бизнеса, которые регулярно обрабатывают конфиденциальную информацию (например, пароли и данные кредитной карты), но новые рекомендации 3 предполагают, что каждый веб-сайт — даже тот, который носит исключительно информационный характер — должен использовать HTTPS. Google продвигает это мышление, предлагая небольшое повышение рейтинга в поисковых системах для HTTPS-сайтов и отображая «небезопасные» предупреждения в адресной строке браузера Google Chrome на сайтах, не поддерживающих HTTPS.

HTTPS предлагает лучшее и более безопасное решение для модели клиент/сервер. Но эта дополнительная безопасность не является автоматической и не защищена от атак; сайты, которые хотят поддерживать стандарты безопасности, должны сначала приобрести сертификат SSL/TLS в доверенном центре сертификации.

Но эта дополнительная безопасность не является автоматической и не защищена от атак; сайты, которые хотят поддерживать стандарты безопасности, должны сначала приобрести сертификат SSL/TLS в доверенном центре сертификации.

Что такое SSL?

Чтобы узнать ответ на вопрос «Что такое SSL?», давайте взглянем на историю, связанную с этой технологией. SSL расшифровывается как Secure Sockets Layer и был впервые разработан Netscape еще в 1994 году. Шифрование/дешифрование SSL — это метод, с помощью которого Интернет-соединения поддерживаются в безопасности, будь то клиент-клиент, сервер-сервер или (гораздо чаще ) клиент к серверу. Это предотвращает неавторизованные третьи лица от просмотра или изменения любых данных, которыми обмениваются через Интернет.

Первоначально SSL был создан для защиты соединений между клиентами и онлайн-компаниями. К сожалению, по мере того, как ценность, казалось бы, обыденной личной информации и привычек просмотра увеличивается, это является признаком того, что киберпреступники расширяют свою сеть, чтобы нацеливаться и на некоммерческие сайты. Таким образом, SSL получил широкое распространение. Но время идет, и обновленный протокол был выпущен еще в 1999 году и с тех пор полностью заменил SSL в качестве стандартного сертификата безопасности.

Таким образом, SSL получил широкое распространение. Но время идет, и обновленный протокол был выпущен еще в 1999 году и с тех пор полностью заменил SSL в качестве стандартного сертификата безопасности.

Этот обновленный протокол называется TLS.

Что такое TLS?

Часто SSL и TLS упоминаются как синонимы и используются взаимозаменяемо. Но между ними есть разница. Итак, что такое TLS?

TLS расшифровывается как Transport Layer Security и по сути является SSL, но более безопасным. Точнее, Internet Engineering Task Force отказалась от SSL в пользу TLS.

Подобно SSL, TLS — это криптографический протокол, который обеспечивает конфиденциальность, аутентификацию и целостность данных в компьютерных сетях и используется при просмотре веб-страниц, обмене мгновенными сообщениями, электронной почте и т. д. Но даже если TLS выполняет ту же роль, что и SSL, он делает это более эффективно. TLS легче доверять по ряду причин, и это потому, что TLS был разработан для устранения известных уязвимостей SSL и поддержки более надежных и безопасных наборов шифров и алгоритмов.

Для этого шифрование TLS включает аутентификация сообщения в виде кода аутентификации сообщения с хеш-ключом (HMAC) алгоритм. Аутентификация сообщений гарантирует и гарантирует, что данные не был изменен во время транспортировки и позволяет получателю проверить источник сообщения. Сети

TLS также позволяют улучшить управление ключами в форме генерации материала ключа и использовать улучшенные алгоритмы шифрования. TLS включает и поддерживает ключи эллиптической кривой, безопасные удаленные пароли, предварительно общие ключи и Kerberos, что отличает его от SSL и обеспечивает более безопасную линию передачи данных. TLS прошел через четыре типа версий, причем TLS 1.3 является самой новой и безопасной. Вы можете легко увидеть, подключен ли ваш браузер с помощью TLS; URL-адресу в вашем адресе будет предшествовать значок замка, и он будет включать https как часть URL-адреса.

TLS заменяет SSL. Однако его первоначальная эффективность и широкое использование обеспечили ему постоянное место в Интернете; термин SSL по-прежнему широко используется даже в технических и компьютерных кругах, и многие центры сертификации рекламируют услуги сертификатов SSL, хотя на самом деле они продают сертификаты TLS. Но учитывая, что два протокола выполняют одну и ту же основную функцию (т. е. защищают цифровую связь от нежелательного вмешательства), понятно, почему население в целом не так озабочено различием между ними. Для точности пользователи и органы власти часто используют термин SSL/TLS.

Но учитывая, что два протокола выполняют одну и ту же основную функцию (т. е. защищают цифровую связь от нежелательного вмешательства), понятно, почему население в целом не так озабочено различием между ними. Для точности пользователи и органы власти часто используют термин SSL/TLS.

HTTPS защищен SSL/TLS

SSL/TLS — это то, что переводит S в HTTPS. Чтобы сайт получил статус безопасный , ему необходим актуальный сертификат SSL/TLS. И пока Сертификация SSL/TLS строго не требуется , это настоятельно рекомендуется всеми основными браузерами. Фактически, в июле 2018 г. Google Chrome начал помечать сайты без сертификации SSL/TLS как «небезопасные». предупреждая потенциальных посетителей сайта. Другие крупные браузеры последовали этому примеру. В то же время Google награждает HTTPS-сайты лучшей поисковой системой. рейтинги, предоставляя веб-мастерам больше стимулов для использования сертификатов SSL/TLS.

SSL/TLS в настоящее время почти повсеместно распространены в Интернете: 90 из 100 лучших веб-сайтов мира (не принадлежащих Google) по умолчанию используют HTTPS. 4 Но как это работает?

4 Но как это работает?

Как работает расшифровка SSL/TLS?

Чтобы быть эффективным, SSL/TLS должен поддерживать высокая производительность наряду с надежной безопасностью. Таким образом, современные SSL/TLS используют как симметричная, так и асимметричная криптография.

Симметричная криптография шифрует данные с помощью секретный ключ, который был передан обеим сторонам (отправителю и получателю). К для обеспечения безопасности ключ должен иметь длину не менее 128 бит. Наоборот, асимметричная криптография основана на паре ключей, каждая из которых состоит из закрытого ключа и открытый ключ. Отношения между закрытым и открытым ключами математически обозначены, что делает соединение более безопасным, но также и одним который требует большей пропускной способности (при рекомендуемой минимальной длине ключа 1024 бита).

Современные SSL/TLS используют асимметричную криптографию для создания безопасного сеансового ключа, который используется для шифрования/дешифрования передаваемых данных, а затем отбрасывается. Сеансовые ключи являются необходимой частью рукопожатия TLS.

Сеансовые ключи являются необходимой частью рукопожатия TLS.

Квитирование TLS описывает процесс, посредством которого устанавливается и определяется связь между клиентом и сервером. Рукопожатие TLS — это, по сути, переговоры, когда обе стороны собираются вместе, чтобы подтвердить друг друга, проверить подлинность друг друга, назначить алгоритмы шифрования и согласовать сеансовые ключи.

Во время рукопожатия TLS происходит следующее:

- Клиент связывается с сервером, инициируя связь с помощью сообщения «client hello». Это сообщение уведомляет сервер о версии TLS клиента и доступных наборах шифров. В это сообщение включена строка случайных байтов, называемая «client random».

- Сервер отвечает клиенту сообщением «привет серверу». Это сообщение содержит сертификат SSL/TLS и выбранный сервером набор шифров. Сервер также отправляет строку случайных байтов, называемую «случайной выборкой сервера».

- Сертификат SSL/TLS сервера проверен клиентом. Подтверждая сертификат в выдавшем его центре сертификации, клиент подтверждает подлинность сервера.

- Клиент отправляет случайную строку зашифрованных информационных байтов, известную как «предварительный секрет». Это зашифровано с использованием открытого ключа.

- Сервер использует закрытый ключ для расшифровки предварительного секрета.

- Используя случайный клиент, случайный выбор сервера и предварительный секрет, и клиент, и сервер генерируют сеансовые ключи. Используя одну и ту же информацию, клиент и сервер должны прийти к одному и тому же результату.

- Клиент использует свой сеансовый ключ для отправки «завершенного» сообщения, указывающего, что клиентская часть подтверждения TLS завершена.

- Сервер использует свой сеансовый ключ для отправки «завершенного» сообщения, указывающего, что он завершил серверную часть рукопожатия TLS.

- Связь теперь может продолжаться с использованием сеансовых ключей. Эти ключи будут действовать до завершения сеанса.

3 уровня сертификации SSL/TLS

Хотя SSL/TLS предлагает относительно безопасный

решение проблем, связанных с безопасностью связи, расширенной

аутентификация может обеспечить повышенную защиту конфиденциальных данных. Предприятия

может потребоваться расширенная защита SSL/TLS. В этих случаях организации могут выбрать

SSL/TLS-сертификаты для проверки подлинности бизнес-уровня.

Предприятия

может потребоваться расширенная защита SSL/TLS. В этих случаях организации могут выбрать

SSL/TLS-сертификаты для проверки подлинности бизнес-уровня.

SSL/TLS-сертификаты бывают трех видов уровни:

- Сертификаты проверки домена

Самый простой сертификат SSL/TLS — это сертификат проверки домена. Этот сертификат требует, чтобы организация доказала, что она контролирует предоставленное доменное имя. Однако это не подтверждает личность организации. - Сертификаты проверки организации

Сертификат проверки организации требует, чтобы компания доказала, что она контролирует предоставленное доменное имя, а также доказательство того, что компания юридически зарегистрирована как бизнес. Этот уровень аутентификации является подтверждением как имени домена, так и названия компании, и является предпочтительным для общедоступных сайтов, которые собирают данные от пользователей. - Сертификаты расширенной проверки

Наиболее безопасными сертификатами SSL/TLS являются сертификаты расширенной проверки. Помимо подтверждения права собственности на доменное имя и название компании, эти сертификаты включают дополнительные этапы проверки, предназначенные для защиты данных от подделки.

Помимо подтверждения права собственности на доменное имя и название компании, эти сертификаты включают дополнительные этапы проверки, предназначенные для защиты данных от подделки.

Конечно, даже при расширенной проверке, SSL/TLS может по-прежнему быть уязвимым при определенных обстоятельствах.

Векторы угроз SSL/TLS

Злоумышленники начали использовать сеансы TLS для внедрения вредоносного ПО, сокрытия трафика управления и контроля и кражи украденных данных. Чтобы защититься от этих угроз и обеспечить видимость и контроль над резко растущими объемами трафика TLS, сетевые администраторы должны рассмотреть возможность расшифровки входящего и бокового трафика. Но прежде чем перейти к расшифровке, вам нужно взвесить некоторые важные факторы. Итак, какие факторы SSL/TLS следует учитывать?

Первым из этих факторов является использование ресурсов . Расшифровка — это интенсивная функция, которая зависит от большого количества ресурсов процессора. И поскольку эти ресурсы конечны, это эффективно крадет доступные ресурсы у инструментов безопасности. Фактически, в недавнем исследовании NSS Labs было обнаружено, что расшифровка SSL/TLS может снизить производительность брандмауэра на целых 80 процентов и уменьшить число транзакций в секунду на целых 92 процента. 5

И поскольку эти ресурсы конечны, это эффективно крадет доступные ресурсы у инструментов безопасности. Фактически, в недавнем исследовании NSS Labs было обнаружено, что расшифровка SSL/TLS может снизить производительность брандмауэра на целых 80 процентов и уменьшить число транзакций в секунду на целых 92 процента. 5

Вторым важным фактором является положение о конфиденциальности . Правила конфиденциальности существуют для обеспечения того, чтобы информация, позволяющая установить личность (PII, например, данные, к которым применяются регламенты GDPR, финансовые и HIPAA) никогда не разглашаются. Это означает, что дешифрование должно быть избирательным в отношении того, какой трафик проверили, а какой трафик оставили в покое.

Gigamon предлагает решение в виде Gigamon Visibility Fabric™.

С тканью видимости Gigamon,

организации могут получить оптимальную видимость трафика SSL/TLS, разгружая

потребности процессора расшифровки и высвобождение ресурсов для использования инструментами безопасности. Gigamon Visibility Fabric расшифровывает правильный трафик и расшифровывает его один раз . Затем он делится релевантным трафиком

с правильными инструментами. Этот подход с однократным дешифрованием освобождает полосу пропускания сети,

и гарантирует, что в сеть входит только авторизованный трафик — эффективно

устранение SSL/TLS как вектора угрозы.

Gigamon Visibility Fabric расшифровывает правильный трафик и расшифровывает его один раз . Затем он делится релевантным трафиком

с правильными инструментами. Этот подход с однократным дешифрованием освобождает полосу пропускания сети,

и гарантирует, что в сеть входит только авторизованный трафик — эффективно

устранение SSL/TLS как вектора угрозы.

Часто задаваемые вопросы по SSL/TLS

- Совместим ли SSL/TLS со всеми браузерами?

- Да, все основные браузеры поддерживают SSL/TLS.

- Совместим ли SSL/TLS со всеми устройствами и операционными системами?

- Как правило, SSL/TLS должен быть совместим со всеми устройствами и операционными системами. Тем не менее, ваш центр сертификации должен быть в состоянии работать с вами, чтобы помочь вам достичь оптимальной конфигурации SSL/TLS.

- Совместим ли SSL/TLS с мобильными устройствами?

- SSL/TLS должны быть совместимы со всеми современными мобильными устройствами, но некоторые старые устройства могут иметь проблемы с совместимостью при работе с новейшими протоколами.

Ваш центр сертификации должен быть в состоянии помочь вам решить любые проблемы совместимости с мобильными устройствами.

Ваш центр сертификации должен быть в состоянии помочь вам решить любые проблемы совместимости с мобильными устройствами.

- SSL/TLS должны быть совместимы со всеми современными мобильными устройствами, но некоторые старые устройства могут иметь проблемы с совместимостью при работе с новейшими протоколами.

- Как установить сертификат SSL/TLS на моем сайте?

- В зависимости от того, как и где размещен сайт, для добавления сертификата SSL/TLS используются различные методы. Выбранный вами центр сертификации может помочь вам в процессе установки и ответить на любые вопросы, которые могут у вас возникнуть.

Защитите своих пользователей, защитите Ваш бизнес

Данные, распространяемые через Интернет, не только уязвимый, это активно нацелен на . И сайты электронной коммерции не единственные, кто подвергается критике. Помимо паролей и данные кредитных карт, киберпреступники заинтересованы в получении даже кажущаяся обыденной информация — информация, которая в случае компрометации все еще может создавать серьезные проблемы для ваших клиентов и вашего бизнеса.

SSL/TLS — надежное решение, обеспечивающее

надежное шифрование и дешифрование данных для защиты конфиденциальной информации от

не те руки. Но это не надежно. Для обеспечения безопасности связи

внутри вашей сети вам нужна расширенная видимость сети и возможность

расшифровать один раз и направить весь ваш трафик на правильную безопасность и мониторинг

инструменты.

Но это не надежно. Для обеспечения безопасности связи

внутри вашей сети вам нужна расширенная видимость сети и возможность

расшифровать один раз и направить весь ваш трафик на правильную безопасность и мониторинг

инструменты.

Ткань видимости Gigamon делает это возможный. Предоставление каждому инструменту оптимальной видимости всех соответствующих расшифрованных трафик, Gigamon расширяет возможности инструментов безопасности и аналитики с повышенной точностью и эффективность. В то же время подход Gigamon к однократному расшифровыванию улучшается. производительность и сокращает задержки, позволяя меньшему количеству инструментов обрабатывать тот же объем трафика.

В конце концов, пользователи рискуют очень многим, когда делятся данными с вашей компанией. Защитите их интересы с Gigamon.

Соответствующие термины:

- Асимметричная криптография

- Шифры, которые создают математически связанные пары ключей (состоящие из одного открытого ключа и одного закрытого ключа) для использования в процессах шифрования и дешифрования.

Эти ключи очень большие (с точки зрения битов) и не идентичны.

Эти ключи очень большие (с точки зрения битов) и не идентичны.

- Шифры, которые создают математически связанные пары ключей (состоящие из одного открытого ключа и одного закрытого ключа) для использования в процессах шифрования и дешифрования.

- Центр сертификации (ЦС)

- Одна из нескольких групп, официально уполномоченных распространять, обновлять, приостанавливать или отзывать сертификаты SSL/TLS.

- Набор шифров

- Набор алгоритмов, предназначенных для защиты сетевых подключений с использованием SSL/TLS.

- Шифрование

- Процесс приведения данных в неразборчивый вид для всех без исключения внешних наблюдателей, делающий восстановление указанных данных невозможным без применения специально назначенного процесса дешифрования.

- Подтверждение SSL/TLS

- Процесс, с помощью которого клиенты и серверы могут аутентифицировать и проверять друг друга, а также устанавливать зашифрованную связь.

- Симметричная криптография

- Шифры, использующие одни и те же криптографические ключи для шифрования и дешифрования.

Ключи должны быть общими между отправителем и получателем.

Ключи должны быть общими между отправителем и получателем.

- Шифры, использующие одни и те же криптографические ключи для шифрования и дешифрования.

Дополнительная литература:

- «Gigamon ThreatINSIGHT 3.0»

- «Как всеобъемлющая видимость сокращает время простоя сети в новом завтрашнем дне»

- «Как ускорить работу криптографии и оставаться в безопасности, не спотыкаясь о хакеров?»

Ссылки

- IBM. «Стоимость исследования утечки данных». IBM, 2019 г. https://www.ibm.com/security/data-breach.

- ДОМО. «Данные никогда не спят 5.0». ДОМО, 2019. https://www.domo.com/learn/data-never-sleeps-5?aid=ogsm072517_1&sf100871281=1.

- Гугл. «Защитите свой сайт с помощью HTTPS». Google. Справка Google Search Console. https://support.google.com/webmasters/answer/6073543?hl=ru.

- Гугл. «Шифрование HTTPS в Интернете». Отчет о прозрачности Google. https://transparencyreport.google.com/https/overview?hl=ru.

- Лаборатория NSS. «NSS Labs расширяет групповое тестирование NGFW 2018 года отчетами о тестировании безопасности и производительности SSL/TLS».

Допустимая нагрузка полностью определяется сечением жилы, меняясь в пределах от 20 до 3 А/мм2 и имея тенденцию к падению по мере увеличения сечения.

Допустимая нагрузка полностью определяется сечением жилы, меняясь в пределах от 20 до 3 А/мм2 и имея тенденцию к падению по мере увеличения сечения. Количество жил серийных конструкций составляет от одной до четырех, сечение от 0,75 до 400 мм2.

Количество жил серийных конструкций составляет от одной до четырех, сечение от 0,75 до 400 мм2.

Помимо подтверждения права собственности на доменное имя и название компании, эти сертификаты включают дополнительные этапы проверки, предназначенные для защиты данных от подделки.

Помимо подтверждения права собственности на доменное имя и название компании, эти сертификаты включают дополнительные этапы проверки, предназначенные для защиты данных от подделки. Ваш центр сертификации должен быть в состоянии помочь вам решить любые проблемы совместимости с мобильными устройствами.

Ваш центр сертификации должен быть в состоянии помочь вам решить любые проблемы совместимости с мобильными устройствами. Эти ключи очень большие (с точки зрения битов) и не идентичны.

Эти ключи очень большие (с точки зрения битов) и не идентичны. Ключи должны быть общими между отправителем и получателем.

Ключи должны быть общими между отправителем и получателем.