А 12 расшифровка: Конструкционная сталь характеристики, свойства

alexxlab | 03.03.2023 | 0 | Разное

Сталь А12: Расшифровка марки | ООО «Сталь-Максимум»

Сталь А12: Расшифровка марки | ООО «Сталь-Максимум»- Главная

- Справочник

- Марки сталей

- А12

Все профилиКруг калиброванныйШестигранник

Все размеры101325871712646541363020

| Фото | Профиль | Марка стали | Размер, мм | Наличие, тн | Цена, ₽ | Заказ |

|---|---|---|---|---|---|---|

| Шестигранник | А12 | 5 | По запросу | По запросу | Заказать | |

| Круг калиброванный | А12 | 6 | По запросу | По запросу | Заказать | |

| Шестигранник | А12 | 7 | По запросу | По запросу | Заказать | |

| Круг калиброванный | 8 | По запросу | По запросу | Заказать | ||

| Круг калиброванный | А12 | 10 | По запросу | По запросу | Заказать | |

| Шестигранник | А12 | 10 | По запросу | По запросу | Заказать | |

| Круг калиброванный | А12 | 12 | По запросу | По запросу | Заказать | |

| Круг калиброванный | А12 | 13 | По запросу | По запросу | Заказать | |

| Шестигранник | А12 | 17 | По запросу | По запросу | Заказать | |

| Круг калиброванный | А12 | 20 | По запросу | По запросу | Заказать | |

| Круг калиброванный | А12 | 25 | По запросу | По запросу | Заказать | |

| Круг калиброванный | А12 | 30 | По запросу | По запросу | Заказать | |

| Шестигранник | А12 | 36 | По запросу | По запросу | Заказать | |

| Круг калиброванный | А12 | 36 | По запросу | По запросу | Заказать | |

| Шестигранник | А12 | 41 | По запросу | По запросу | Заказать | |

| Шестигранник | А12 | 46 | По запросу | По запросу | Заказать |

|

Марка стали |

Вид поставки Сортовой прокат – ГОСТ 1414–75. |

||||||||||||||||||||||||||||||||||||||||||

|

А12 |

|||||||||||||||||||||||||||||||||||||||||||

|

Массовая доля элементов, % по ГОСТ 1414–75 |

Температура критических точек, ºС |

||||||||||||||||||||||||||||||||||||||||||

|

С |

Si |

Mn |

S |

P |

Cr |

Ni |

Mo |

V |

Cu |

Ас1 |

Ас3 |

Аr1 |

Аr3 |

||||||||||||||||||||||||||||||

|

0,08 0,16 |

0,15– 0,35 |

0,70– 1,10 |

0,080– 0,200 |

0,080–0,150 |

– |

– |

– |

– |

≤ 0,25 |

735 |

866 |

685 |

840 |

||||||||||||||||||||||||||||||

|

Механические свойства при комнатной температуре |

|||||||||||||||||||||||||||||||||||||||||||

|

НД |

Режим термообработки |

Сечение, мм |

σ0,2, Н/мм2 |

σВ, Н/мм2 |

δ % |

Ψ, % |

KCU, Дж/см2 |

HRC |

НВ |

||||||||||||||||||||||||||||||||||

|

Операция |

t, ºС |

Охлаждающая среда |

не менее |

||||||||||||||||||||||||||||||||||||||||

|

ГОСТ 1577–93 |

В горячекатаном состоянии |

До 100 |

– |

410 |

22 |

34 |

– |

≤ 160 |

|||||||||||||||||||||||||||||||||||

|

В нагартованном и калиброванном состоянии |

До 30 |

– |

510 |

7 |

– |

– |

≤ 217 |

||||||||||||||||||||||||||||||||||||

|

От 30 до 60 |

– |

460 |

7 |

– |

– |

≤ 217 |

|||||||||||||||||||||||||||||||||||||

|

ДЦ |

Жидкостная Цементация Закалка Отпуск |

860–880 860–880 180–200 |

Вода Воздух |

15 |

300 |

450 |

36 |

– |

≥ 56 |

||||||||||||||||||||||||||||||||||

|

Цианирование Закалка Отпуск |

820–860 820–860 180–200 |

Вода Воздух |

15 |

300 |

450 |

36 |

– |

≥ 56 |

|||||||||||||||||||||||||||||||||||

|

Назначение. После цементации и цианирования – малонагруженные детали, к которым предъявляются требования по чистоте поверхности и износостойкости. Прокат из стали А12 с 01.01.91 не допускается к применению во вновь создаваемой и модернизируемой технике. |

|||||||||||||||||||||||||||||||||||||||||||

|

Предел выносливости, Н/мм2 |

Термообработка |

Ударная вязкость, KCU, Дж/см2, при t, ºС |

Термообработка |

||||||||||||||||||||||||||||||||||||||||

|

σ-1 |

τ-1 |

+ 20 |

0 |

– 20 |

– 30 |

– 40 |

– 50 |

||||||||||||||||||||||||||||||||||||

|

– |

|||||||||||||||||||||||||||||||||||||||||||

|

Технологические характеристики |

|||||||||||||||||||||||||||||||||||||||||||

|

Ковка |

Охлаждение поковок, изготовленных |

||||||||||||||||||||||||||||||||||||||||||

|

Вид полуфабриката |

Температурный интервал ковки, ºС |

из слитков |

из заготовок |

||||||||||||||||||||||||||||||||||||||||

|

Размер сечения, мм |

Условия охлаждения |

Размер сечения, мм |

Условия охлаждения |

||||||||||||||||||||||||||||||||||||||||

|

Слиток |

1200–850 |

||||||||||||||||||||||||||||||||||||||||||

|

Заготовка |

1200–850 |

||||||||||||||||||||||||||||||||||||||||||

|

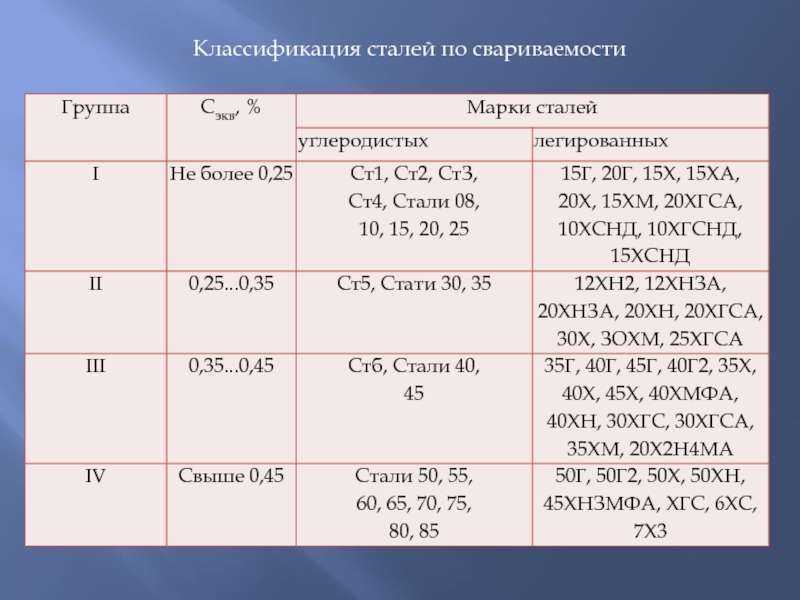

Свариваемость |

Обрабатываемость резанием |

Флокеночувствительность |

|||||||||||||||||||||||||||||||||||||||||

|

Не применяется для сварных конструкций. |

В горячекатаном состоянии при ≤ 160 НВ и σВ = 410 Н/мм2 К√ = 1,6 (твердый сплав) |

Чувствительна |

|||||||||||||||||||||||||||||||||||||||||

|

Склонность к отпускной хрупкости |

|||||||||||||||||||||||||||||||||||||||||||

|

Не склонна |

|||||||||||||||||||||||||||||||||||||||||||

Другие стали углеродистые качественные

Оставьте заявку и получитеактуальные цены и сроки поставки Ответим в течение 15 минут. Предложение будет у вас в течение 24 часов

Отправляя форму, я соглашаюсь с политикой о персональных данных

Оставьте заявку и получитеактуальные цены и сроки поставки Ответим в течение 15 минут.

Предложение будет у вас в течение 24 часов

Предложение будет у вас в течение 24 часовОтправляя форму, я соглашаюсь с политикой о персональных данных

Рассчитать стоимость резки металла Ответим в течение 15 минут. Предложение будет у вас в течение 24 часовОтправляя форму, я соглашаюсь с политикой о персональных данных

Сталь конструкционная повышенной обрабатываемости резанием А12 – характеристики, свойства, аналоги

На данной страничке приведены технические, механические и остальные свойства, а также характеристики стали марки А12.

Марка: А12

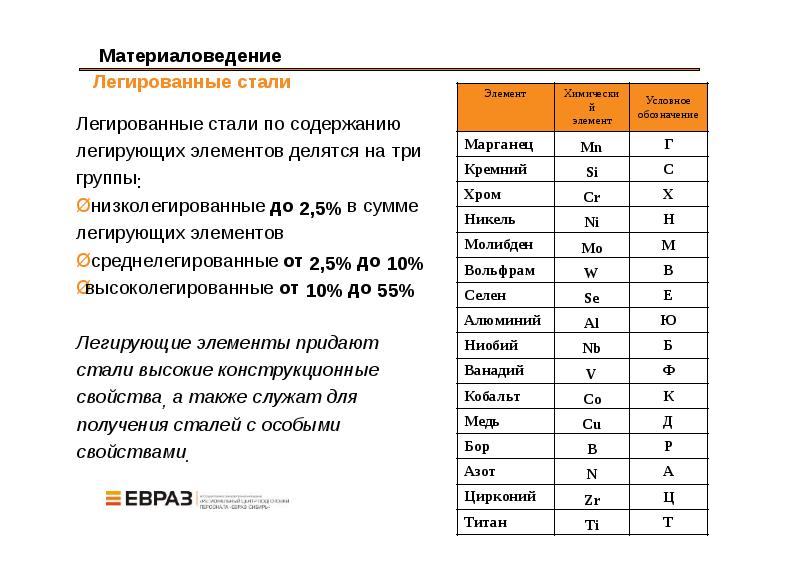

Классификация материала: Сталь конструкционная повышенной обрабатываемости резанием

Применение: Оси, валики, втулки, зубчатые колеса, шестерни, пальцы, винты, болты и другие малонагруженные мелкие детали сложной формы, обрабатываемые на станках-автоматах, и к которым предъявляются повышенные требования по качеству поверхности и точности размеров.

Химический состав материала А12 в процентном соотношении

| C | Si | Mn | S | P | Cu |

| 0.08 – 0.16 | 0.15 – 0.35 | 0.7 – 1.1 | 0.08 – 0.2 | 0.08 – 0.15 | до 0.25 |

Механические свойства А12 при температуре 20

oС| Сортамент | Размер | Напр. | sв | sT | d5 | y | KCU | Термообр. |

| – | мм | – | МПа | МПа | % | % | кДж / м2 | – |

Прокат горячекатан. , ГОСТ 1414-75 , ГОСТ 1414-75 | 410 | 22 | 34 | |||||

| Прокат калиброван. нагартован., ГОСТ 1414-75 | 460-510 | 7 |

Технологические свойства А12

| Свариваемость: | не применяется для сварных конструкций. |

| Флокеночувствительность: | чувствительна. |

| Склонность к отпускной хрупкости: | не склонна. |

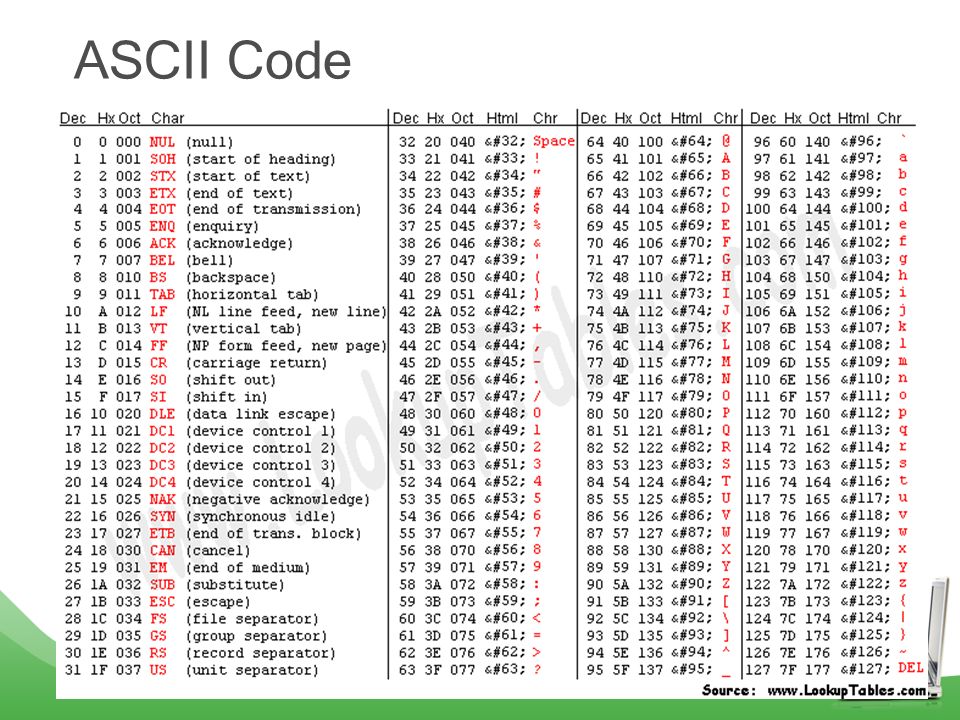

Расшифровка обозначений, сокращений, параметров

| Механические свойства : | |

| sв | – Предел кратковременной прочности , [МПа] |

| sT | – Предел пропорциональности (предел текучести для остаточной деформации), [МПа] |

| d5 | – Относительное удлинение при разрыве , [ % ] |

| y | – Относительное сужение , [ % ] |

| KCU | – Ударная вязкость , [ кДж / м2] |

| HB | – Твердость по Бринеллю , [МПа] |

Физические свойства : | |

| T | – Температура, при которой получены данные свойства , [Град] |

| E | – Модуль упругости первого рода , [МПа] |

| a | – Коэффициент температурного (линейного) расширения (диапазон 20o– T ) , [1/Град] |

| l | – Коэффициент теплопроводности (теплоемкость материала) , [Вт/(м·град)] |

| r | – Плотность материала , [кг/м3] |

| C | – Удельная теплоемкость материала (диапазон 20o– T ), [Дж/(кг·град)] |

| R | – Удельное электросопротивление, [Ом·м] |

Свариваемость : | |

| без ограничений | – сварка производится без подогрева и без последующей термообработки |

| ограниченно свариваемая | – сварка возможна при подогреве до 100-120 град. и последующей термообработке и последующей термообработке |

| трудносвариваемая | – для получения качественных сварных соединений требуются дополнительные операции: подогрев до 200-300 град. при сварке, термообработка после сварки – отжиг |

Другие марки из этой категории:

- Марка А11

- Марка А12

- Марка А20

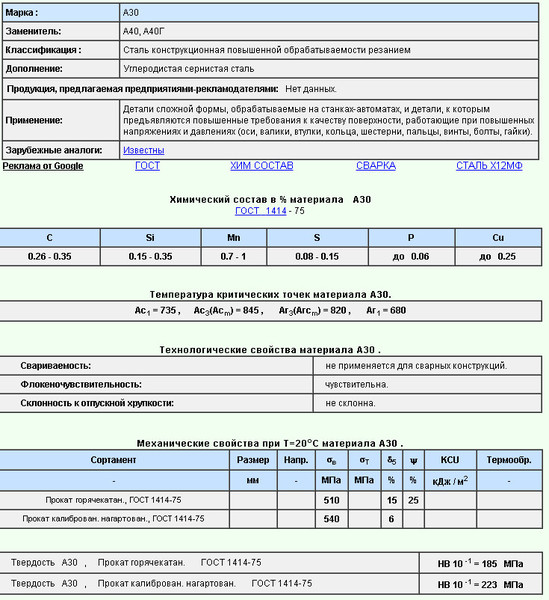

- Марка А30

- Марка А35

- Марка А35Е

- Марка А40Г

- Марка А40ХЕ

- Марка А45Е

- Марка АС11

- Марка АС12ХН

- Марка АС14

- Марка АС14ХГН

- Марка АС19ХГН

- Марка АС20ХГНМ

- Марка АС30ХМ

- Марка АС35Г2

- Марка АС38ХГМ

- Марка АС40

- Марка АС40Х

- Марка АС40ХГНМ

- Марка АС45Г2

- Марка АСЦ30ХМ

- Марка АЦ20ХГНМ

Обращаем ваше внимание на то, что данная информация о марке А12, приведена в ознакомительных целях. Параметры, свойства и состав

реального материала марки А12 могут отличаться от значений, приведённых на данной странице. Более подробную информацию о марке А12 можно уточнить на

информационном ресурсе Марочник стали и сплавов. Информацию о наличии, сроках поставки и стоимости материалов Вы можете уточнить у наших менеджеров.

При обнаружении неточностей в описании материалов или найденных ошибках просим сообщать администраторам сайта, через форму обратной связи. Заранее спасибо за сотрудничество!

Параметры, свойства и состав

реального материала марки А12 могут отличаться от значений, приведённых на данной странице. Более подробную информацию о марке А12 можно уточнить на

информационном ресурсе Марочник стали и сплавов. Информацию о наличии, сроках поставки и стоимости материалов Вы можете уточнить у наших менеджеров.

При обнаружении неточностей в описании материалов или найденных ошибках просим сообщать администраторам сайта, через форму обратной связи. Заранее спасибо за сотрудничество!

Шифрование | OrangeFox Recovery вики

Шифрование | OrangeFox Recovery wiki- Нет. OrangeFox (или любой другой рекавери) не может ничего зашифровать. Шифрование выполняется вашим ROM .

- Итак, если вы когда-нибудь увидите кого-нибудь, утверждающего, что OrangeFox зашифровал их телефон, пожалуйста, скажите им, что это абсолютно невозможно – потому что только ПЗУ может зашифровать телефон.

- Хорошо! Это очень хорошая мера безопасности, и вы

должендержать ваш телефон зашифрованным.

- Обратите внимание, что на некоторых устройствах MIUI может быть

оченьнедовольна незашифрованными устройствами. Вы были предупреждены! - Если по какой-то причине вы не хотите, чтобы ваш телефон был зашифрован, то перед прошивкой ПЗУ отформатируйте раздел данных (чтобы телефон расшифровался), немедленно перезагрузите OrangeFox, зайдите в настройки “OTA & ROM”, поставьте галочку ” Отключить принудительное шифрование», а затем прошить ПЗУ. В большинстве случаев это должно помешать ПЗУ зашифровать ваше устройство при первой загрузке. Эта функция недоступна для некоторых устройств.

- На некоторых устройствах (например,

Lavender) флажок “Отключить принудительное шифрование” автоматически снимаетсяпри каждой загрузке OrangeFox. Этопреднамеренноерешение разработчиков, которое требует, чтобы вы отмечали еговручнуюкаждый раз, когда входите в OrangeFox. Если разработчик принял это решение для вашего устройства, то вы должны понимать, чтосчитается очень плохой идеейставить галочку вообще - потому что некоторые вещи не будут работать должным образом или вообще не будут работать (например, настройки безопасности в ПЗУ). ), если устройство не зашифровано.

), если устройство не зашифровано. - На исходных устройствах Android 10+ (т. е. устройствах, поставляемых с Android 10 или более поздней версии), которые работают под управлением MIUI, вы не должны использовать этот подход. Вероятно, это закончится бутлупом.

- Если вы делаете что-то, чтобы ваше устройство оставалось незашифрованным, то знайте, что

вы сами. Не приходите и не задавайте никаких вопросов о том, что вы испытываете.

- Вы получите такое поведение, если используете Lavender и ваше устройство не зашифровано. Это результат багов в Lavender, а это значит, что если устройство не зашифровано, то пароли/PIN/отпечатки пальцев работать не будут. Единственным решением на данный момент является шифрование вашего устройства.

- Это , а не проблема OrangeFox (поэтому, пожалуйста, не задавайте разработчикам OrangeFox никаких вопросов по этому поводу).

- Это также не проблема ПЗУ. Это ошибка Xiaomi в Lavender.

Тот же ответ, что и выше.

- Если ваше устройство имеет шифрование FBE и вы установили пароль/PIN-код в ПЗУ (или если оно имеет шифрование FDE и вы включили безопасный запуск в ПЗУ), вам будет предложено ввести пароль (или PIN-код, или что-то еще) - просто введите пароль / PIN-код блокировки ПЗУ.

- Если вы не сделали ничего из вышеперечисленного, то это, как правило, является признаком нарушенного шифрования (возможно, вы установили ПЗУ с протоколами шифрования, отличными от ПЗУ, которое у вас было ранее, или вы установили zip-архив прошивки, который использует несовместимый модуль keymaster - или по любой другой причине).

- Если это так, то вам необходимо отформатировать раздел данных (что также сотрет все содержимое вашего внутреннего хранилища). Если у вас нет резервных копий, то это было бы крайне неудачно.

- Если вы столкнулись с ситуацией, когда вы установили шаблон/пин-код, но восстановление запрашивает пароль (или наоборот, и т.

д.), вы должны попросить разработчиков вашего ПЗУ исправить их ПЗУ, применив этот патч.

д.), вы должны попросить разработчиков вашего ПЗУ исправить их ПЗУ, применив этот патч. - Это не проблема восстановления, поэтому, пожалуйста, не просите нас «исправить» ее.

- Как вариант, всегда можно открыть терминал в рекавери (или через

adb shell) и выполнить эту команду - twrp расшифровать пароль .

- Расшифровка Android 10 и Android 11 поддерживается для большинства ПЗУ.

- Расшифровка Android 12 и Android 13 находится в стадии разработки. Поддержка была добавлена для некоторых устройств, а некоторые могут быть добавлены для других устройств в будущем.

- Любая поддержка Android 12/13 должна рассматриваться как незавершенная. Соответственно скорректируйте свои ожидания.

- Некоторые устройства

никогдане получат поддержку расшифровки Android 12/13. Если ваше устройство является одним из них, то вам не повезло. - Чтобы узнать, поддерживает ли ваше устройство дешифрование Android 12/13, посетите сайт загрузки OrangeFox.

- Спросите

, а не, получит ли устройство поддержку Android 12/13 и когда. Если вы спросите, вы получите только предупреждение. - Проблемы дешифрования Android 12/13 — это , а не проблема OrangeFox, поэтому не просите нас «исправить» проблему.

- Такое иногда случается. Если это произошло, то сотрите раздел данных, затем немедленно перезагрузите OrangeFox, а затем снова попробуйте отформатировать данные.

- Если это не решит проблему, попробуйте выполнить следующие действия:

- Подключите устройство к компьютеру через USB-кабель;

- Перезагрузка в загрузчик;

- Запустите команду:

fastboot -w - Немедленная перезагрузка в OrangeFox Recovery;

- Повторное форматирование данных.

Проблемы с шифрованием могут быть вызваны несколькими факторами. Многие проблемы с шифрованием могут быть решены только путем форматирования (а не просто очистки) раздела данных.

Вот неполный список возможных причин;

- Вы заменили ПЗУ другим ПЗУ (или другой версией того же ПЗУ), в котором используется другой протокол шифрования (решение = отформатируйте раздел данных)

- Вы записали zip-архив с прошивкой либо напрямую, либо через прошивку MIUI ROM, и версия прошивки несовместима с текущим шифрованием вашего устройства ( решение = отформатируйте раздел данных и/или прошейте zip-архив с прошивкой, совместимый с вашим шифрованием )

- Протокол шифрования вашего ПЗУ не поддерживается ( решение = отформатируйте раздел данных и оставьте устройство незашифрованным)

- Вы прошили или загрузили восстановление Android 12 на версии Android ниже, чем Android 12 (решение = отформатируйте раздел данных; иногда вам также может потребоваться снова прошить ПЗУ)

- Вы восстановили резервную копию данных, и что-то пошло не так с восстановлением ( решение = отформатируйте раздел данных; иногда вам также может понадобиться снова прошить ПЗУ)

- Любое количество других возможных причин ( решение = отформатируйте раздел данных; иногда вам также может понадобиться снова прошить ПЗУ)

- Прежде всего, убедитесь, что у вас действительно есть правильный выпуск OrangeFox для вашего ПЗУ (например, если вы прошиваете ПЗУ с шифрованием FBE v2 и используете выпуск OrangeFox для FBE v1 (или наоборот)) , то вам нужно перейти на правильную версию.

- Если вы уверены, что у вас правильный выпуск OrangeFox для вашего текущего ПЗУ, и вы отформатировали раздел данных после перепрошивки ПЗУ, попробуйте выполнить следующие шаги:

- Перезагрузка на Android;

- Удалите защиту PIN-кодом/паролем экрана блокировки;

- Перезагрузите Android;

- Снова создать защиту блокировки экрана;

- Перезагрузитесь в OrangeFox.

- Если ни один из этих способов не решит проблему, вам необходимо сообщить об этом в соответствующей группе Telegram OrangeFox и убедиться, что вы публикуете как журнал восстановления, так и журнал logcat.

Существует много мифов о том, что восстановление AOSP ROM может делать на Android 12/13 (и даже на Android 11), а это ошибочно утверждал, что не могут выполнить пользовательские восстановления, такие как OrangeFox.

Здесь мы пытаемся внести ясность, предоставив список фактов , а не мифов.

Таковы факты :

- Некоторые пользовательские восстановления не могут расшифровать раздел данных ПЗУ Android 12.

В таком случае у вас нет и не будет доступа к внутренней памяти.

В таком случае у вас нет и не будет доступа к внутренней памяти. - Восстановление AOSP ROM может расшифровать часть раздела данных ПЗУ Android 12, но только с целью запуска OTA-обновлений, и поэтому вы также делаете , а не , и будете , а не , иметь доступ к внутреннему хранилищу.

- В зашифрованном Android 12, если восстановление не является восстановлением Android 12, внутреннее хранилище обычно недоступно в режиме восстановления.

- Однако многие пользовательские средства восстановления Android 12 теперь могут полностью расшифровывать ПЗУ Android 12, поэтому у них нет этой проблемы.

- Восстановление AOSP ROM вообще не может получить доступ к внутреннему хранилищу. Таким образом, нет никаких преимуществ в использовании восстановления AOSP ROM по сравнению с пользовательским восстановлением.

- Пользовательские восстановления Android 12 могут запускать большинство (если не все) установщиков zip (включая установочные zip-файлы Magisk).

Восстановление

Восстановление - AOSP может только прошивать некоторые установщики zip (через «adb sideload»). Но есть много зипов, которые они просто не могут корректно прошить или вообще не могут.

- Пользовательские восстановления Android 12 могут запускать загруженные обновления Android 12 OTA несколькими способами, в том числе с помощью «adb sideload».

- Восстановление AOSP ROM может прошивать загруженные OTA-обновления Android 12 через «adb sideload» — и, как правило, также через приложение для обновления ROM.

- В режиме восстановления можно выполнять множество действий, не требующих доступа к расшифрованным данным. Расшифрованные данные нужны только для предоставления доступа к внутреннему хранилищу и/или для резервного копирования раздела данных.

- На зашифрованных ПЗУ Android 12 нет ничего, что может сделать восстановление ПЗУ AOSP, чего не могут сделать пользовательские восстановления Android 12.

- Даже если ПЗУ не зашифровано, все равно вообще ничего может сделать восстановление ПЗУ AOSP, чего не могут сделать пользовательские восстановления.

- Существует очень много вещей, которые могут выполнять пользовательские восстановления, но не могут выполняться восстановления AOSP ROM (например, управление файлами, полный доступ к оболочке adb, терминал, копирование журналов, резервное копирование/восстановление, монтирование/размонтирование нескольких разделов, общее управление разделами, включая очистку разделы, изменение или восстановление файловых систем и т. д.)

- Использование восстановления AOSP ROM для пользовательского ПЗУ аналогично использованию стандартного восстановления (например, восстановления MIUI) на стандартном ПЗУ (т. е. вы получаете очень ограниченное и строго ограниченное функциональность). Это приемлемо для некоторых пользователей, но опытные пользователи сочтут это слишком ограничивающим.

- Если все, что вы когда-либо захотите сделать, это прошить ПЗУ и обновить его через OTA с помощью приложения для обновления ПЗУ, тогда подойдет восстановление ПЗУ AOSP.

- Если вам нужно больше возможностей, чем этот ограниченный и очень базовый уровень функциональности, тогда восстановление ПЗУ AOSP , а не , вообще не подойдет.

Расшифровка данных — развертывание

Задать вопросВам может потребоваться расшифровать данные из зашифрованного кластера Dgraph по разным причинам, в том числе:

- Миграция данных из зашифрованного кластера в незашифрованный кластер

- Изменение данных или схемы путем прямого редактирования файла RDF или файла схемы

Для поддержки этих сценариев Dgraph включает команду decrypt , которая расшифровывает зашифрованные файлы RDF и схемы. Чтобы узнать, как экспортировать RDF

и файлы схемы из Dgraph, см.:

Администрирование Dgraph: Экспорт базы данных.

Команда decrypt поддерживает различные длины симметричных ключей, которые

определить шифр AES, используемый для шифрования и дешифрования, следующим образом:

| Длина симметричного ключа | Шифрование AES |

|---|---|

| 128 бит (16 байт) | АЕС-128 |

| 192 бита (24 байта) | АЕС-192 |

| 256 бит (32 байта) | АЕС-256 |

Команда decrypt также поддерживает использование хранилища Hashicorp для хранения секретов, включая поддержку

Аутентификация AppRole.

Опции расшифровки

Следующие опции расшифровки (или флаги ) доступны для команды decrypt :

| Флаг или суперфлаг | Опция «Суперфлаг» | Примечания |

|---|---|---|

--шифрование | файл-ключ | Имя файла ключа шифрования |

-f , --файл | Путь к файлу для зашифрованного файла RDF или схемы .gz | |

-ч , --помощь | Справка по команде расшифровки | |

-о , --из | Путь к расшифрованному файлу .gz , который создается при расшифровке | |

--хранилище | адрес | Адрес сервера Vault в формате http://< ip-address >:< порт > (по умолчанию: http://localhost:8200 ) |

доп. | Имя поля хранилища ключей/значений сервера Vault, которое содержит ключ шифрования Base64 | |

enc-формат | Формат поля сервера хранилища; может быть необработанный или base64 (по умолчанию: base64 ) | |

путь | Путь к хранилищу ключей/значений сервера Vault (по умолчанию: secret/data/dgraph ) | |

идентификатор роли-файла | Файл, содержащий идентификатор Vault role_id , используемый для проверки подлинности AppRole | |

файл с секретным идентификатором | Файл, содержащий Vault secret_id , используемый для проверки подлинности AppRole |

Дополнительные сведения о суперфлаге --vault и его параметрах, которые заменили параметры --vault_* в версии 20. 11 и более ранних, см.

Справочник команд CLI Dgraph.

11 и более ранних, см.

Справочник команд CLI Dgraph.

Примеры расшифровки данных

Например, вы можете использовать следующую команду с зашифрованным файлом RDF ( encrypted.rdf.gz ) и файл ключа шифрования ( enc_key_file ), чтобы создать расшифрованный файл RDF:

# Ключ шифрования из пути к файлу dgraph decrypt --file "encrypted.rdf.gz" --out "decrypted_rdf.gz" --encryption key-file="enc-key-file" # Ключ шифрования из хранилища HashiCorp dgraph decrypt --file "encrypted.rdf.gz" --out "decrypted_rdf.gz" \ --vault addr="http://localhost:8200";enc-field="enc_key";enc-format="raw";path="secret/data/dgraph/alpha";role-id-file=" ./role_id";секретный-id-файл="./secret_id"

Вы можете использовать аналогичный синтаксис для создания расшифрованного файла схемы:

# Ключ шифрования из пути к файлу dgraph decrypt --file "encrypted.schema.gz" --out "decrypted_schema.gz" --encryption key-file="enc-key-file" # Ключ шифрования из хранилища HashiCorp dgraph decrypt --file "encrypted.

Оси, валики, втулки, кольца, зубчатые колеса, шестерни, пальцы, винты, болты и другие малонагруженные мелкие детали сложной формы, обрабатываемые на станках-автоматах, к которым предъявляются повышенные требования по качеству поверхности и точности размеров.

Оси, валики, втулки, кольца, зубчатые колеса, шестерни, пальцы, винты, болты и другие малонагруженные мелкие детали сложной формы, обрабатываемые на станках-автоматах, к которым предъявляются повышенные требования по качеству поверхности и точности размеров.

), если устройство не зашифровано.

), если устройство не зашифровано.

д.), вы должны попросить разработчиков вашего ПЗУ исправить их ПЗУ, применив этот патч.

д.), вы должны попросить разработчиков вашего ПЗУ исправить их ПЗУ, применив этот патч.

В таком случае у вас нет и не будет доступа к внутренней памяти.

В таком случае у вас нет и не будет доступа к внутренней памяти.

поле

поле