Дп 165 электродвигатель: Электродвигатели постоянного тока – АО «Томский электротехнический завод»

alexxlab | 14.08.1984 | 0 | Разное

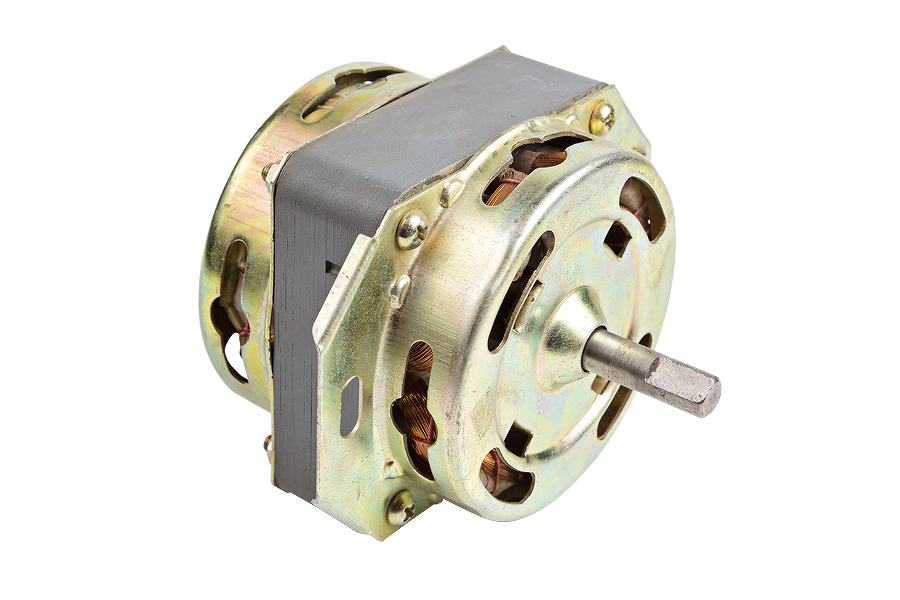

Электродвигатели постоянного тока различных серий в Екатеринбурге (Электродвигатели постоянного тока)

Цена: Цену уточняйте

за 1 ед.

Описание товара

Электродвигатели постоянного тока различных серий

Модельный ряд

Стартер- генератор СГ-10 24В

Стартер- генератор СГ-18 24В

Электродвигатель 0,00144 кВт 7000 об ДП-1-26А 27 В IM3001

Электродвигатель 0,025 кВт 6000 об Д-25Г 27 В IM3001

Электродвигатель 0,025 кВт 6000 об Д-25Г 27 В IM3001

Электродвигатель 0,09 кВт 4000 об ДП60-90-4-24-Р11-Д0940 24 В IM3001

Электродвигатель 0,09 кВт 6000 об ДП60-90-6-27-М3689-СО1-Д31 27В

Электродвигатель 0,12 кВт 1500 об ЭП-110/125 110 В IM1001

Электродвигатель 0,12 кВт 4000 об ДП60-120-4-24-Р09 24 В IM3001

Электродвигатель 0,175 кВт 3500 об МВ-42 27 В возбуждение смешанное

Электродвигатель 0,22 кВт 1000 об ДПУ127-220-1-30-Д43 30 В IM3001

Электродвигатель 0,25 кВт 2200/4000 об ПС41М 110/110 В IM1001

Электродвигатель 0,25 кВт 2200/4000 об ПСТ41М 110/110 В IM3001

Электродвигатель 0,25 кВт 3000 об МВ-67 12 В возбуждение смешанное

Электродвигатель 0,25 кВт 3000 об ПЯ250-Ф 36В

Электродвигатель 0,25 кВт 3000 об ПЯ250-Ф 36В с тахогенератором ТП75-20-0,2

Электродвигатель 0,25 кВт 3000/4000 об ПСТ31 110/110 В IM1001

Электродвигатель 0,25 кВт 3000/4000 об ПСТ31 110/110 В IM3001

Электродвигатель 0,25 кВт 4000 об ЭП-110/245 110 В IM1001 возбуждение параллельно-независимое

Электродвигатель 0,25 кВт 4000 об ЭП-110/245 110 В IM1001

Электродвигатель 0,25 кВт 4000 об ЭП-110/245 110 В IM2001

Электродвигатель 0,25 кВт 4000 об ЭП-110/245 110 В IM3001 возбуждение параллельно-независимое

Электродвигатель 0,25 кВт 870 об КК 1405-6А г/п 2-3,2т.

, вес 15,5 кг

, вес 15,5 кг Электродвигатель 0,37 кВт 3000/4000 об ПС41 110/110 В IM1001

Электродвигатель 0,37 кВт 3000/4000 об ПС41 110/110 В IM3001

Электродвигатель 0,37 кВт 3000/4000 об ПСТ41М 110/110 В IM1001

Электродвигатель 0,37 кВт 3000/4000 об ПСТ41М 110/110 В IM3001

Электродвигатель 0,37 кВт 3000/4000 об ПСТ41М 110/220 В IM1001

Электродвигатель 0,37 кВт 810 об А 1207-К6А, г/п 5 т., вес 8,2 кг

Электродвигатель 0,45 кВт 1000 об ДПУ127-450-1-57-Д43 57 В IM3001

Электродвигатель 0,5 кВт 2500 об ЯО5УТ 24 В IM3101

Электродвигатель 0,5 кВт 2800 об МН-1-2С 27В IP65

Электродвигатель 0,5 кВт 2800 об МН-1/ДП 112 27В IP54

Электродвигатель 0,55 кВт 1000 об ДПУ-120-550-1-90 IM3001

Электродвигатель 0,55 кВт 1000 об ДПУ-120-550-1-90-Д09 IM3001

Электродвигатель 0,55 кВт 3000 об ДПУ-200-550-3-Д41 IM3001

Электродвигатель 0,55 кВт 920 об КК1608-КР6Е

Электродвигатель 0,55 кВт 920 об КК1608-Р6А

Электродвигатель 0,7/3,0 кВт 210/930 об КГЕ 2612-24/6 ТР1

Электродвигатель 0,75 кВт 3000 об ВС270-180-3000-750 180В IM:71 В5

Электродвигатель 0,8 кВт 7000 об МВ-67 27 В возбуждение смешанное

Электродвигатель 0,9 кВт 2200/4000 об ПС53 220/220 В IM1001

Электродвигатель 1,0 кВт 3000/5000 об ПГТ1М 60/110 В IM3001независ.

с наездн. 0,12/3000 АИР50В2

с наездн. 0,12/3000 АИР50В2 Электродвигатель 1,1 кВт 3000 об ДПУ240-1100-3-Д41-09 122 В IM3001

Электродвигатель 1,35 кВт 1730 об ГТ-3М 24В

Электродвигатель 1,4 кВт 2350 об 3ДТ31 24В

Электродвигатель 1,5 кВт 1320 об МТ-4 36 В IM1004

Электродвигатель 1,5 кВт 2200 об ДП -165 24В IM1001

Электродвигатель 1,6 кВт 1000 об РТ-14А 24В IM1001

Электродвигатель 17,2/15,1 кВт 1170/4500 об V132L 375/310В В IM2101

Электродвигатель 2,0 кВт 3000/5000 об ПГТ2М УХЛ4 110/110 В IM3001

Электродвигатель 2,2 кВт 2250 об 3ДН51 24В

Электродвигатель 2,5 кВт 1250 об ДК-908А 30 В

Электродвигатель 3,0 кВт 1700 об РТ-14А 40В IM1001

Электродвигатель 3,0 кВт 1800 об 3ДН51.3 24В

Электродвигатель 3,0 кВт 920 об КГ2008-Д6

Электродвигатель 3,0 кВт 920 об КГ2008-Д6 ТР1, г/п 2т, вес 65 кг

Электродвигатель 3,4 кВт 2650 об 3ДН573 40В

Электродвигатель 3,4 кВт 2650 об ДПМ-3,4 40В

Электродвигатель 3,5/4,1 кВт 2650/3050 об ПН-3,5 40/48 В

Электродвигатель 3,5/4,2 кВт 1400/1750 об МТ4 ЭПМ 40/48 В

Электродвигатель 3,6 кВт 1600 об ПНФ-45 220/110В IM2001

Электродвигатель 3,6 кВт 1600 об ПНФ-45 220/220В IM3001

Электродвигатель 3,8 кВт 2200 об ДП160МГ УХЛ4 220/220В IM3601

Электродвигатель 3,9 кВт 1000 об МТ-6-1 У2 45В IM2001

Электродвигатель 4,2 кВт 1600/3600 об ПНФ-45 220/220В IM3001

Электродвигатель 4,5 кВт 920 об КГЕ 2011-6

Электродвигатель 4,8 кВт 1500/3600 об ДП160LГ 220/220 В IM3601 возб.

Электродвигатель 6,0 кВт 1500/4500 об GNF132KV 220/220 В IM3601

Электродвигатель 6,0 кВт 1700 об MТ8 48 В 165А

Электродвигатель 6,3 кВт 1400 об ПТ-6,3 75 В IM3001

Электродвигатель 6,3 кВт 2200/3600 об ДП160LГ 220/220 В IM3601

Электродвигатель 8 кВт 920 об КГ 2412-6 г/п 5т, вес 100 кг

Электродвигатель 14,6/13/1,5 кВт 700/615/505 об ДРТ-13М 145/130/110 В

Электродвигатель 43,0 кВт 1060 об ДК309АМ 190 В IM1103 возбуждение последовательное

Электродвигатель 43,0 кВт 1060 об ДК309МАУ2 190 В IM1103 возбуждение последовательное

Электродвигатель 50,0 кВт 1500/3100 об ДК309Б 220 В IM1103 возбуждение параллельное

Электродвигатель 52,0 кВт 1270 об ДК263ВМ 230 В возбуждение последовательное

Электродвигатель 53,0 кВт 1270 об ДК309АМУ2 230 В IM1103 возбуждение последовательное

Электродвигатель 53,0 кВт 1270/3350 об ДК309МА 230 В IM1103 возбуждение последовательное

Электродвигатель 55,0 кВт 1620 об ДК309БМУ2 240 В IM1103 возбуждение последовательное

Электродвигатель 55,0 кВт 1620 об ДК309МБУ2 240/145 В IM1103 возбуждение независимое

Электродвигатель 84,0 кВт 1500 об GF3553K 440/220В IM3001

Электродвигатель 85,0 кВт 510 об ДП72 440/220 В IM1001 возбуждение независимое

Электродвигатель 200,0 кВт 630/1500 об МП2-450-121-4У3 440/220 В IM1003

Электродвигатель 250,0 кВт 800/1500 об МП2-450-121-4У4 440/220 В IM1003

Электродвигатель 500,0 кВт 800 об П2ПН400-126-6 440/220-110 В IM1001

Товары, похожие на Электродвигатели постоянного тока различных серий

В организации «Беркат-Энерго, ООО» вы сможете заказать «Электродвигатели постоянного тока различных серий», посмотрев предложение на сайте BizOrg. Su На данный момент статус товара – «В наличии».

Su На данный момент статус товара – «В наличии».

Плюсы «Беркат-Энерго, ООО»:

- гарантия качества и строгое исполнение взятых обязанностей;

- разнообразные способы оплаты;

- для пользователей торговой площадки БизОрг организация «Беркат-Энерго, ООО» предоставляет выгодные условия;

- компания «Беркат-Энерго, ООО» сотрудничает с известными производителями.

Свяжитесь с фирмой уже сейчас – не нужно терять время впустую!

Часто задаваемые вопросы:

- Как оставить заявку

Позвоните в компанию «Беркат-Энерго, ООО», посмотрев контакты, указанные в правом углу сверху для того, чтобы оформить заказ на «Электродвигатели постоянного тока различных серий». Обязательно укажите, что нашли фирму, находясь на торговой площадке БизОрг.

- Описание указано с ошибками, телефонный номер не доступен и прочее

Обратитесь в нашу службу поддержки, если у Вас возникли трудности во время работы с организацией «Беркат-Энерго, ООО», а также обязательно напишите идентификационные данные организации (701419) и идентификационные данные продукта/услуги (13030714).

Общие сведения:

- последнее обновление данных – 16.12.2016;

- 421 – данное количество посетителей заметило данное предложение за все время. И каждый день это число растет;

- вы можете увидеть «Электродвигатели постоянного тока различных серий» в категориях «Электротехника, комплектующие», «Электрические машины и электродвигатели», «Электродвигатели постоянного тока».

Обращаем ваше внимание на то, что торговая площадка BizOrg.su носит исключительно информационный характер и ни при каких условиях не является публичной офертой.

Заявленная компанией Беркат-Энерго, ООО цена товара «Электродвигатели постоянного тока различных серий» может не быть окончательной ценой продажи. Для получения подробной информации о наличии и стоимости указанных товаров и услуг, пожалуйста, свяжитесь с представителями компании Беркат-Энерго, ООО по указанным телефону или адресу электронной почты.

Телефоны:

+73432787518

Купить электродвигатели постоянного тока различных серий в Екатеринбурге:

ул. Турбинная, д. 7, оф. 220

Электродвигатели ДП постоянного тока – Электро-двигатели.ру

Электродвигатели ДП постоянного тока для замены ПБСТ.

Современные российские электродвигатели ДП постоянного тока были разработаны для замены снятых с производства в 90-х годах прошлого века электродвигателей постоянного тока ПБСТ. По своим техническим характеристикам и габаритным и присоединительным размерам электродвигатели ДП полностью заменяют серию ПБСТ.

Электродвигатели постоянного тока ДП100, ДП150, ДП160, ДП212.

Отличия технических характеристик двигателей заключаются только в устанавливаемых на них тахогенераторах. На электродвигатели ПБСТ устанавливалось два типа тахогенераторов: ПТ-1 и ТС-1М. Оба этих тахогенератора в настоящее время не выпускаются. Вместо них на двигатели серии ДП устанавливаются тахогенераторы ТП-75-20-0,2 (серия ДП100) и тахогенераторы ТМГ-30П (серии ДП150, ДП160, ДП212).

В остальном электродвигатели ПБСТ и электродвигатели ДП полностью взаимозаменяемы.

Таблица подбора замены электродвигателей ПБСТ на современные двигатели серии ДП.

Электродвигатели постоянного тока серии ДП соответствуют ТУ 3365-001-2085792-2004.

Электродвигатели ДП постоянного тока, габаритные и монтажные размеры:

Тип | d1 | d20 | d22 | d24 | d25 | d30 | l1 | l10 | l30 | l31 | b10 | b31 | h | h31 | Масса, кг |

ДП100LГ | 22 | 165 | 12 | 200 | 130 | 224 | 50 | 140 | 565 | 63 | 160 | 160 | 100 | 237 | 47 |

ДП150МГ | 28 | 185 | 15 | 220 | 150 | 284 | 60 | 215 | 650 | 79 | 225 | 223 | 150 | 343 | 62 |

ДП150LГ | 28 | 185 | 15 | 220 | 150 | 284 | 60 | 225 | 700 | 79 | 225 | 223 | 150 | 343 | 75 |

ДП160МГ | 30 | 215 | 19 | 250 | 180 | 304 | 80 | 260 | 700 | 103 | 240 | 252 | 160 | 364 | 97 |

ДП160LГ | 30 | 265 | 15 | 300 | 230 | 304 | 80 | 270 | 770 | 103 | 240 | 252 | 160 | 364 | 109 |

ДП160LГ | 36 | 265 | 15 | 300 | 230 | 304 | 80 | 270 | 770 | 103 | 240 | 252 | 160 | 364 | 109 |

ДП212Г | 40 | 300 | 19 | 350 | 250 | 400 | 110 | 280 | 900 | 198 | 300 | 275 | 212 | 458 | 225 |

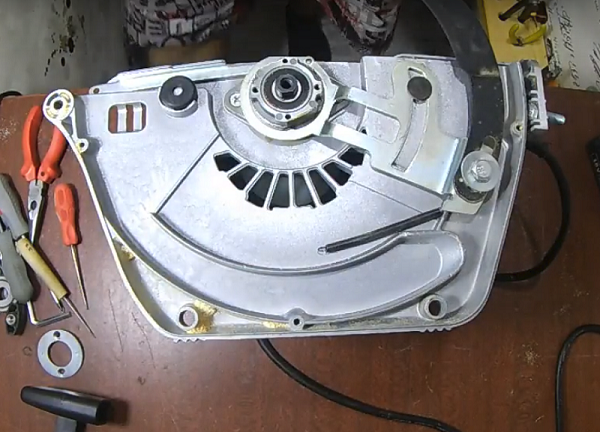

Двигатели для циркулярки в Комсомольске-на-Амуре: 160-товаров: бесплатная доставка [перейти]

Партнерская программаПомощь

Комсомольск-на-Амуре

Каталог

Каталог Товаров

Одежда и обувь

Одежда и обувь

Стройматериалы

Стройматериалы

Текстиль и кожа

Текстиль и кожа

Здоровье и красота

Здоровье и красота

Детские товары

Детские товары

Продукты и напитки

Продукты и напитки

Электротехника

Электротехника

Дом и сад

Дом и сад

Сельское хозяйство

Сельское хозяйство

Промышленность

Промышленность

Мебель и интерьер

Мебель и интерьер

Все категории

ВходИзбранное

Двигатели для циркулярки

mds.yandex.net/get-mpic/5258494/img_id1061405736057515437.jpeg/300×300″> jpeg/300×300″> mds.yandex.net/get-mpic/5216721/img_id5217322477743930889.jpeg/300×300″> jpeg/300×300″> mds.yandex.net/get-mpic/5173454/img_id7186343157783273686.jpeg/300×300″> jpeg/300×300″> mds.yandex.net/get-mpic/5284145/img_id843516459382647267.jpeg/300×300″> jpeg/300×300″> mds.yandex.net/get-mpic/4428744/img_id6080606788767261495.jpeg/300×300″> jpeg/300×300″> mds.yandex.net/get-mpic/5253050/img_id137141152310655741.jpeg/300×300″> jpeg/300×300″>2 страница из 3

Электродвигатель AR-5 1кВт 230В 2800об/мин 4,5А

Главная / Каталог товаров / Все для строительства и монтажа / Запчасти к инструменту / Запчасти под заказ / Электродвигатель AR-5 1кВт 230В 2800об/мин 4,5А

Описание и характеристики

Отзывы

Доставка и оплата

Код товара

0001017884

Производитель

Нет данных

Артикул

95424002

Единица продажи

Штука

Оставить отзыв

Пока нет ни одного отзыва о данном товаре. Ваш отзыв будет первым!

Ваш отзыв будет первым!

Близкие по цене похожие товары

Код товара: 0001061612

Блок электронный ДП-230/2050ЭМ

Артикул

278.04.00.01.00

Код товара: 0001023455

Подшипник 6205 RS 58091032 DENZEL

Производитель

DENZEL

Артикул

58091032

Код товара: 0001024687

Поршень для HR4501C/HR4510C

Производитель

Makita

Артикул

450025-8

Код товара: 0001061234

Эжектор AJC-125C

Артикул

8180

Код товара: 0001063731

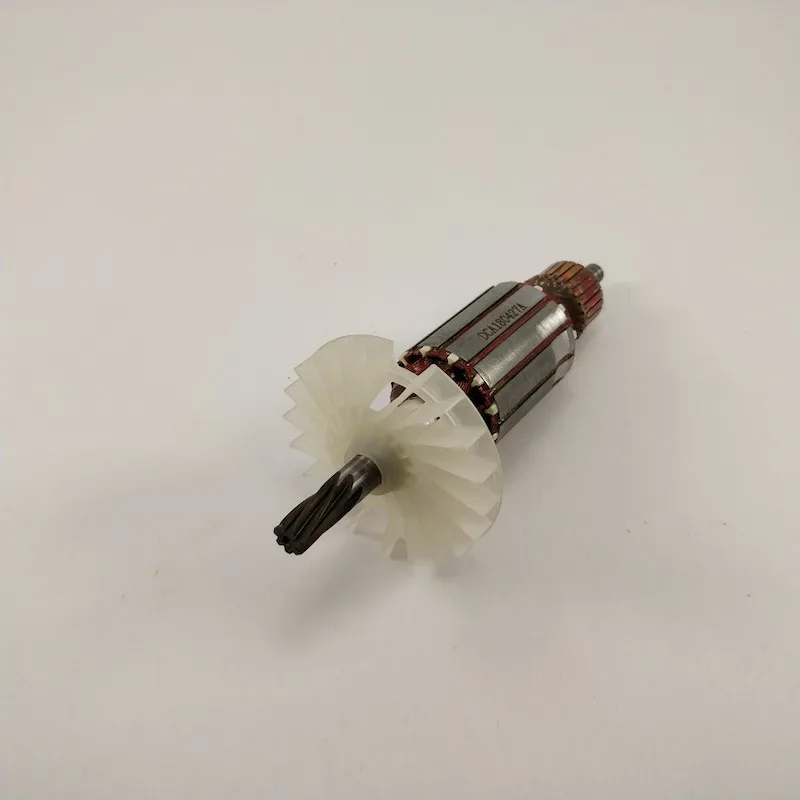

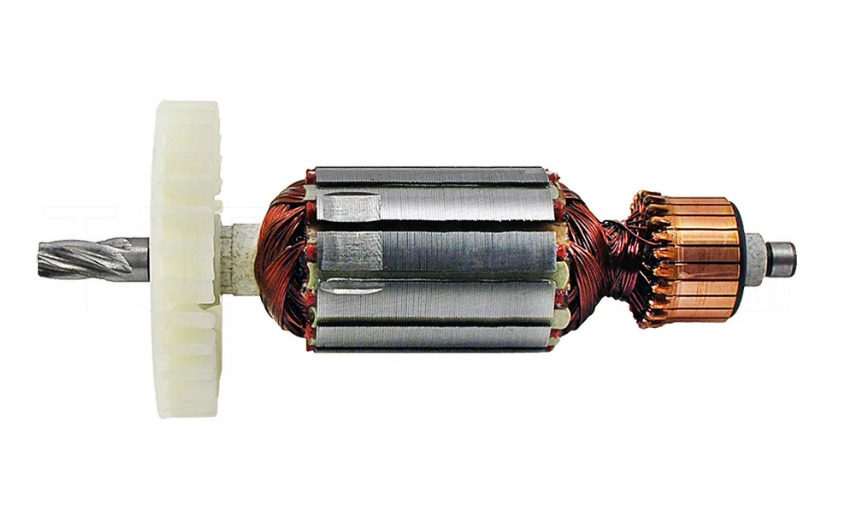

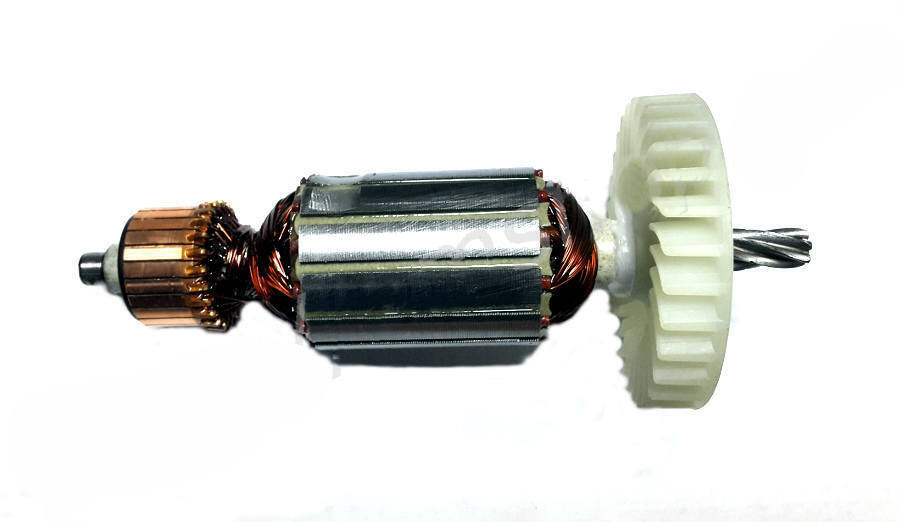

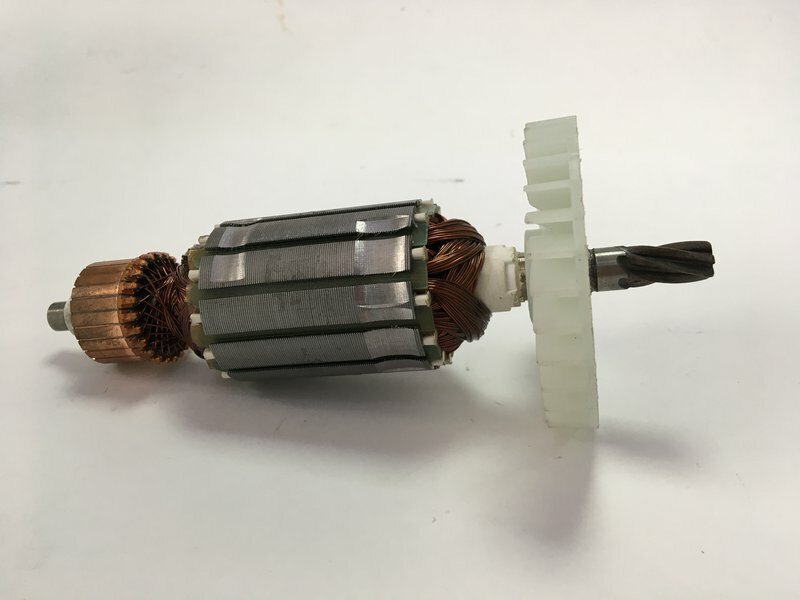

Якорь с вентилятором УШМ-125/900 671.04.02.01.00

Артикул

671.04.02.01.00

Код товара: 0001063730

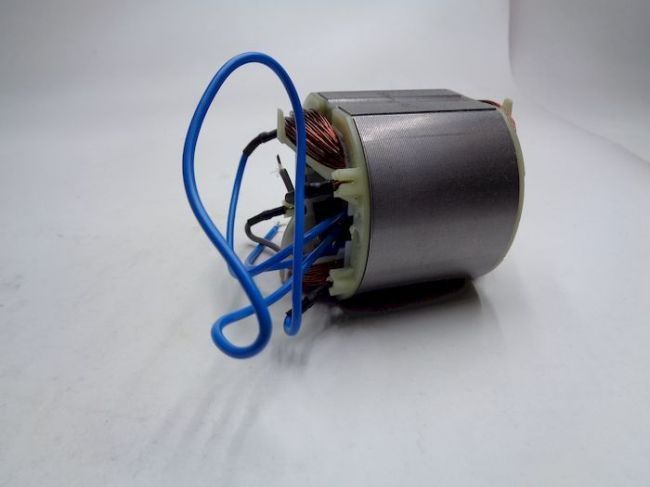

Статор в сборе УШМ-125/900 671.04.01.00.00

Артикул

671.04.01.00.00

Код товара: 0001074017

Якорь с вентилятором в сб. МП-55/500

Артикул

386.04.01.00.00

Новинка

Код товара: 0001037643

Шестерня привода колес ST556, GS5562

Артикул

PG-048

Код товара: 0001062890

Якорь в сборе d-35 h-42 УШМ-115_125/800

Артикул

589. 04.02.01.00

04.02.01.00

Код товара: 0001068261

Турбина HG5002/HG650C/HG550V

Артикул

HG119256

Код товара: 0001064898

Якорь с вентилятором УШМ-125/1100Э 26.04.02.01.00

Артикул

26.04.02.01.00

Код товара: 0001056554

Вентилятор DP200A

Артикул

УТ-00049544

Код товара: 0001061235

Конденсатор 25мкф 8226 для насосов

Артикул

8226

Код товара: 0001009125

Боек к HR4501C/HR4510C/HR4511C

Производитель

Makita

Артикул

324802-3

Код товара: 0001064889

Статор в сборе УШМ-125/1100Э 26.04.01.00.00

Артикул

26.04.01.00.00

Другие товары раздела запчасти под заказ

Код товара: 0001009123

Косозубая шестерня 57

Производитель

Makita

Артикул

226691-1

Код товара: 0860392

Подшипник 607-2RSH

Код товара: 0001009101

Корпус двигателя для HR4501C

Производитель

Makita

Артикул

450041-0

Код товара: 0000951677

Блок-шестерня д/МСУ9-16-2РЭ Фиолент

Производитель

Фиолент

Артикул

под заказ

Код товара: 0001009115

Направляющая втулка к HR5211C

Производитель

Makita

Артикул

313138-5

Код товара: 0000955260

Нож 250мм с отверстиями

Артикул

под заказ

Код товара: 0000983882

Стартер

Артикул

126501-1

Код товара: 0001009097

Боек 324990-6

Производитель

Makita

Артикул

324990-6

Код товара: 0001018801

Шестерня редуктора для 4323

Производитель

Makita

Артикул

153254-9

Код товара: 0001020988

Косозубая шестерня 29 226653-9

Производитель

Makita

Артикул

226653-9

Код товара: 0001020989

Коническая спирал. шестерня 53 227491-2

шестерня 53 227491-2

Производитель

Makita

Артикул

227491-2

Код товара: 0001020991

Коническая спирал. шестерня 12 227490-4

Производитель

Makita

Артикул

227490-4

Код товара: 0001020992

Муфта 223167-9

Производитель

Makita

Артикул

223167-9

Код товара: 0001022079

Якорь с вентилятором ДП-165/1200 Интерскол

Производитель

Интерскол

Артикул

96.04.02.01.00

Код товара: 0001022142

Подшипник шариковый 608-2RS (8х22х7) Интерскол

Производитель

Интерскол

Артикул

00.01.01.01.65

Код товара: 0001023084

Ротор мотора переменого тока для перфоратора N081737

Производитель

Нет данных

Артикул

N081737

Предлагаем Вам купить электродвигатель AR-5 1кВт 230В 2800об/мин 4,5А по выгодной цене 5 600 . Мы очень тщательно следим за качеством реализуемой продукции и отдаем предпочтение только проверенным производителям.

Чтобы купить электродвигатель AR-5 1кВт 230В 2800об/мин 4,5А в нашем интернет-магазине Вам достаточно оформить заказ любым удобным способом:

- На сайте. Для этого нужно выбрать понравившиеся Вам товары, положить их в корзину и оформить покупку (не займет много времени).

- По телефонам 8 (8453) 64-30-40, 8 (8453) 64-46-60. Наши операторы проконсультируют Вас по всем вопросам, связанных с товаром, и примут Ваш заказ на обработку.

- По электронной почте [email protected]. В письме необходимо указать наименования (коды) выбранных Вами товаров и их количество, а также данные о себе: Ф.И.О., контактный телефон и e-mail.

полных услуг по перемотке и восстановлению двигателей, генераторов, насосов, коммерческого оборудования и средств управления. АО Смит, Балдор, Лисон, ЮС Электрик, Дженерак. Службы спасения.

DP Electric Motor Service: комплексные услуги по перемотке и восстановлению двигателей, генераторов, насосов, коммерческого оборудования и средств управления. АО Смит, Балдор, Лисон, ЮС Электрик, Дженерак. Службы спасения.

АО Смит, Балдор, Лисон, ЮС Электрик, Дженерак. Службы спасения.

| ||||||||||||||||||||||||||||||||||||||||||||||||||||

png”>

| ||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||||||

| png”/> | ||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||||||

- Дом

- Поиск двигателя

- Дженерал Электрик

Категория

Напряжение

Корпус

Эффективность

Дженерал Электрик 5KE365BFC204A

- Категория: –

- HP: 75

- Вольтаж: 575

- Рамка: 365 т

- Корпус: ТЭФК

- Эффективность: Премиальная эффективность

- Герц: –

- об/мин: 1800

Дженерал Электрик 5KSP39DG

- Категория: –

- HP: 0,12

- Вольтаж: 230

- Рамка: 48 лет

- Корпус: ОПАО

- Эффективность: –

- Герц: 60

- об/мин: –

Дженерал Электрик 5KSP29BG

- Категория: –

- HP: 0,05

- Вольтаж: 208/230

- Рамка: –

- Корпус: ОПАО

- Эффективность: Стандартная эффективность

- Герц: 60

- об/мин: 1550/1300

Дженерал Электрик 5K33KN67

- Категория: –

- HP: 0,33

- Вольтаж: 575

- Рамка: 56С

- Корпус: ТЭФК

- Эффективность: Стандартная эффективность

- Герц: 60

- об/мин: 1800

Дженерал Электрик 5KS449SAA202C

- Категория: –

- HP: 250

- Вольтаж: 575

- Рамка: 449Т

- Корпус: ТЭФК

- Эффективность: Премиальная эффективность

- Герц: 60

- об/мин: 1800

Дженерал Электрик 5K48MN4023A

- Категория: –

- HP: 1

- Вольтаж: 208/230/460

- Рамка: 48М

- Корпус: ODP

- Эффективность: Стандартная эффективность

- Герц: 60

- об/мин: 1800

Дженерал Электрик 104244

- Категория: –

- HP: 3000

- Вольтаж: 4000

- Рамка: 4367P

- Корпус: –

- Эффективность: Стандартная эффективность

- Герц: 60

- об/мин: –

Дженерал Электрик 8F1692

- Категория: –

- HP: 75

- Вольтаж: 550

- Рамка: 505

- Корпус: ТЭНВ

- Эффективность: Стандартная эффективность

- Герц: 60

- об/мин: 1200

Дженерал Электрик 140477

- Категория: –

- HP: 60

- Вольтаж: 575

- Рамка: 364T

- Корпус: ТЭФК

- Эффективность: –

- Герц: 60

- об/мин: 1800

Дженерал Электрик 9738E

- Категория: –

- HP: 10

- Вольтаж: 575

- Рамка: 215 т

- Корпус: ТЭФК

- Эффективность: Премиум

- Герц: 60

- об/мин: 1800

Дженерал Электрик E9745

- Категория: –

- HP: 15

- Вольтаж: 575

- Рамка: 254 т

- Корпус: ТЭФК

- Эффективность: Премиум

- Герц: 60

- об/мин: 1800

Дженерал Электрик B9759

- Категория: –

- HP: 25

- Вольтаж: 575

- Рамка: 284T

- Корпус: ТЭФК

- Эффективность: Премиум

- Герц: 60

- об/мин: 1800

Дженерал Электрик 134508

- Категория: –

- HP: 5

- Вольтаж: 575

- Рамка: 215 т

- Корпус: ТЭФК

- Эффективность: –

- Герц: 60

- об/мин: 1200

Дженерал Электрик 134268

- Категория: –

- HP: 3

- Вольтаж: 575

- Рамка: 213Т

- Корпус: ТЭФК

- Эффективность: –

- Герц: 60

- об/мин: 1200

Дженерал Электрик IF9305M

- Категория: –

- HP: 7,5

- Вольтаж: 575

- Рамка: 254 т

- Корпус: ТЭФК

- Эффективность: –

- Герц: 60

- об/мин: 1200

Дженерал Электрик 140268

- Категория: –

- HP: 5

- Вольтаж: 575

- Рамка: 184T

- Корпус: ТЭФК

- Эффективность: –

- Герц: 60

- об/мин: 1800

Каталог двигателей

13. 09.2022 09.2022 | Контроллеры Модикон | CVE-2018-7846, CVE-2018-7849, CVE-2018-7843, CVE-2018-7848, CVE-2018-7842, CVE-2018-7847, CVE-2018-7850, CVE-2018-7845, CVE- 2018-7852, CVE-2018-7853, CVE-2018-7854, CVE-2018-7855, CVE-2018-7856, CVE-2018-7857, CVE-2019-6806, CVE-2019-6807, CVE-2019-6808, CVE-2018-7844, CVE-2019-6830, CVE-2019-6828, CVE-2019-6829, CVE-2019-6809 | Уведомление обновлено: Modicon MC80 и симулятор ПЛК для EcoStruxure™ Control Expert были добавлены как затронутые продукты CVE-2018-7857 и CVE-2019-6807. | • Modicon M580 • Modicon M340 • Modicon MC80 • Modicon Momentum • Modicon Quantum • Modicon Premium • Симулятор ПЛК для EcoStruxure™ Control Expert | СЭВД-2019-134-11 (V7. 0) PDF 0) PDF | СЭВД-2019-134-11 CSAF |

| 13.09.2022 | EcoStruxure Machine SCADA Expert и Pro-face BLUE Open Studio | Н/Д | Существует уязвимость десериализации недоверенных данных, которая может привести к выполнению произвольного кода, раскрытию информации или отказу в обслуживании при загрузке файла проекта. | • EcoStruxure Machine SCADA Expert 2020 с пакетом обновления 2 (версия 20.0.2 или более ранняя) • BLUE Open Studio 2020 с пакетом обновления 2 (версия 20.0.2 или более ранняя) | СЭВД-2022-256-01 PDF | СЭВД-2022-256-01 CSAF |

13. 09.2022 09.2022 | Встроенные FTP-серверы для контроллеров Modicon PAC | CVE-2018-7240, CVE-2018-7241, CVE-2018-7242 | Уведомление обновлено: доступно исправление для коммуникационного модуля Modicon X80 Ethernet BMXNOC0401 и BMXNOR0200H RTU. | • Modicon M340 (V3.50) • Modicon M340 (V3.40 и более ранние) • Modicon M580 (V3.20 и более ранние) • Modicon RTU BMXNOR0200H (версии до V1.7 IR24) • Модуль связи Modicon Ethernet BMXNOE01* (все версии) • Модуль связи Modicon X80 Ethernet BMXNOC0401 (версии до V2.11) • Устаревшие версии Modicon Premium и Quantum (все версии) | СЭВД-2018-081-01 (В4.0) PDF | СЭВД-2018-081-01 CSAF |

13. 09.2022 09.2022 | Уязвимости Wind River VxWorks (СРОЧНО/11) | CVE-2019-12256, CVE-2019-12257, CVE-2019-12255, CVE-2019-12260, CVE-2019-12261, CVE-2019-12263, CVE-2019-12258, CVE-2019-12259, CVE- 2019-12262, CVE-2019-12264, CVE-2019-12265 | Уведомление обновлено: коммуникационный модуль CANopen X80 (BMECXM0100) и удаленный мастер Profibus (TCSEGPA23F14F) добавлены в список уязвимых продуктов вместе с их окончательными мерами по устранению последствий. | См. бюллетень по безопасности для получения конкретной информации о предложении. | СЭББ-2019-214-01 (В2.14) PDF | SESB-2019-214-01 CSAF |

13. 09.2022 09.2022 | Веб-сервер Modicon | CVE-2020-7562, CVE-2020-7563, CVE-2020-7564 | Уведомление обновлено: доступно исправление для коммуникационного модуля Modicon M340 X80 Ethernet BMXNOC0401. | Веб-сервер на предложениях Modicon M340, Modicon Quantum и Modicon Premium Legacy и их коммуникационных модулях (подробности см. в уведомлении) | СЭВД-2020-315-01 (В3.0) PDF | СЭВД-2020-315-01 CSAF |

| 13.09.2022 | Программируемые логические контроллеры Modicon M100/M200/M221 | CVE-2020-7535 | Уведомление обновлено: доступно исправление для коммуникационных модулей ModiconM340 X80 Ethernet BMXNOC0401. | Modicon M340 • Modicon Premium • Modicon Quantum со встроенным Ethernet COPRO, процессоры Modicon Quantum со встроенным Ethernet COPRO, коммуникационные модули Modicon Quantum | СЭВД-2020-343-05 (В3.0) PDF | СЭВД-2020-343-05 CSAF |

| 13.09.2022 | Веб-сервер на Modicon M340, Legacy предлагает Modicon Quantum и Modicon Premium и соответствующие коммуникационные модули | CVE-2020-7549 | Уведомление обновлено: доступно исправление для коммуникационного модуля Modicon M340 X80 Ethernet BMXNOC0401. | • ЦП Modicon M340 (версии BMXP34* до V3.30) • Коммуникационные модули Modicon M340 Ethernet (версии BMXNOE0100 (H) до V3.4, версии BMXNOE0110 (H) до V6.5, BMXNOC0401 (H) все версии) • Коммуникационные модули Modicon Quantum (140NOE771x1 версии до V7.3, 140NOC78x00 все версии, 140NOC77101 все версии) • Процессоры Modicon Quantum со встроенным Ethernet COPRO (140CPU65xx0 все версии) • Коммуникационные модули Modicon Premium (TSXETY4103 все версии, TSXETY5103 все версии) • Процессоры Modicon Premium со встроенным Ethernet COPRO (TSXP574634 все версии, TSXP575634 все версии, TSXP576634 все версии) | СЭВД-2020-343-06 (V2.0) PDF | СЭВД-2020-343-06 CSAF |

13. 09.2022 09.2022 | Служба SNMP на Modicon M340 и связанных коммуникационных модулях | CVE-2020-7536 | Уведомление обновлено: доступно исправление для модуля связи Modicon M340 X80 Ethernet BMXNOC0401. | • ЦП Modicon M340 (версии BMXP34* до V3.30) • Коммуникационные Ethernet-модули Modicon M340 (версии BMXNOC0401 до V2.11, версии BMXNOE0100 (H) до V3.4, версии BMXNOE0110 (H) до V6.6, BMXNOR0200H). V1.7 ИР22) | СЭВД-2020-343-07 (В2.1) PDF | СЭВД-2020-343-07 CSAF |

| 13. | Уязвимости NicheStack TCP/IP (INFRA:HALT) в Lexium ILE, ILA, ILS и дополнительных платах связи для приводов Altivar и Lexium32 | CVE-2021-31400, CVE-2021-31401, CVE-2020-35683, CVE-2020-35684, CVE-2020-35685 | Уведомление обновлено: исправление доступно для приводов Lexium ILE, ILA, ILS, и обновлена версия микропрограммы затронутого коммуникационного модуля. | Версия прошивки Lexium ILE ILA ILS (V01.110 и более ранние версии) | СЭВД-2021-217-01 (В3.0) PDF | СЭВД-2021-217-01 CSAF |

13. 09.2022 09.2022 | Веб-сервер на Modicon M340, Legacy предлагает Modicon Quantum и Premium и соответствующие коммуникационные модули | CVE-2021-22785, CVE-2021-22788, CVE-2021-22787 | Уведомление обновлено: доступно исправление для коммуникационных модулей Modicon M340 X80 Ethernet BMXNOR0200H RTU и BMXNOC0401. | • ЦП Modicon M340 (версии BMXP34* до V3.40) • Коммуникационные модули Modicon M340 X80 Ethernet (BMXNOE0100 (H) все версии, BMXNOE0110 (H) все версии, BMXNOC0401 до V2.11, BMXNOR0200H RTU до V1.70) IR24) • Процессоры Modicon Premium со встроенным Ethernet COPRO (TSXP574634 все версии, TSXP575634 все версии, TSXP576634 все версии) • Процессоры Modicon Quantum со встроенным Ethernet COPRO (140CPU65xxxxx все версии) • Коммуникационные модули Modicon Quantum (140NOE771x1 все версии, 140NOC78x00 все версии, 140NOC77101, все версии) • Коммуникационные модули Modicon Premium (TSXETY4103, все версии, TSXETY5103, все версии) | СЭВД-2021-257-02 (В. 2.0) PDF 2.0) PDF | СЭВД-2021-257-02 CSAF |

| 13.09.2022 | Уязвимости BadAlloc | См. Уведомление о безопасности для конкретных CVE. | Уведомление обновлено: окончательные исправления доступны для модулей Modicon M340 BMXNOC0401, BMXNOR0200H RTU и контроллера Modicon MC80 (BMKC8*), а также окончательные исправления доступны для Profibus Remote Master (TCSEGPA23F14F) и коммуникационного модуля CANopen X80 (BMECXM0100). | См. Уведомление о безопасности для получения конкретной информации о предложении. | СЭВД-2021-313-05 (В11. 0) PDF 0) PDF | СЭВД-2021-313-05 CSAF |

| 13.09.2022 | Контроллер Modicon M340 и коммуникационные модули | CVE-2022-0222 | Уведомление обновлено: доступно исправление для коммуникационного модуля Modicon M340 X80 Ethernet BMXNOR0200H RTU. | ЦП Modicon M340 (версии BMXP34* до V3.40) и коммуникационные модули Modicon M340 X80 Ethernet: BMXNOE0100 (H) все версии, BMXNOE0110 (H) все версии, BMXNOR0200H RTU до V1.7 IR24 | СЭВД-2022-102-02 (В.2.0) PDF | СЭВД-2022-102-02 CSAF |

| 13. | Контроллеры Modicon PAC | CVE-2022-37301 | Уведомление обновлено: для контроллера Modicon MC80 (BMKC80) доступно исправление. | • ЦП Modicon M340 (номера по каталогу BMXP34*) (версия 3.40 и более ранние) • ЦП Modicon M580 (номера по каталогу BMEP* и BMEH*) (версия 3.22 и более ранние) • Устаревшие модели Modicon Quantum/Premium (все версии) • Modicon Momentum MDI (171CBU*) (все версии) | СЭВД-2022-221-02 (В.2.0) PDF | СЭВД-2022-221-02 CSAF |

06.09. 2022 2022 | Контроллеры Модикон | CVE-2019-6843, CVE-2019-6844, CVE-2019-6846, CVE-2019-6847, CVE-2019-6841, CVE-2019-6842 | Уведомление обновлено: номер версии Modicon M580, устраняющей эти уязвимости, был обновлен с V4.01 до V4.02. | • Modicon M580, версии до V4.02 • Modicon M340, все версии • Модули Modicon BMxCRA и 140CRA, все версии | СЭВД-2019-281-02 (В3.1) PDF | СЭВД-2019-281-02 CSAF |

| 06.09.2022 | EcoStruxure™ Control Expert, EcoStruxure™ Process Expert, SCADAPack RemoteConnect™ x70 и контроллеры Modicon M580 и M340 | CVE-2021-22778, CVE-2021-22779, CVE-2021-22780, CVE-2021-22781, CVE-2021-22782, CVE-2020-12525 | Уведомление обновлено: номер версии Modicon M580, устраняющей эти уязвимости, был обновлен с V4. 01 до V4.02. 01 до V4.02. | • EcoStruxure™ Control Expert (V15.1, V15.0 SP1, все версии до V15.0 SP1, включая все версии Unity Pro) • EcoStruxure™ Process Expert (V2021, все версии, включая все версии EcoStruxure Hybrid DCS) • SCADAPack RemoteConnect™ для x70 (все версии) • ЦП Modicon M580 (до версии V4.02 — номера по каталогу BMEP* и BMEH*) • ЦП Modicon M340 (версии до V3.50 — номера по каталогу BMXP34*) | СЭВД-2021-194-01 (В5.1) PDF | СЭВД-2021-194-01 CSAF |

| 06.09.2022 | Контроллеры Modicon PAC и симулятор ПЛК для EcoStruxure™ Control Expert и EcoStruxure™ Process Expert | CVE-2021-22789, CVE-2021-22790, CVE-2021-22791, CVE-2021-22792 | Уведомление обновлено: номер версии Modicon M580, устраняющей эти уязвимости, был обновлен с V4. 01 до V4.02. 01 до V4.02. | • ЦП Modicon M580 (номера по каталогу BMEP* и BMEH*, до V4.02) • ЦП Modicon M340 (номера по каталогу BMXP34*, все версии) • Modicon MC80 (номера по каталогу BMKC80*, все версии) • ЦП Modicon Momentum Ethernet ( номера по каталогу 171CBU*, все версии) • Симулятор ПЛК для EcoStruxure™ Control Expert, включая все версии Unity Pro (все версии) • Симулятор ПЛК для EcoStruxure™ Process Expert, включая все версии HDCS (все версии) • ЦП Modicon Quantum (номер по каталогу 140CPU) *, все версии) • ЦП Modicon Premium (номер по каталогу TSXP5*, все версии) | СЭВД-2021-222-04 (В2.1) PDF | СЭВД-2021-222-04 CSAF |

| 06.09.2022 | Контроллеры Modicon PAC | CVE-2021-22786 | Уведомление обновлено: номер версии Modicon M580, устраняющей эти уязвимости, был обновлен с V4. 01 до V4.02. 01 до V4.02. | • ЦП Modicon M340 (номера по каталогу BMXP34*) версии 3.30 и более ранние • ЦП Modicon M580 (номера по каталогу BMEP* и BMEH*) версии 4.02 и более ранние • Modicon MC80 (BMKC80) версии 1.6 и более ранние • Modicon Momentum MDI (171CBU) *) Версия 2.3 и более ранние • Устаревшие версии Modicon Quantum (все версии) | СЭВД-2022-221-04 (В1.1) PDF | СЭВД-2022-221-02 CSAF |

| 2022/08/19 | APC Smart-UPS SMT, SMC, SMX, SCL, SRC, XU, XP, CSh3, SURTD, SMTL, SRT и некоторые серии SRTL | CVE-2022-22805, CVE-2022-22806, CVE-2022-0715 | Уведомление обновлено: в разделе Затрагиваемые продукты и версии новые идентификаторы серий были добавлены в SMT, SMC и SMX. В разделы доступных исправлений добавлен CSh3. Добавлены меры по устранению проблем для продуктов с указанными идентификаторами, которые были выведены из эксплуатации и не будут иметь исправления встроенного ПО. В разделы доступных исправлений добавлен CSh3. Добавлены меры по устранению проблем для продуктов с указанными идентификаторами, которые были выведены из эксплуатации и не будут иметь исправления встроенного ПО. | Семейство APC Smart-UPS и семейство SmartConnect (см. Уведомление о безопасности для уязвимых серий и версий) | СЭВД-2022-067-02 (В6.0) PDF | SEVD-2022-067-02 (V6.0) CSAF |

| 2022/08/19 | Коммуникационные модули Modicon Advanced RTU OPC UA и X80 | CVE-2022-34759, CVE-2022-34760, CVE-2022-34761, CVE-2022-34762, CVE-2022-34763, CVE-2022-34764, CVE-2022-34765 | Уведомление обновлено: существует исправление для коммуникационного модуля X80 Advanced RTU (BMENOR2200). | • Коммуникационный модуль OPC UA Modicon (BMENUA0100) версии 1.10 и более ранние • Расширенный модуль связи RTU X80 (BMENOR2200H) версии 1.0 • Расширенный модуль связи RTU X80 (BMENOR2200H) версии 2.01 и выше | СЭВД-2022-193-01 (В3.0) PDF | СЭВД-2022-193-01 (V3.0) CSAF |

| 09.08.2022 | Отслеживание уязвимостей TCP/IP (Ripple20) | CVE-2020-11896, CVE-2020-11897, CVE-2020-11898, CVE-2020-11899, CVE-2020-11900, CVE-2020-11901, CVE-2020-11902, CVE-2020-11903, CVE- 2020-11904, CVE-2020-11905, CVE-2020-11906, CVE-2020-11907, CVE-2020-11908, CVE-2020-11909, CVE-2020-11910, CVE-2020-11911, CVE-2020- 11912, CVE-2020-11913, CVE-2020-11914 | Уведомление обновлено. Доступно исправление для преобразователя Altivar Process Drive среднего напряжения ATV6000. Доступно исправление для преобразователя Altivar Process Drive среднего напряжения ATV6000. | См. уведомление о безопасности | СЭВД-2020-175-01 (В2.18) PDF | СЭВД-2020-175-01 (V2.18) CSAF |

| 09.08.2022 | Эксперт по управлению EcoStruxure™ | CVE-2022-37302 | CWE-119: Неправильное ограничение операций в пределах уязвимости буфера памяти. | EcoStruxure™ Control Expert (версия 15.1 HF001 и более ранние) | СЭВД-2022-221-03 PDF | СЭВД-2022-221-03 CSAF |

09. 08.2022 08.2022 | Уязвимость Apache Log4j (Log4Shell) | CVE-2021-44228, CVE-2021-45046, CVE-2021-45105, CVE-2021-4104, CVE-2021-44832 | Уведомление обновлено: обновление исправления для Eurotherm Data Reviewer. | Schneider Electric известно об уязвимостях, влияющих на Apache Log4j, включая CVE-2021-44228, также известную как Log4Shell. Наша команда по кибербезопасности активно исследует влияние уязвимости на предложения Schneider Electric и будет постоянно обновлять это уведомление по мере поступления информации. | СЭББ-2021-347-01 (В13.0) PDF | SESB-2021-347-01 (V13. 0) CSAF 0) CSAF |

| 12.07.2022 | Домашний контроллер SpaceLogic C-Bus, ранее известный как C-Bus Wiser Home Controller MK2 | CVE-2022-34753 | CWE-78: Неправильная нейтрализация специальных элементов, используемых в команде ОС («Внедрение команды ОС») | Домашний контроллер SpaceLogic C-Bus (5200WHC2), ранее известный как C-Bus Wiser Homer Controller MK2 V1.31.460 и ранее | СЭВД-2022-193-02 PDF | СЭВД-2022-193-02 CSAF |

12. 07.2022 07.2022 | Acti9 PowerTag Ссылка С | CVE-2022-34754 | КВЕ-269: Неправильное управление привилегиями | • Acti9 PowerTag Link C (A9XELC10-A) V1.7.5 и более ранние • Acti9 PowerTag Link C (A9XELC10-B) V2.12.0 и более ранние | СЭВД-2022-193-03 PDF | СЭВД-2022-193-03 CSAF |

| 12.07.2022 | Эасерджи Р5 | CVE-2022-34756, CVE-2022-34757, CVE-2022-34758 | Множественные уязвимости | Прошивка Easergy P5 V01. | СЭВД-2022-193-04 PDF | СЭВД-2022-193-04 CSAF |

| 12.07.2022 | CODESYS V3 Runtime, система разработки и уязвимости шлюза | CVE-2021-29240, CVE-2021-29241, CVE-2021-21863, CVE-2021-21864, CVE-2021-21865, CVE-2021-21866, CVE-2021-21867, CVE-2021-21868, CVE- 2021-21869, CVE-2021-33485 | Уведомление обновлено: доступно исправление для EcoStruxure™ Machine Expert. | • M241/M251 (все версии), • EcoStruxure Machine Expert (все версии), • Harmony/Magelis серии HMISTU, серии HMIGTO, серии HMIGTU, серии HMIGTUX, серии HMIGK, серии HMISCU, Vijeo Designer (версия 6. 2 с пакетом обновления 11, исправление 3 и ранее), • Eurotherm E+PLC100 (все версии), • Eurotherm E+PLC400 (версия 1.3.0.1 и предыдущие), • инструменты Eurotherm E+PLC (версия 1.3.0.1 и предыдущие), • Серия Easy Harmony ET6 HMIET (Vijeo Designer Basic V1.2.1 и выше), • Серия Easy Harmony GXU HMIGXU (Vijeo Designer Basic V1.2.1 и выше) 2 с пакетом обновления 11, исправление 3 и ранее), • Eurotherm E+PLC100 (все версии), • Eurotherm E+PLC400 (версия 1.3.0.1 и предыдущие), • инструменты Eurotherm E+PLC (версия 1.3.0.1 и предыдущие), • Серия Easy Harmony ET6 HMIET (Vijeo Designer Basic V1.2.1 и выше), • Серия Easy Harmony GXU HMIGXU (Vijeo Designer Basic V1.2.1 и выше) | СЭВД-2022-011-06 (В4.0) PDF | СЭВД-2022-011-06 (V4.0) CSAF |

| 12.07.2022 | IGSS (интерактивная графическая система SCADA) | CVE-2022-24324, CVE-2022-2329 | Уведомление обновлено: дополнительная уязвимость CVE-2022-2329 была устранена с помощью выпущенного исправления. | Сервер данных IGSS (версия 15.0.0.22073 и более ранние) | СЭВД-2022-102-01 (В.2.0) PDF | SEVD-2022-102-01 (V2.0) CSAF |

| 12.07.2022 | Компрессор (XMill) и декомпрессор (XDemill) AT&T Labs, используемые EcoStruxure™ Control Expert, EcoStruxure™ Process Expert и SCADAPack RemoteConnect™ для x70 | CVE-2021-21810, CVE-2021-21811, CVE-2021-21812, CVE-2021-21813, CVE-2021-21814, CVE-2021-21815, CVE-2021-21825, CVE-2021-21826, CVE- 2021-21827, CVE-2021-21828, CVE-2021-21829, CVE-2021-21830, CVE-2022-26507 | Уведомление обновлено: доступен выпуск для SCADAPack RemoteConnect™ R2. 7.3, в котором устранены уязвимости рабочих станций. 7.3, в котором устранены уязвимости рабочих станций. | • EcoStruxure™ Control Expert (Все версии до V15.1 HF001, включая прежнюю Unity Pro) • EcoStruxure™ Process Expert (Все версии до V2021, включая прежнюю HDCS) • SCADAPack RemoteConnect™ для x70 (Все версии) | СЭВД-2021-222-02 (В4.0) PDF | SEVD-2021-222-02 (V4.0) CSAF |

| 12.07.2022 | EcoStruxure™ Control Expert, EcoStruxure™ Process Expert, SCADAPack RemoteConnect™ для x70 | CVE-2021-22797 | Уведомление обновлено: доступен выпуск для SCADAPack RemoteConnect™ R2. 7.3, в котором устранены уязвимости рабочих станций. 7.3, в котором устранены уязвимости рабочих станций. | • EcoStruxure™ Control Expert (все версии, включая предыдущую версию Unity Pro) • EcoStruxure™ Process Expert (все версии, включая предыдущую версию HDCS) • SCADAPack RemoteConnect™ для x70 (все версии) | СЭВД-2021-257-01 (В3.0) PDF | SEVD-2021-257-01 (V3.0) CSAF |

| 2022/06/23 | IGSS (интерактивная графическая система SCADA) | CVE-2022-32522, CVE-2022-32523, CVE-2022-32524, CVE-2022-32525, CVE-2022-32526, CVE-2022-32527, CVE-2022-32528, CVE-2022-32529 | Множественные уязвимости | Сервер данных IGSS (IGSSdataServer. exe) Версии до версии 15.0.0.22139 exe) Версии до версии 15.0.0.22139 | СЭВД-2022-165-01 (В.2.0) PDF | СЭВД-2022-165-01 (Версия 2.0) CSAF |

| 2022/06/16 | Эксперт центра обработки данных | CVE-2022-32518, CVE-2022-32519, CVE-2022-32520, CVE-2022-32521 | Уведомление обновлено: Затронутые версии обновлены и теперь включают версию 7.9..0, руководство по исправлению обновлено для ясности. | Data Center Expert V7.9.0 и более ранние версии | СЭВД-2022-165-04 (В. | SEVD-2022-165-04 (V2.0) CSAF |

| 14.06.2022 | Гео SCADA Mobile | CVE-2022-32530 | CWE-668: Воздействие ресурса на неправильную сферу | Мобильная версия Geo SCADA Build 222 и более ранние версии | СЭВД-2022-165-02 PDF | СЭВД-2022-165-02 CSAF |

| 14.06.2022 | Комбокс Conext™ | CVE-2022-32515, CVE-2022-32516, CVE-2022-32517 | Множественные уязвимости | Conext™ ComBox Все версии | СЭВД-2022-165-03 PDF | СЭВД-2022-165-03 CSAF |

| 14. | Комиссия EcoStruxure Power | CVE-2022-0223, CVE-2022-22731, CVE-2022-22732 | Множественные уязвимости | Версии EcoStruxure Power Commission до V2.22 | СЭВД-2022-165-05 PDF | СЭВД-2022-165-05 CSAF |

| 14.06.2022 | Продукты домашней автоматизации Schneider Electric C-Bus | CVE-2022-32513, CVE-2022-32514 | Множественные уязвимости | • Контроллер сетевой автоматизации Schneider Electric C-Bus — LSS5500NAC V1. 10.0 и более ранние • Schneider Electric Wiser для контроллера автоматизации C-Bus — LSS5500SHAC V1.10.0 и более ранние • Контроллер сетевой автоматизации C-Bus Clipsal — 5500NAC V1.10.0 и более ранние • Clipsal Контроллер автоматизации Wiser для C-Bus — 5500SHAC V1.10.0 и более ранние • Контроллер сетевой автоматизации SpaceLogic C-Bus — 5500NAC2 V1.10.0 и более ранние • Контроллер приложений SpaceLogic C-Bus — 5500AC2 V1.10.0 и более ранние 10.0 и более ранние • Schneider Electric Wiser для контроллера автоматизации C-Bus — LSS5500SHAC V1.10.0 и более ранние • Контроллер сетевой автоматизации C-Bus Clipsal — 5500NAC V1.10.0 и более ранние • Clipsal Контроллер автоматизации Wiser для C-Bus — 5500SHAC V1.10.0 и более ранние • Контроллер сетевой автоматизации SpaceLogic C-Bus — 5500NAC2 V1.10.0 и более ранние • Контроллер приложений SpaceLogic C-Bus — 5500AC2 V1.10.0 и более ранние | СЭВД-2022-165-06 PDF | СЭВД-2022-165-06 CSAF |

| 14.06.2022 | CanBRASS | CVE-2022-32512 | CWE-119: Неправильное ограничение операций в пределах буфера памяти | Версии CanBRASS до V7. 5.1 5.1 | СЭВД-2022-165-07 PDF | СЭВД-2022-165-07 CSAF |

| 14.06.2022 | EcoStruxure™ Специалист по администрированию кибербезопасности | CVE-2022-32747, CVE-2022-32748 | Множественные уязвимости | EcoStruxure™ Cybersecurity Admin Expert (CAE) версии 2.2 и более ранних | СЭВД-2022-165-08 PDF | СЭВД-2022-165-08 CSAF |

14. 06.2022 06.2022 | EcoStruxure Power Build – Рапсодия | CVE-2021-22697, CVE-2021-22698 | Обновление уведомлений: эти уязвимости были исправлены в версии 2.1.3. | EcoStruxure Power Build — программное обеспечение Rapsody версии 2.1.13 и более ранних | СЭВД-2021-012-02 (В.2.0) PDF | SEVD-2021-012-02 (V2.0) CSAF |

| 14.06.2022 | EcoStruxure™ Control Expert, EcoStruxure™ Process Expert, SCADAPack RemoteConnect™ для x70 | CVE-2022-24322, CVE-2022-24323 | Уведомление обновлено: в список затронутых продуктов добавлен SCADAPack RemoteConnect™, который влияет на версии до R2. 7.3 из-за интеграции EcoStruxure™ Control Expert. 7.3 из-за интеграции EcoStruxure™ Control Expert. | • EcoStruxure™ Control Expert версии 15.0 SP1 и более ранние • EcoStruxure™ Process Expert версии 2021 и более ранние • SCADAPack RemoteConnect™ для x70 Все версии до R2.7.3 | СЭВД-2022-067-01 (В.2.0) PDF | СЭВД-2022-067-01 (Версия 2.0) CSAF |

| 2022/05/10 | Настройка PowerLogic ION | CVE-2022-30232 | CWE-20: Неправильная проверка ввода | Версии установки PowerLogic ION до 3. 2.22096.01 2.22096.01 | СЭВД-2022-130-01 PDF | СЭВД-2022-130-01 CSAF |

| 2022/05/10 | Сайтел ДП РТУ | CVE-2022-6996 | CWE-787: Запись за пределы допустимого диапазона | Версия прошивки Saitel DP RTU Baseline_09.00.00 до Baseline_11.06.23 | СЭВД-2022-130-02 PDF | СЭВД-2022-130-02 CSAF |

| 2022/05/10 | Мудрее Смарт | CVE-2022-30234, CVE-2022-30235, CVE-2022-30238, CVE-2022-30236, CVE-2022-30237, CVE-2022-30233 | Множественные уязвимости | Wiser Smart EER21000 V4. 5 и более ранние версии и Wiser Smart EER21001 V4.5 и более ранние версии 5 и более ранние версии и Wiser Smart EER21001 V4.5 и более ранние версии | СЭВД-2022-130-03 PDF | СЭВД-2022-130-03 CSAF |

| 2022/05/10 | Платы сетевого управления APC by Schneider Electric (NMC) и встроенные устройства NMC | CVE-2021-22810, CVE-2021-22811, CVE-2021-22812, CVE-2021-22813, CVE-2021-22814, CVE-2021-22815 | Уведомление обновлено: добавлены исправления для оставшихся уязвимых продуктов: продукты APC Power Distribution, продукты для охлаждения, продукты для мониторинга окружающей среды и продукты для управления батареями. | Плата сетевого управления 2 (NMC2), плата сетевого управления 3 (NMC3) и встроенные устройства платы сетевого управления, включая: • Источники бесперебойного питания (ИБП) • Продукты для распределения питания APC • Продукты для охлаждения • Мониторинг окружающей среды • Продукты для управления батареями. См. уведомление для конкретных затрагиваемых продуктов и сведений о версии. | СЭВД-2021-313-03 (В.2.0) PDF | SEVD-2021-313-03 (V2.0) CSAF |

| 13.04.2022 | Бюллетень по безопасности устройств APT Cyber Tools, предназначенных для устройств ICS/SCADA | Schneider Electric, работая в тесном сотрудничестве с Министерством энергетики США, национальной безопасности и партнером по защите от кибербезопасности, Mandiant, определила и разработала защитные меры для защиты от APT (Advanced Persistent Threat). набор наших программируемых логических контроллеров (ПЛК). набор наших программируемых логических контроллеров (ПЛК). | СЭББ-2022-01 | |||

| 2022/03/28 | Верстак SCADAPack | CVE-2022-0221 | CWE-611: Неверное ограничение ссылки на внешнюю сущность XML | SCADAPack Workbench (6.6.8a и более ранние версии) | СЭВД-2022-087-01 | |

| 08. | Дверь Ritto Wiser™ | CVE-2021-22783 | CWE-200: раскрытие информации | Дверь Ritto Wiser™ (все версии) | СЭВД-2022-067-03 | |

| 08.03.2022 | Диспетчер очереди печати Windows, встроенный в EcoStruxure™ Process Expert | CVE-2021-34527, CVE-2021-1675 | Уведомление обновлено — EcoStruxure™ Process Expert 2021 содержит исправление для этих уязвимостей. | EcoStruxure™ Process Expert (все версии до V2021) | СЭВД-2021-313-04 (Версия 2.0 | |

| 08.02.2022 | IGSS (интерактивная графическая система SCADA) | CVE-2022-24310, CVE-2022-24311, CVE-2022-24312, CVE-2022-24313, CVE-2022-24314, CVE-2022-24315, CVE-2022-24316, CVE-2022-24317 | Множественные уязвимости | Сервер данных IGSS: IGSSdataServer.exe (версия 15.0.0.22020 и более ранние) | СЭВД-2022-039-01 | |

08. 02.2022 02.2022 | Эксперт по зарядке EcoStruxure EV | CVE-2022-22807, CVE-2022-22808 | CWE-942: Разрешающая междоменная политика с недоверенными доменами и CWE-1021 Неправильное ограничение отображаемых слоев или фреймов пользовательского интерфейса | EcoStruxure EV Charging Expert (ранее известная как система управления нагрузкой EVlink): HMIBSCEA53D1EDB, HMIBSCEA53D1EDS, HMIBSCEA53D1EDM, HMIBSCEA53D1EDL, HMIBSCEA53D1ESS, HMIBSCEA53D1ESM, HMIBSCEA53D1EML (все версии до SP8 (версия 01.) V13.0.0.0.0.0.0.0.0.0.0.0. | СЭВД-2022-039-02 | |

08. 02.2022 02.2022 | Эасерджи Р40 | CVE-2022-22813 | КВЕ-798: Использование жестко закодированных учетных данных | Номера моделей серии Easergy P40 с дополнительным битом Ethernet в виде Q, R, S (все версии прошивки PX4X) | СЭВД-2022-039-03 | |

| 08.02.2022 | spaceLYnk, Wiser Для KNX, FellerLYnk | CVE-2022-22809, CVE-2022-22810, CVE-2022-22811, CVE-2022-22812 | Множественные уязвимости | • spaceLYnk (версия 2. 6.2 и более ранние), • Wiser для KNX (ранее homeLYnk) (версия 2.6.2 и более ранние), • FellerLYnk (версия 2.6.2 и более ранние) 6.2 и более ранние), • Wiser для KNX (ранее homeLYnk) (версия 2.6.2 и более ранние), • FellerLYnk (версия 2.6.2 и более ранние) | СЭВД-2022-039-04 | |

| 08.02.2022 | EcoStruxure Geo SCADA Expert | CVE-2022-24318, CVE-2022-24319, CVE-2022-24320, CVE-2022-24321 | Множественные уязвимости | • ClearSCADA (все версии) • EcoStruxure GeoSCADA Expert 2019 (все версии) • EcoStruxure Geo SCADA Expert 2020 (все версии) | СЭВД-2022-039-05 | |

08. 02.2022 02.2022 | Harmony/Magelis iPC SeriesHMI, Vijeo Designer и Vijeo Designer Basic | CVE-2021-22817 | A CWE-276: неправильные разрешения по умолчанию | • Серия Harmony/Magelis iPC (все версии), • Vijeo Designer (все версии до V6.2 SP11 Multiple HotFix 4), • Vijeo Designer Basic (все версии до V1.2.1) | СЭВД-2022-039-06 | |

| 08.02.2022 | Harmony (ранее известная как Magelis) HMI-панели | CVE-2019-6833 | Полное исправление доступно для некоторых уязвимых продуктов, а также введен раздел смягчения последствий для снижения риска использования эксплойта. Идентифицированные продукты со статусом «Конец коммерциализации» в списке затронутых продуктов. Идентифицированные продукты со статусом «Конец коммерциализации» в списке затронутых продуктов. | См. уведомление о безопасности | СЭВД-2019-225-01 (1.2) | |

| 11.01.2022 | Ethernet и веб-сервер на контроллере Modicon M340 и коммуникационных модулях | CVE-2022-22724, CVE-2020-7534 | CWE-352: Подделка межсайтовых запросов (CSRF) и CWE-400: Неконтролируемое потребление ресурсов | • ЦП Modicon M340 (BMXP34 — все версии), • ЦП Modicon Quantum со встроенным Ethernet (Copro) (140CPU65 — все версии), • ЦП Modicon Premium со встроенным Ethernet (Copro) (TSXP57 — все версии), • Модули Ethernet Modicon M340 (BMXNOC040, BMXNOE01, BMXNOR0200H — все версии) • Модули связи Modicon Quantum и Premiumfactory cast (140NOE77111, 140NOC78*00, TSXETY5103, TSXETY4103 — все версии) | СЭВД-2022-011-01 | |

11. 01.2022 01.2022 | Эасерджи Т300 | CVE-2020-8597 | CWE-120: буферизация копирования без проверки размера ввода | Easergy T300 (Уязвимы только продукты, подключенные к сети 3G/4G с помощью следующих модемов T300: • Модем Easergy HU250 3G — пятидиапазонный UMTS/HSPA+, • Модем Easergy HU250 4G с синхронизацией часов GPS, микропрограмма версии 2.7.1 и более ранней) | СЭВД-2022-011-02 | |

| 11.01.2022 | Эасерджи Р5 | CVE-2022-22722, CVE-2022-22723 | CWE-798: использование жестко запрограммированных учетных данных и CWE-120: буферизация копирования без проверки размера входных данных | Easergy P5 (все версии прошивки до V01. 401.101) 401.101) | СЭВД-2022-011-03 | |

| 11.01.2022 | Эасерджи П3 | CVE-2022-22725 | CWE-120: буферизация копирования без проверки размера ввода | Easergy P3 (все версии до V30.205) | СЭВД-2022-011-04 | |

| 11.01.2022 | Брандмауэр ConneXium Tofino и загружаемые модули безопасности | CVE-2021-30061, CVE-2021-30064, CVE-2021-30065, CVE-2021-30066, CVE-2021-30062, CVE-2021-30063 | Множественные уязвимости | Брандмауэр ConneXium Tofino — номер по каталогу TCSEFEA23F3F22 — версия до v03. 23, ConneXium Tofino OPC-LSM — номер по каталогу TCSEFM0000 — версия до хост-версии брандмауэра v03.23, брандмауэр ConneXium Tofino — номер по каталогу TCSEFEA23F3F20/21 — все версии 23, ConneXium Tofino OPC-LSM — номер по каталогу TCSEFM0000 — версия до хост-версии брандмауэра v03.23, брандмауэр ConneXium Tofino — номер по каталогу TCSEFEA23F3F20/21 — все версии | СЭВД-2022-011-05 | |

| 11.01.2022 | EcoStruxure™ Эксперт по мониторингу энергопотребления | CVE-2022-22726, CVE-2022-22727, CVE-2019-8963, CVE-2022-22804 | Множественные уязвимости | EcoStruxure Power Monitoring Expert (все версии 2020 и более ранние версии) | СЭВД-2022-011-07 | |

| 2021/12/14 | IGSS (интерактивная графическая система SCADA) | CVE-2021-22823, CVE-2021-22824 | Множественные уязвимости | Сборщик данных IGSS (dc. exe) V15.0.0.21320 и более ранние версии exe) V15.0.0.21320 и более ранние версии | СЭВД-2021-348-01 | |

| 2021/12/14 | EVlink City / Парковка / Зарядные станции Smart Wallbox | CVE-2021-22724, CVE-2021-22725, CVE-2021-22818, CVE-2021-22819, CVE-2021-22820, CVE-2021-22821, CVE-2021-22822, | Множественные уязвимости | EVlink City (EVC1S22P4 / EVC1S7P4), EVlink Parking (EVW2 / EVF2 / EVP2PE), EVlink Smart Wallbox EVB1A — все версии до R8 V3.4.0.2 | СЭВД-2021-348-02 | |

| 2021/12/14 | EcoStruxure™ Эксперт по мониторингу энергопотребления | CVE-2021-22826, CVE-2021-22827 | Множественные уязвимости | EcoStruxure™ Power Monitoring Expert V9. 0 и более ранние версии 0 и более ранние версии | СЭВД-2021-348-03 | |

| 2021/12/14 | Стоечный блок распределения питания APC by Schneider Electric | CVE-2021-22825 | CWE-79: Неправильная нейтрализация ввода во время создания веб-страницы («Межсайтовый скриптинг») | AP7xxxx и AP8xxx с NMC2. (V6.9.6 и ранее), AP7xxx и AP8xxx с NMC3 (V1.1.0.3 и ранее), APDU9xxx с NMC3 (V1.0.0.28 и ранее) | СЭВД-2021-348-04 | |

| 2021/12/14 | Веб-сервер на контроллерах Modicon M580 и коммуникационных модулях (версия 4. 0) 0) | CVE-2019-6848, CVE-2019-6849, CVE-2019-6850 | Множественные уязвимости (обновление за декабрь 2021 г.: теперь доступно исправление для CVE-2019-6849 на BMENOC0321) | Modicon M580, Modicon BMENOC 0311, Modicon BMENOC 0321 | СЭВД-2019-281-04 (В4.0) | |

| 09.11.2021 | Кибератаки на системы KNX, неправильно подключенные к Интернету | Компании Schneider Electric известно о подтвержденных сообщениях о кибератаках, нацеленных на домашние системы KNX и системы автоматизации зданий, использующие шлюз или маршрутизатор KNXnet/IP Ethernet-KNX, которые были неправильно подключены к Интернету. См. бюллетень по безопасности для рекомендуемых мер. См. бюллетень по безопасности для рекомендуемых мер. | СЭББ-2021-313-01 | |||

| 09.11.2021 | RTU серии SCADAPack 300E | CVE-2021-22816 | CWE-754: неправильная проверка необычных или исключительных условий | SCADAPack 312E, 313E, 314E, 330E, 333E, 334E, 337E, 350E и 357E RTU с прошивкой версии 8.18.1 и более ранней | СЭВД-2021-313-01 | |

09. 11.2021 11.2021 | Обновление программного обеспечения Schneider Electric (SESU) | CVE-2021-22799 | CWE-331: Недостаточная энтропия | Обновление программного обеспечения Schneider Electric, с версии 2.3.0 до версии 2.5.1 | СЭВД-2021-313-02 | |

| 09.11.2021 | TelevisAir Dongle BTLE | – | – | TelevisAir V3. 0 Dongle BTLE (номер детали ADBT42* и ранее) 0 Dongle BTLE (номер детали ADBT42* и ранее) | СЭВД-2021-313-06 | |

| 09.11.2021 | Евротерм GUIcon | CVE-2021-22807, CVE-2021-22808, CVE-2021-22809 | Множественные уязвимости | Eurotherm by Schneider Electric GUIcon версии 2.0 (сборка 683.003) и ранее | СЭВД-2021-313-07 | |

09. 11.2021 11.2021 | Уязвимости ISaGRAF в инструментах программирования и проектирования IEC 61131-3 (V3.0) | CVE-2020-25176, CVE-2020-25178, CVE-2020-25182, CVE-2020-25184, CVE-2020-25180 | Множественные уязвимости (уведомление обновлено — добавлены исправления для SCADAPack 300E RTU, SCADAPack 53xE RTU и SCADAPack Workbench) | Easergy T300 • Easergy C5 • MiCOM C264 • PACiS GTW • EPAS GTW • SCADAPack 300E RTU • SCADAPack 53xE RTU • SCADAPack Workbench • Прошивка SCD2200 для CP-3/MC-31 • SAGE RTU (C3414 CPU, C3413 CPU, C3412 CPU) • См. уведомление о безопасности для информации о версии | СЭВД-2021-159-04 (В3.0) | |

09. 11.2021 11.2021 | Контроллеры Modicon (V3.0) | CVE-2019-6821 | CWE-330: использование недостаточно случайных значений (уведомление обновлено — уточнение затронутых коммерческих ссылок: добавлены BMENOP0300x, BMENOC03x1, BMENOS0300 и удален ЦП Modicon M340.) | Версии прошивки Modicon M580 до V2.30 и все версии прошивки Modicon M340, Modicon Premium, Modicon Quantum | СЭВД-2019-134-03 (V3.0) | |

| 12.10.2021 | spaceLYnk, Wiser Для KNX, FellerLYnk | CVE-2021-22806 | CWE-669: Неправильная передача ресурсов между сферами | spaceLYnk V2. 6.1 и более ранние • Wiser для KNX V2.6.1 и более ранние • FellerLYnk V2.6.1 и более ранние 6.1 и более ранние • Wiser для KNX V2.6.1 и более ранние • FellerLYnk V2.6.1 и более ранние | СЭВД-2021-285-01 | |

| 12.10.2021 | Программное обеспечение ConneXium Network Manager (CNM) | CVE-2021-22801 | CWE-269: Неправильное управление привилегиями | ConneXium Network Manager (программное обеспечение для управления сетью Ethernet) — все версии | СЭВД-2021-285-02 | |

12. 10.2021 10.2021 | IGSS (интерактивная графическая система SCADA) | CVE-2021-22802, CVE-2021-22803, CVE-2021-22804, CVE-2021-22805 | Множественные уязвимости | Сборщик данных IGSS (dc.exe) V15.0.0.21243 и более ранние версии | СЭВД-2021-285-03 | |

| 12.10.2021 | Логический контроллер Modicon M218 | CVE-2021-22800 | CWE-20: Неправильная проверка ввода | Микропрограмма логического контроллера Modicon M218 версии v5. 1.0.6 и более ранней. 1.0.6 и более ранней. | СЭВД-2021-285-04 | |

| 12.10.2021 | Conext™ Advisor и Conext™ Control V2 | CVE-2019-11135, CVE-2020-0601, CVE-2020-0609, CVE-2020-0610, CVE-2020-0796, CVE-2020-0938, CVE-2020-1020, CVE-2020-1350, CVE- 2020-1472, CVE-2019-0803, CVE-2019-1040 | Множественные уязвимости | • Conext™ Advisor 2 Cloud 2.02 и ниже • Conext™ Advisor 2 Gateway 1.28.45 и ниже • Conext™ Control V2 Gateway 2.6 и ниже | СЭВД-2021-285-05 | |

12. 10.2021 10.2021 | Уязвимости встроенных стеков TCP/IP (AMNESIA:33) в модулях Modicon TM5 | CVE-2020-13987, CVE-2020-17438 | Множественные уязвимости | • TM5CSLC100FS: логический контроллер безопасности, микропрограмма версии 2.56 и более ранняя • TM5CSLC200FS: логический контроллер безопасности, микропрограмма версии 2.56 и более ранняя • TM5NS31: модуль связи sercos III, микропрограмма версии 2.78 и более ранняя • TM5NEIP1: модуль EtherNet/IP, микропрограмма версии 3.10 и более ранняя • TM5NEIP1K: EtherNet/IP FieldBus KIT с микропрограммой версии 3.10 и более ранней | СЭВД-2021-285-06 | |

12. 10.2021 10.2021 | Службы удаленных рабочих столов Microsoft (DejaBlue) (V5.0) | CVE-2019-1181, CVE-2019-1182, CVE-2019-1222, CVE-2019-1223, CVE-2019-1224, CVE-2019-1225, CVE-2019-1226 | Несколько уязвимостей (уведомление обновлено) | Несколько продуктов | СЭВД-2019-267-01 (В5.0) | |

| 12.10.2021 | Выборка данных микроархитектуры Intel (ZombieLoad) (V6.0) | CVE-2018-12126, CVE-2018-12130, CVE-2018-12127, CVE-2019-11091 | Несколько уязвимостей (уведомление обновлено) | Несколько продуктов | СЭВД-2019-193-01 (В6. 0) 0) | |

| 12.10.2021 | Службы удаленных рабочих столов Microsoft (BlueKeep) (V7.0) | CVE-2019-0708 | Удаленное выполнение кода (уведомление обновлено) | Несколько продуктов | СЭВД-2019-193-02 (В7.0) | |

| 2021/09/14 | Специалист по ЦОД StruxureWare | CVE-2021-22794, CVE-2021-22795 | Множественные уязвимости | StruxureWare Data Center Expert версий 7. 8.1 и более ранних. 8.1 и более ранних. | СЭВД-2021-257-03 | |

| 2021/09/14 | Conext™ ComBox | CVE-2021-22798 | CWE-522: недостаточно защищенные учетные данные | Conext™ ComBox, все версии | СЭВД-2021-257-04 | |

| 2021/09/14 | Инструментарий C-Bus и сервер C-Gate (V3. 0) 0) | CVE-2021-22716, CVE-2021-22717, CVE-2021-22718, CVE-2021-22719, CVE-2021-22720, CVE-2021-22748, CVE-2021-22796 | Несколько уязвимостей (уведомление обновлено) | C-Bus Toolkit V1.15.9 и ранее, C-Gate Server 2.11.7 и ранее | СЭВД-2021-103-01 (В3.0) | |

| 2021/09/14 | Отслеживание уязвимостей TCP/IPv6 (V4.0) | CVE-2020-27336, CVE-2020-27337, CVE-2020-27338 | Несколько уязвимостей (уведомление обновлено) | • Преобразователи частоты Altivar ATV340E • Приводы обработки Altivar ATV630/650/660/680/6A0/6B0 • Приводы обработки Altivar ATV930/950/960/980/9A0/9B0 • Модули связи Altivar Process VW3A3720, VW3A3721 • Плата сетевого управления APC 2 ( NMC2) • Плата сетевого управления APC 3 (NMC3) • Шлюз IFE • Acti9Smartlink IP* • Acti9 PowerTag Link / HD* • Acti9 Smartlink SI D* • Acti9 Smartlink SI B* • EGX150/Link150 Ethernet-шлюз** • Ethernet-интерфейс eIFE для выдвижных автоматических выключателей MasterPact MTZ • Ethernet-интерфейс IFE для ComPact, PowerPact и Автоматические выключатели MasterPact • EIP копплера TM3 • Приводы Altivar Process Drives среднего напряжения ATV6000 | СЭВД-2020-353-01 (В4. 0) 0) | |

| 2021/08/19 | Уязвимости BadAlloc | – | Множественные уязвимости | – | СЭББ-2021-231-01 | |

| 2021/08/10 | Продукты Harmony/Magelis HMI, настроенные с помощью Vijeo Designer, Vijeo Designer Basic и EcoStruxure Machine Expert | CVE-2021-22704 | CWE-22: неправильное ограничение пути к каталогу с ограниченным доступом | Продукты Harmony/HMI, настроенные с помощью Vijeo Designer (все версии до V6. 2 SP11), Vijeo Designer Basic (все версии до V1.2) или EcoStruxure Machine Expert (все версии до V2.0) 2 SP11), Vijeo Designer Basic (все версии до V1.2) или EcoStruxure Machine Expert (все версии до V2.0) | СЭВД-2021-222-01 | |

| 2021/08/10 | Профейс GP-Pro EX | CVE-2021-22775 | CWE-427: неконтролируемый элемент пути поиска | GP-Pro EX V4.09.250 и ранее | СЭВД-2021-222-03 | |

| 2021/08/10 | AccuSine PCSn/PCS+/PFV+ | CVE-2021-22793 | CWE-200: раскрытие конфиденциальной информации неавторизованному субъекту | AccuSine PCS+ / PFV+ (версии до V1. 6.7) и AccuSine PCSn (версии до V2.2.4) 6.7) и AccuSine PCSn (версии до V2.2.4) | СЭВД-2021-222-05 | |

| 2021/08/10 | Уязвимости CODESYS V2 в программируемых Контроллер автоматизации (PacDrive) M | CVE-2021-30186, CVE-2021-30188, CVE-2021-30195 | Множественные уязвимости | Программируемый контроллер автоматизации (PacDrive) M, все версии | СЭВД-2021-222-06 | |

| 2021/08/10 | НТЗ Механотроника Рус. ООО «ШАИС-МТ-111», «ШАСУ-МТ-107» и «ШФК-МТ», «ШФК-МТ-104». ООО «ШАИС-МТ-111», «ШАСУ-МТ-107» и «ШФК-МТ», «ШФК-МТ-104». | CVE-2021-34527, CVE-2021-1675 | Множественные уязвимости | Панели управления ШАИС-МТ-111, ШАСУ-МТ-107 и ШФК-МТ, ШФК-МТ-104 (подробнее см. уведомление о безопасности) | СЭВД-2021-222-07 | |

| 2021/08/10 | НТЗ Механотроника Рус. ООО «ШФК-МТ-104» Пульты управления | CVE-2021-31166 | Удаленное выполнение кода стека протоколов HTTP | Панели управления SHFK-MT-104 (подробнее см. уведомление о безопасности) уведомление о безопасности) | СЭВД-2021-222-08 | |

| 2021/08/10 | Встроенный веб-сервер для модуля Modicon X80 BMXNOR0200H RTU (V2.0) | CVE-2021-22749 | CWE-200: раскрытие конфиденциальной информации неавторизованному субъекту | Modicon X80 BMXNOR0200H RTU SV1.70 IR22 и более ранние версии | СЭВД-2021-159-05 (Версия 2.0) | |

| 2021/08/10 | Уязвимость HTTP-сервера Treck в модулях контроллера шины TM3 (версия 2. 0) 0) | CVE-2020-25066 | Переполнение кучи | • Копплеры TM3 (прошивка EIP версии 2.1.50.2 и более ранние) • Копплеры TM3 (прошивки SL версии 2.0.50.2 и более ранние) • Копплеры TM3 (прошивки CANOpen версии 2.0.50.2 и более ранние) | СЭВД-2020-353-02 (В2.0) | |

| 2021/08/10 | Веб-сервер на Modicon M340, Legacy предлагает Modicon Quantum и Modicon Premium и соответствующие коммуникационные модули (V2.0) | CVE-2020-7540 | CWE-306: Отсутствует аутентификация для критической функции | • ЦП Modicon M340 (BMXP34* все версии до V3. 30) • Коммуникационные модули Modicon M340 Ethernet (BMXNOE0100 (H) все версии до V3.3, BMXNOE0110 (H) все версии до V6.5, BMXNOC0401 (H) все версии до V2.10) • Коммуникационные модули Modicon Premium (TSXETY4103 до V6.2, TSXETY5103 до V6.4) • Процессоры Modicon Premium со встроенным Ethernet COPRO (версии TSXP574634 до V6.1, версии TSXP575634 до V6). .1, версии TSXP576634 до V6.1) • Процессоры Modicon Quantum со встроенным Ethernet COPRO (140CPU65xx0 до V6.1) • Коммуникационные модули Modicon Quantum (140NOE771x1, до V7.1, 140NOC78x00, до V1.74, 140NOC77101 , до V1.08) • BMXNOR200H (все версии) 30) • Коммуникационные модули Modicon M340 Ethernet (BMXNOE0100 (H) все версии до V3.3, BMXNOE0110 (H) все версии до V6.5, BMXNOC0401 (H) все версии до V2.10) • Коммуникационные модули Modicon Premium (TSXETY4103 до V6.2, TSXETY5103 до V6.4) • Процессоры Modicon Premium со встроенным Ethernet COPRO (версии TSXP574634 до V6.1, версии TSXP575634 до V6). .1, версии TSXP576634 до V6.1) • Процессоры Modicon Quantum со встроенным Ethernet COPRO (140CPU65xx0 до V6.1) • Коммуникационные модули Modicon Quantum (140NOE771x1, до V7.1, 140NOC78x00, до V1.74, 140NOC77101 , до V1.08) • BMXNOR200H (все версии) | СЭВД-2020-343-04 (Версия 2.0) | |

| 2021/08/10 | Веб-сервер на Modicon M340, Legacy предлагает Modicon Quantum и Modicon Premium и соответствующие коммуникационные модули (V2. 0) 0) | CVE-2020-7539, CVE-2020-7541 | Множественные уязвимости | • ЦП Modicon M340 (версии BMXP34* до V3.30) • Коммуникационные модули Modicon M340 Ethernet (версии BMXNOE0100 (H) до V3.3, версии BMXNOE0110 (H) до V6.5, версии BMXNOC0401 (H) до V3.3). V2.10) • Коммуникационные модули Modicon Premium (версии TSXETY4103 до V6.2, версии TSXETY5103 до V6.4) • Процессоры Modicon Premium со встроенным Ethernet COPRO (версии TSXP574634 до V6.1, версии TSXP575634 до V6.1). , версии TSXP576634 до V6.1) • Процессоры Modicon Quantum со встроенным Ethernet COPRO (версии 140CPU65xx0 до V6.1) • Коммуникационные модули Modicon Quantum (версии 140NOE771x1 до V7.1, версии 140NOC78x00 до V1.74, версии 140NOC77101) до версии 1.08) | СЭВД-2020-343-03 (Версия 2. 0) 0) | |

| 13.07.2021 | Эасерджи Т300 | CVE-2021-22769, CVE-2021-22770, CVE-2021-22771 | Множественные уязвимости | Easergy T300 с прошивкой версии 2.7.1 и более ранней | СЭВД-2021-194-02 | |

| 13.07.2021 | SoSafe настраиваемый | CVE-2021-22777 | CWE-502: Десериализация ненадежных данных | SoSafe с возможностью настройки до версии 1. 8.1 8.1 | СЭВД-2021-194-03 | |

| 13.07.2021 | Инструментарий C-Bus | CVE-2021-22784 | CWE-287: неправильная аутентификация | C-Bus Toolkit V1.15.8 и более ранние версии | СЭВД-2021-194-04 | |

| 13.07.2021 | Эасерджи Т200 | CVE-2021-22772 | CWE-306: Отсутствует аутентификация для критической функции | Easergy T200 (Modbus) SC2-04MOD-07000100 и ранее • Easergy T200 (IEC104) SC2-04IEC-07000100 и ранее • Easergy T200 (DNP3) SC2-04DNP-07000102 и ранее | СЭВД-2021-194-05 | |

13. 07.2021 07.2021 | EVlink City / Парковка / Зарядные станции Smart Wallbox | CVE-2021-22706, CVE-2021-22707, CVE-2021-22708, CVE-2021-22721, CVE-2021-22722, CVE-2021-22723, CVE-2021-22726, CVE-2021-22727, CVE- 2021-22728, CVE-2021-22729, CVE-2021-22730, CVE-2021-22773, CVE-2021-22774 | Множественные уязвимости | Все версии до R8 V3.4.0.1 EVlink City (EVC1S22P4 / EVC1S7P4), EVlink Parking (EVW2 / EVF2 / EV.2) и EVlink Smart Wallbox (EVB1A) | СЭВД-2021-194-06 | |

| 13.07.2021 | Карты сетевого управления APC by Schneider Electric (Ripple20) (V2. 3) 3) | CVE-2020-11896, CVE-2020-11897, CVE-2020-11898, CVE-2020-11899, CVE-2020-11900, CVE-2020-11901, CVE-2020-11902, CVE-2020-11903, CVE-2020-11904, CVE-2020-11905, CVE-2020-11906, CVE-2020-11907, CVE-2020-11908, CVE-2020-11909, CVE-2020-11910, CVE-2020-11911, CVE-2020-11912, CVE-2020-11913, CVE- 2020-11914 | Несколько уязвимостей (уведомление обновлено) | • Плата сетевого управления APC 1 (NMC1) • Плата сетевого управления APC 2 (NMC2) • Карта сетевого управления APC 3 (NMC3) | СЭВД-2020-174-01 (В2.3) | |

| 13.07.2021 | EcoStruxure™ Control Expert, EcoStruxure™ Process Expert и RemoteConnect™ (V2. 0) 0) | CVE-2020-7560 | CWE-123 — Условие записи «что-где» | • EcoStruxure Control Expert (версии до v15.0 SP1) • Unity Pro (все версии) • EcoStruxure Process Expert (все версии) • RemoteConnect (все версии) | СЭВД-2020-343-01 (Версия 2.0) | |

| 13.07.2021 | Модели Triconex 3009 MP и TCM 4351B (V1.1) | CVE-2021-22742, CVE-2021-22743, CVE-2021-22744, CVE-2021-22745, CVE-2021-22746, CVE-2021-22747 | Множественные уязвимости | Триконекс Модель 3009MP и TCM 4351B установлены на системах Tricon v11. 3.x. 3.x. | СЭВД-2021-130-03 (В1.1) | |

| 13.07.2021 | Симулятор ПЛК в EcoStruxure™ Control Expert и Process Expert (версия 3.1) | CVE-2020-7559, CVE-2020-7538, CVE-2020-28211, CVE-2020-28212, CVE-2020-28213 | Несколько уязвимостей (уведомление обновлено) | Симулятор ПЛК для EcoStruxure™ Control Expert, все версии • Симулятор ПЛК для Unity Pro (прежнее название EcoStruxure™ Control Expert), все версии • Симулятор ПЛК для EcoStruxure™ Process Expert, все версии | СЭВД-2020-315-07 (3. 1) 1) | |

| 08.06.2021 | IGSS (интерактивная графическая система SCADA) | CVE-2021-22750, CVE-2021-22751, CVE-2021-22752, CVE-2021-22753, CVE-2021-22754, CVE-2021-22755, CVE-2021-22756, CVE-2021-22757, CVE- 2021-22758, CVE-2021-22759, CVE-2021-22760, CVE-2021-22761, CVE-2021-22762 | Множественные уязвимости | Определение IGSS (Def.exe) V15.0.0.21140 и более ранние версии | СЭВД-2021-159-01 | |

08. 06.2021 06.2021 | PowerLogic PM55xx и PowerLogic PM8ECC | CVE-2021-22763, CVE-2021-22764 | Множественные уязвимости | PM5560 (Версии до V2.7.8) • PM5561 (Версии до V10.7.3) • PM5562 (Версии до V2.5.4 и ранее) • PM5563 (Версии до 2.7.8) • PM8ECC (Все версии) | СЭВД-2021-159-02 | |

| 08.06.2021 | PowerLogic EGX100 и PowerLogicEGX300 | CVE-2021-22763, CVE-2021-22764, CVE-2021-22765, CVE-2021-22766, CVE-2021-22767, CVE-2021-22768 | Множественные уязвимости | EGX100 (все версии) • EGX100 (версии 3. 0.0 и новее) • EGX300 (все версии) 0.0 и новее) • EGX300 (все версии) | СЭВД-2021-159-03 | |

| 08.06.2021 | Enerlin’X Com’X 510 | CVE-2021-22769 | CWE-269: Неправильное управление привилегиями | Версии Enerlin’X Com’X до V6.8.4 | СЭВД-2021-159-06 | |

| 08.06.2021 | EcoStruxure™ Machine Expert и Modicon M218/M241/M251/M262, LMC PacDrive Eco/Pro/Pro2, HMISCU, логические контроллеры ATV IMC, SoMachine/SoMachine Motion | CVE-2020-10245, CVE-2019-13538, CVE-2019-9008, CVE-2019-9009, CVE-2020-7052 | Несколько уязвимостей (уведомление обновлено) | • EcoStruxure™ Machine Expert и Modicon M218/M241/M251/M262 • LMC PacDrive Eco/Pro/Pro2 • HMISCU • Логические контроллеры ATV IMC • SoMachine/SoMachine Motion (полную информацию о версии см. в уведомлении о безопасности) в уведомлении о безопасности) | СЭВД-2021-130-06 (Версия 2.0) | |

| 2021/05/11 | Управляемый коммутатор Modicon | CVE-2021-22731 | CWE-640: слабый механизм восстановления забытого пароля | Управляемый коммутатор Modicon MCSESM* и MCSESP* V8.21 и более ранние версии | СЭВД-2021-130-01 | |

| 2021/05/11 | Продукты Harmony HMI, настроенные с помощью Vijeo Designer или EcoStruxure Machine Expert | CVE-2021-22705 | CWE-119: Неправильное ограничение операций в пределах буфера памяти | Продукты Harmony HMI, настроенные с помощью Vijeo Designer (все версии до V6. 2 SP11) или EcoStruxur Machine Expert (все версии до V2.0) 2 SP11) или EcoStruxur Machine Expert (все версии до V2.0) | СЭВД-2021-130-02 | |

| 2021/05/11 | homeLYnk (Wiser для KNX) и spaceLYnk | CVE-2021-22732, CVE-2021-22733, CVE-2021-22734, CVE-2021-22735, CVE-2021-22736, CVE-2021-22737, CVE-2021-22738, CVE-2021-22739, CVE- 2021-22740 | Множественные уязвимости | homeLYnk (Wiser For KNX) и spaceLYnk V2.60 и более ранние версии | СЭВД-2021-130-04 | |

| 2021/05/11 | Логические контроллеры Modicon M241 и M251 | CVE-2021-22699 | CWE-20: Неправильная проверка ввода | Микропрограммы логических контроллеров Modicon M241/M251 до V5. 1.9.1 1.9.1 | СЭВД-2021-130-05 | |

| 2021/05/11 | EcoStruxure™ Geo SCADA Expert | CVE-2021-22741 | CWE-916: Использование хэша пароля с недостаточными вычислительными усилиями | • ClearSCADA (все версии) • EcoStruxure Geo SCADA Expert 2019(все версии) • EcoStruxure Geo SCADA Expert 2020 (версия 83.7742.1 и более ранние) | СЭВД-2021-130-07 | |

| 2021/05/11 | Контроллеры Modicon, EcoStruxure™ Control Expert и ПО для программирования Unity Pro (версия 3. 0) 0) | CVE-2020-7475 | CWE-74: неправильная нейтрализация специальных элементов в выходных данных, используемых нижестоящим компонентом («внедрение») (уведомление обновлено) | • EcoStruxure™ Control Expert: все версии до V15.0 • Unity Pro: все версии • Modicon M340: все версии до V3.20 • Modicon M580: все версии до V3.10 | СЭВД-2020-080-01 (В3.0) | |

| 2021/05/11 | Веб-сервер на контроллерах Modicon M580 и коммуникационных модулях (версия 3.0) | CVE-2019-6848, CVE-2019-6849, CVE-2019-6850 | Несколько уязвимостей (уведомление обновлено) | Modicon M580, Modicon BMENOC 0311, Modicon BMENOC 0321 | СЭВД-2019-281-04 (V3. 0) 0) | |

| 13.04.2021 | НТЗ Механотроника Рус. ООО «ШФК-МТ-104», «ШАСУ-МТ-107» и «ШАИИС-МТ-111» Пульты управления | CVE-2019-1040, CVE-2019-0803 | Множественные уязвимости | ШФК-МТ-104, ШАСУ-МТ-107, ШАИИС-МТ-111 (подробности см. в Уведомлении о безопасности) | СЭВД-2021-103-02 | |

| 13.04.2021 | Менеджер плавающих лицензий Schneider Electric | CVE-2019-8960, CVE-2019-8961 | Несколько уязвимостей (уведомление обновлено) | Schneider Electric Floating License Manager V2. 4.0.0 и более ранние версии 4.0.0 и более ранние версии | СЭВД-2020-196-02 (В1.3) | |

| 09.03.2021 | IGSS (интерактивная графическая система SCADA) | CVE-2021-22709, CVE-2021-22710, CVE-2021-22711, CVE-2021-22712 | Множественные уязвимости | Определение IGSS (Def.exe) версии 15.0.0.21041 и более ранних | СЭВД-2021-068-01 | |

09. 03.2021 03.2021 | Измерители мощности PowerLogic ION7400 / PM8000 / ION9000 | CVE-2021-22714 | КВЕ-119: Неправильное ограничение операций в пределах буфера памяти | Все версии до V3.0.0 ION7400, ION9000 и ION8000 | СЭВД-2021-068-02 | |

| 09.03.2021 | Измерители мощности PowerLogic ION8650 / ION8800 / ION7x50 / ION7700/73xx / ION83xx/84xx/85xx/8600 | CVE-2021-22713 | CWE-119: Неправильное ограничение операций в пределах буфера памяти | ION8650 / ION8800 / ION7x50 / ION7700/73xx / ION83xx/84xx/85xx/8600 (см. уведомление о уязвимых версиях) уведомление о уязвимых версиях) | СЭВД-2021-068-03 | |

| 09.02.2021 | Продукты для измерения мощности PowerLogic | CVE-2021-22701, CVE-2021-22702, CVE-2021-22703 | Множественные уязвимости | ION7400, ION7x50, ION7700/73xx, ION83xx/84xx/85xx/8600, ION8650, ION8800, ION9000 и PM8000 (см. уведомление о уязвимых версиях) | СЭВД-2021-040-01 | |

12. 01.2021 01.2021 | EcoStruxure™ Operator Terminal Expert (Vijeo XD), среда выполнения Pro-face BLUE и WinGP | CVE-2020-7544 | CWE-269 Неправильное управление привилегиями (уведомление обновлено) | • EcoStruxure™ Operator Terminal Expert Runtime 3.1 Service Pack 1A и более ранние • Pro-face BLUE Runtime 3.1 Service Pack 1A и более ранние • WinGP V4.09.120 • (Дополнительную информацию см. в уведомлении о безопасности) | СЭВД-2020-315-02 (Версия 2.0) | |

| 12.01.2021 | Программируемые логические контроллеры Modicon M100/M200/M221 (версия 3. 0) 0) | CVE-2020-7565, CVE-2020-7566, CVE-2020-7567, CVE-2020-7568, CVE-2020-28214 | Несколько уязвимостей (уведомление обновлено) | Modicon M100/M200/M221, все артикулы, все версии | СЭВД-2020-315-05 (В3.0) | |

| 2020/12/08 | EcoStruxure™ Geo SCADA Expert | CVE-2020-28219 | CWE-522: недостаточно защищенные учетные данные | • EcoStruxure Geo SCADA Expert 2019(исходный выпуск и ежемесячные обновления до сентября 2020 г. , с 81.7268.1 до 81.7578.1) • EcoStruxure Geo SCADA Expert 2020 (исходный выпуск и ежемесячные обновления до сентября 2020 г., с 83.7551.1 до 83.7578.1) , с 81.7268.1 до 81.7578.1) • EcoStruxure Geo SCADA Expert 2020 (исходный выпуск и ежемесячные обновления до сентября 2020 г., с 83.7551.1 до 83.7578.1) | СЭВД-2020-343-02 | |

| 2020/12/08 | Modicon M580, Modicon M340, устаревшие контроллеры Modicon Quantum и Modicon Premium | CVE-2020-7537, CVE-2020-7542, CVE-2020-7543 | Множественные уязвимости | • ЦП Modicon M580 (BMEx58xxxxx до версии 3.20) • ЦП Modicon M340 (BMX P34x до версии 3.30) • ЦП Modicon Premium всех версий – (SXP574634, TSXP575634, TSXP576634) • ЦП Modicon Quantum всех версий (40CPU65xxxxx) | СЭВД-2020-343-08 | |

| 2020/12/08 | Логические контроллеры Modicon M258 и ПО SoMachine/SoMachine Motion | CVE-2020-28220 | CWE-119: Неправильное ограничение операций в пределах буфера памяти | • Прошивка Modicon M258 (все версии до V5. 0.4.11) • Программное обеспечение SoMachine/SoMachine Motion (все версии) 0.4.11) • Программное обеспечение SoMachine/SoMachine Motion (все версии) | СЭВД-2020-343-09 | |

| 2020/12/08 | Эасерджи Т300 | CVE-2020-7561, CVE-2020-28215, CVE-2020-28216, CVE-2020-28217, CVE-2020-28218 | Несколько уязвимостей (уведомление обновлено) | Easergy T300 с прошивкой 2.7 и старше | СЭВД-2020-315-06 (V2.0) | |

| 2020/12/08 | Уязвимости Wibu-Systems CodeMeter | CVE-2020-14509, CVE-2020-14513, CVE-2020-14515, CVE-2020-14517, CVE-2020-14519, CVE-2020-16233 | Множественные уязвимости | – EcoStruxure Machine Expert (ранее известная как SoMachine и SoMachine Motion) – E+PLC400 – E+PLC100 – E+PLC_Setup – EcoStruxure Machine SCADA Expert | СЭВД-2020-287-02 (В1. 1) 1) | |

| 2020/11/10 | Интерактивная графическая система SCADA (IGSS) | CVE-2020-7550, CVE-2020-7551, CVE-2020-7552, CVE-2020-7553, CVE-2020-7554, CVE-2020-7555, CVE-2020-7556, CVE-2020-7557, CVE- 2020-7558 | Множественные уязвимости | Определение IGSS (Def.exe) версии 14.0.0.20247 и более ранних | СЭВД-2020-315-03 | |

| 2020/11/10 | Эксплуатация зданий EcoStruxure (EBO) | CVE-2020-7569, CVE-2020-7570, CVE-2020-7571, CVE-2020-7572, CVE-2020-7573, CVE-2020-28209, CVE-2020-28210 | Множественные уязвимости | • WebReports V1. 9–V3.1 WebStation (V2.0–V3.1) • Программа установки Enterprise Server (V1.9–V3.1) • Программа установки Enterprise Central (V2.0–V3.1) 9–V3.1 WebStation (V2.0–V3.1) • Программа установки Enterprise Server (V1.9–V3.1) • Программа установки Enterprise Central (V2.0–V3.1) | СЭВД-2020-315-04 | |

| 2020/11/10 | Радиостанции Trio Q и J Data | – | Дроворуб вредоносное ПО | Радиостанции Trio Q и J Data | СЭББ-2020-315-01 | |

| 2020/11/10 | EcoStruxure™ Operator Terminal Expert (Vijeo XD) | CVE-2020-7493, CVE-2020-7494, CVE-2020-7495, CVE-2020-7496, CVE-2020-7497 | Множественные уязвимости | EcoStruxure™ Operator Terminal Expert 3. 1 с пакетом обновления 1 и более ранними версиями (ранее известный как Vijeo XD) 1 с пакетом обновления 1 и более ранними версиями (ранее известный как Vijeo XD) | СЭВД-2020-133-04 (V3.0) | |

| 2020/11/10 | Логические контроллеры Modicon M218/M241/M251/M258 SoMachine/SoMachine Motion EcoStruxure™ Machine Expert | CVE-2020-7487, CVE-2020-7488 | Множественные уязвимости | Все версии | СЭВД-2020-105-02 (В1.1) | |

13. 10.2020 10.2020 | Веб-сервер на предложениях Modicon M340, Modicon Quantum и Modicon Premium Legacy и их коммуникационных модулях | CVE-2020-7533 | CWE-255: Управление учетными данными | – ЦП M340 – Коммуникационные модули Ethernet M340 – Процессоры Premium со встроенным Ethernet COPRO – Модули связи Premium – Процессоры Quantum со встроенным Ethernet COPRO – Модули связи Quantum | СЭВД-2020-287-01 | |

| 13.10.2020 | Шлюзы Smartlink, PowerTag и Wiser Series | CVE-2020-7548 | CWE-330 — Использование недостаточно случайных значений | – Акти9Smartlink SI D все версии до 002. 004.002 – Acti9 Smartlink SI B все версии до 002.004.002 – Acti9 PowerTag Link / Link HD все версии до 001.008.007 – Acti9 Smartlink EL B все версии до 1.2.1 – Wiser Ссылка на все версии до 1.5.0 – Wiser Energy все версии до 1.5.0 004.002 – Acti9 Smartlink SI B все версии до 002.004.002 – Acti9 PowerTag Link / Link HD все версии до 001.008.007 – Acti9 Smartlink EL B все версии до 1.2.1 – Wiser Ссылка на все версии до 1.5.0 – Wiser Energy все версии до 1.5.0 | СЭВД-2020-287-03 | |

| 13.10.2020 | Программное обеспечение EcoStruxure™ и SmartStruxure™ для мониторинга энергопотребления и SCADA | CVE-2020-7545, CVE-2020-7546, CVE-2020-7547 | Множественные уязвимости | – EcoStruxure™ Power Monitoring Expert версии 9.0, 8.x, 7.x — EcoStruxure™ Energy Expert версии 2. 0 — Power Manager версий 1.1, 1.2, 1.3 — StruxureWare™ PowerSCADA Expert с модулем расширенной отчетности и информационных панелей версии 8.x — EcoStruxure™ Power SCADA Operation с расширенной отчетностью и модуль информационных панелей версии 9.0 0 — Power Manager версий 1.1, 1.2, 1.3 — StruxureWare™ PowerSCADA Expert с модулем расширенной отчетности и информационных панелей версии 8.x — EcoStruxure™ Power SCADA Operation с расширенной отчетностью и модуль информационных панелей версии 9.0 | СЭВД-2020-287-04 | |

| 13.10.2020 | Уязвимость Netlogon, связанная с повышением привилегий | CVE-2020-1472 | Множественные уязвимости | Повышение привилегий через уязвимость | СЭББ-2020-287-01 | |

13. 10.2020 10.2020 | Последовательный драйвер Modbus | CVE-2020-7523 | CWE-269: Неправильное управление привилегиями | – Версии Schneider Electric Modbus Serial Driver (64 бита) до V3.20 IE 30 – Версии Schneider Electric Modbus Serial Driver (32 бита) до V2.20 IE 30 – Версии Schneider Electric Modbus Driver Suite до V14.15.0.0 | СЭВД-2020-224-01 (В1.1) | |