Пкн расшифровка: ПКН 001-10 У1 и У3; ПКН 001-35 У1 и У3

alexxlab | 12.03.2023 | 0 | Разное

Предохранители ПКН, ПКН,ПН-001-10, Предохранитель ПН, пкн 001 10, пкн 001 6 У3, предохранитель ПН-01, патрон пн 01-10, предохранитель пкн 001 6у3

Главная / Предохранители ПКТ, ПКН,ППН, ПН, патроны ПТ, ПН / Предохранители ПКТ, ПКН, ПКЭ, ПКЭН / Предохранители ПКН

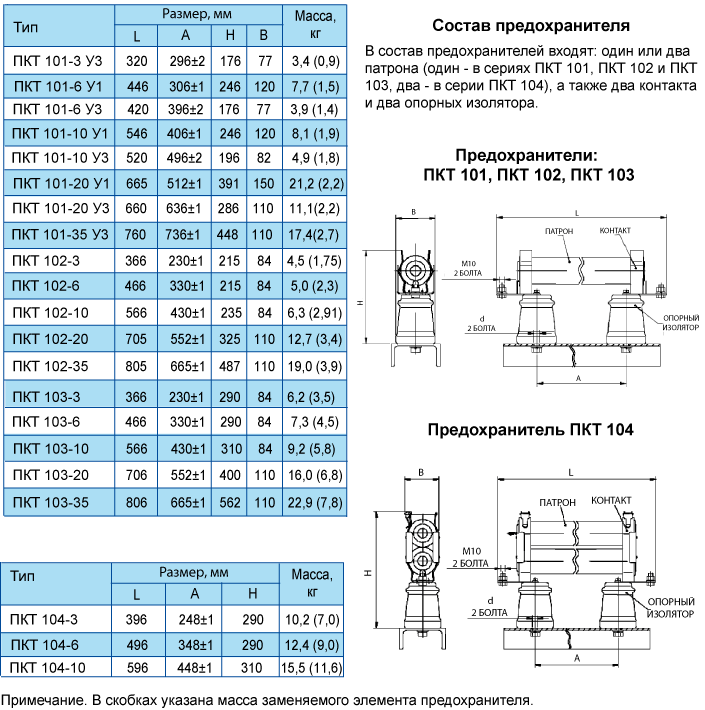

Предохранители токоограничивающие типа ПКН

Предохранитель ПКН 001-10 У3

Предохранитель ПКН 001-10 У1

Предохранители токоограничивающие типа ПКН

Предохранитель ПКН-01-10 У3

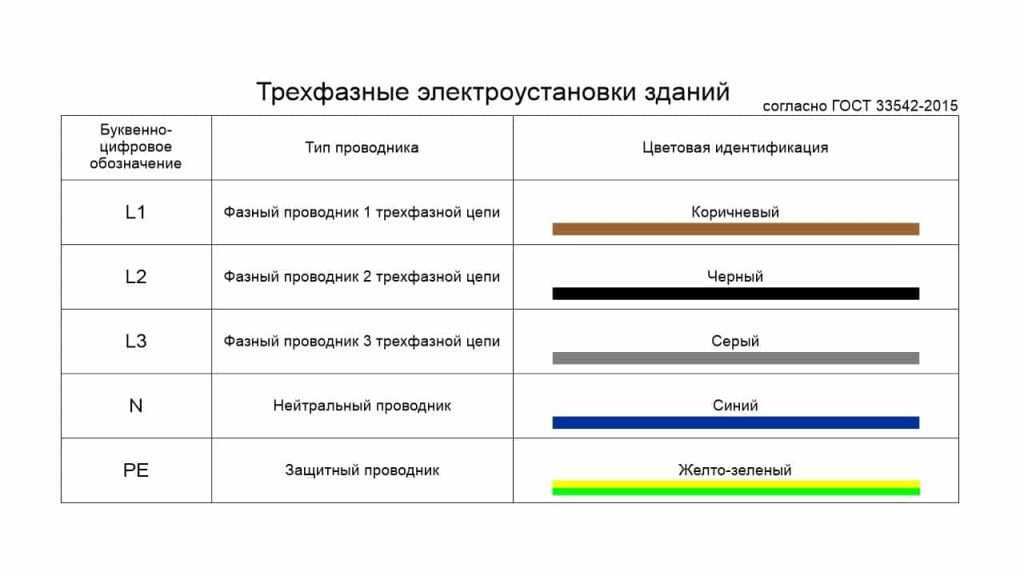

Предохранители ПКН 001-10 У3 предназначены для защиты трансформаторов напряжения на номинальные напряжения от 3 до 35 кВ частоты 50 и 60 Гц.

Предохранители ПКН предназначены для работы в следующих условиях:

1) номинальные значения климатических факторов внешней среды по ГОСТ 15150-69.

для предохранителей серии ПКН 001 – согласно климатическому исполнению У категорий размещения 1 и 3 и исполнению ХЛ . категории размещения 1;

категории размещения 1;

2) высота нал уровнем моря – не более 1000 м;

4) окружающая среда – невзрывоопасная, не содержащая токо-проводящей пыли, агрессивных газов и паров в концентрациях, разрушающих металлы и изоляцию;

5) отсутствуют резкие толчки, удары и вибрация;

6) место установки защищено от попадания брызг масла, эмульсии и т. п.

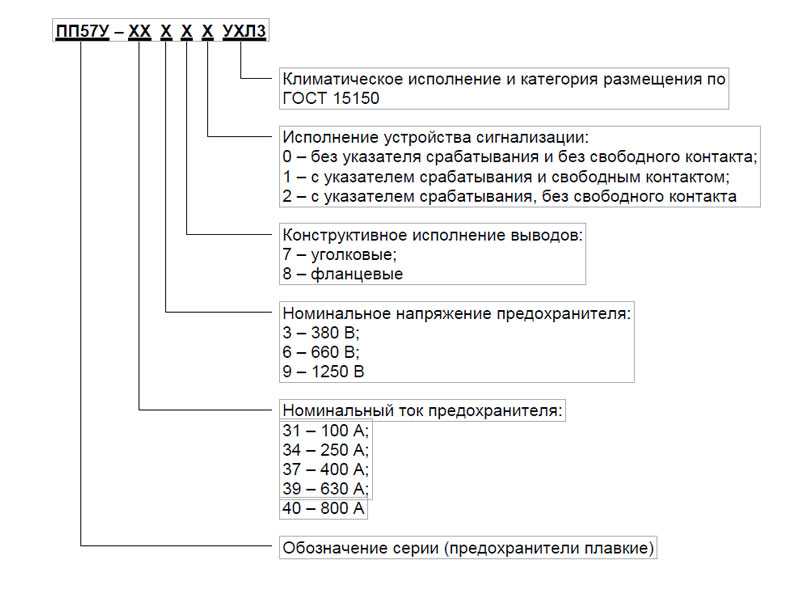

Условное обозначение предохранителей:

Расшифровка условного обозначения типоисполнения предохранителей ПКН 001-10 У3 в качестве примера приведена для предохранителя ПКН001-10УЗ:

П – предохранитель; К – с кварцевым наполнителем; Н – для трансформаторов напряжения; 0 – однополюсный, без цоколя и без указателя срабатывания; 01 – конструктивное исполнение контакта; 10 – номинальное напряжение в киловольтах; У – климатическое исполнение; 3 – категория размещения.

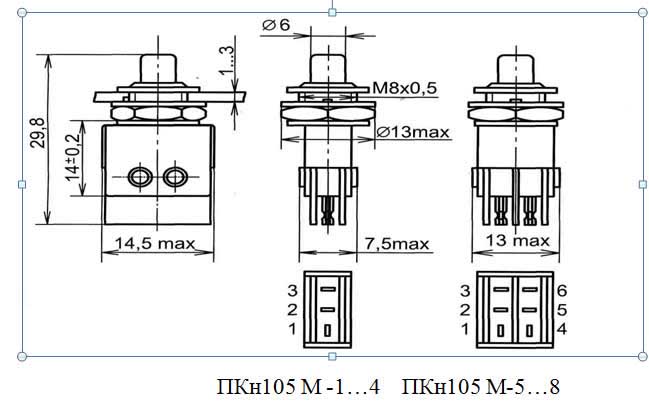

Рис.1 Габаритные, установочные и присоединительные размеры

предохранителей серии ПКН001 (исполнение УЗ )

1-патрон; 2-контакт; 3-изолятор

Обозначение | Размеры, | Масса, | Масса | Рис. | |||||||

L1 | A1 | A | H | h2 | В | d

| |||||

ПКН001-10 | 320 | 212 | 296±2 | 185±1 | 196 | 120±2 | 82 | М10 | 4,2 | 0,9 | 1 |

ПКН001-20 | 560 | 412 | 536±2 | 405±1 | 286 | 210±2 | 100 | М12 | 10,8 | 1,8 | |

ПКН001-35 | 760 | 612 | 736±2 | 620±1 | 448 | 372±2 | 100 | М16 | 17,4 | 2,6 | |

Рис. 2 Габаритные, установочные и присоединительные размеры

2 Габаритные, установочные и присоединительные размеры

предохранителей ПКН 001 (исполнение У1, ХЛ1 )

1-патрон; 2-контакт; 3-изолятор

Обозначение | Размеры, | Масса, | Масса | Рис. | ||||||

L | L1 | A | A1 | H | h2 | В | ||||

ПКН001-10У1 | 442 | 318 | 302±1 | 185±2 | 246 | 170±2 | 120 | 7,5 | 1,4 | 2 |

ПКН001-20У1 | 660 | 518 | 508±1 | 636±2 | 391 | 315±2 | 150 | 21 | 2,2 | |

ПКН001-35У1 | 960 | 618 | 724±1 | 936±2 | 516 | 440±2 | 175 | 35,8 | 2,6 | |

ПКН001-10ХЛ1 | 552 | 412 | 412±1 | 528±2 | 260 | 190±2 | 125 | 8 | 2,1 | |

ПКН001-35ХЛ1 | 952 | 612 | 716±1 | 928±2 | 510 | 440±2 | 175 | 36 | 3,1 | |

ПКН001-35У1 с изолятором ИОСК-3/35УХЛ1 | 776 | 618 | 606±1 | 752±2 | 510 | 440±2 | 97 | 8,2 | 2,6 | |

ПКН001-35ХЛ1 с изолятором ИОСК-3/35УХЛ1 | 772 | 612 | 602±1 | 748±2 | 510 | 440±2 | 97 | 8,6 | 3,1 | |

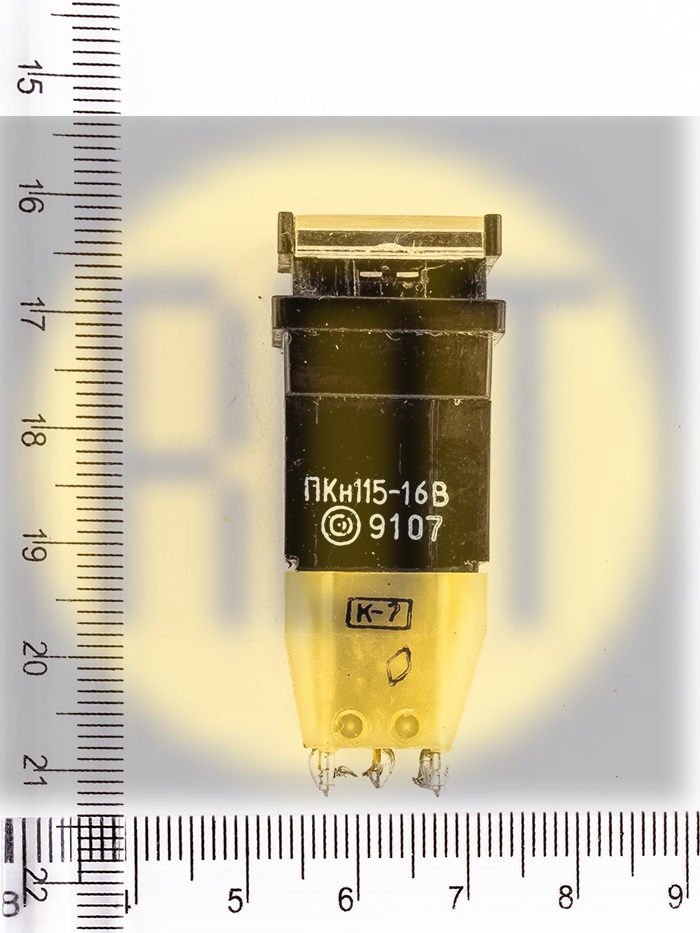

Высоковольтные предохранители ПКН 001-10 У3 предназначены для защиты трансформаторов напряжения на номинальное напряжение 3, 6, 10 кВ.

Предохранители ПКН 001-10 У3 с кварцевым наполнителем являются токоограничивающими. Отключение тока короткого замыкания в предохранителях с кварцевым песком обеспечивается за счет интенсивной деионизации дуги, возникающей на месте пролегания плавкой вставки, в узких щелях между песчинками наполнителя. Срабатывание патрона определяется в предохранителях ПКН 001-10 У3 по отсутствию показания приборов, включенных в цепь трансформатора напряжения.

– Патрон (заменяемый элемент) ПН 0.1-10 У3 – 1 шт.

– Контакт К01-10 У3 – 2 шт.

– Опорный изолятор ИО-10-3,75 I – 2 шт

Изоляторы устанавливаются на специальном цоколе или непосредственно на элементах конструкции распределительного устройства.

Высоковольтные предохранители ПКН 001-10 У3 категории размещения У3 отличаются от предохранителей ПКН 001-10 У1 категории размещения У1 типом опорных изоляторов и наличием в патроне дополнительных деталей, герметизирующих внутреннюю полость патрона.

Допускается применение высоковольтных предохранителей ПКН на 10 кВ в сетях с напряжением 3 и 6 кВ.

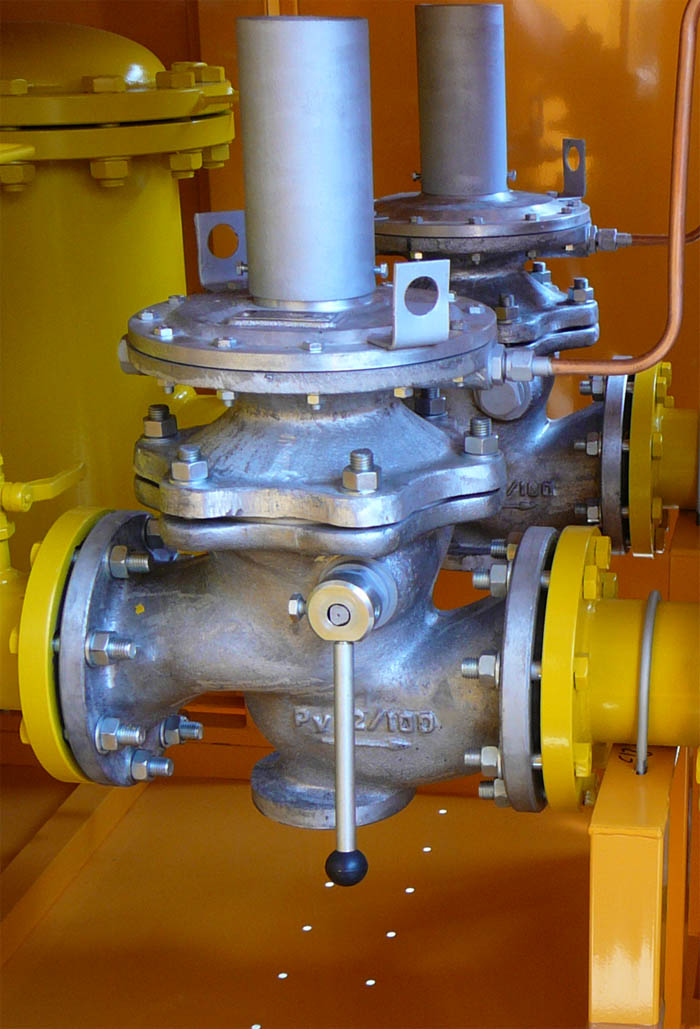

Клапан ПКН

Главная / Арматура газовая / Клапаны предохранительные / Клапан ПКН

| Назначение клапана ПКН | Купить клапан ПКН | Цена и наличие: по запросу |

| клапан ПКН |

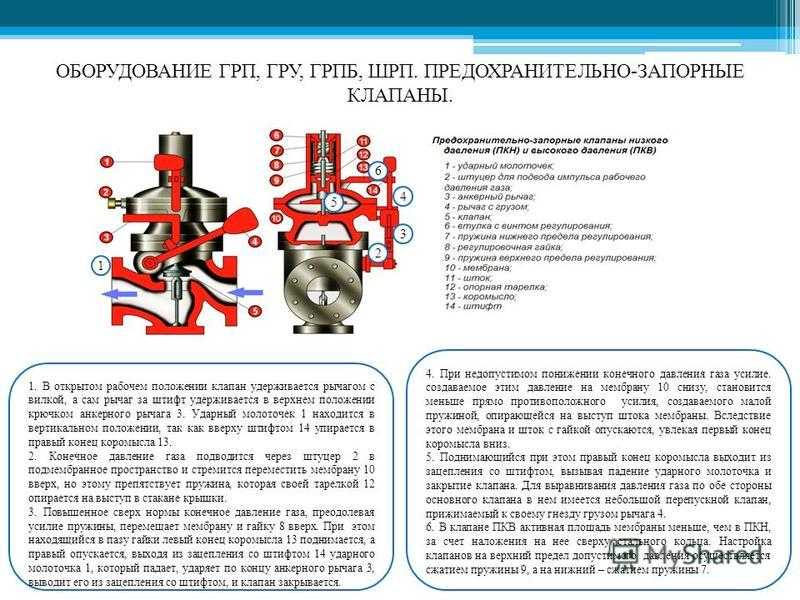

Тип: клапан предохранительный запорный низкого контролируемого давления.

Клапан ПКН является полуавтоматическими запорным устройством, предназначенным для герметичного перекрытия подачи газа.

Клапан ПКН автоматически закрывается при выходе контролируемого давления за установленные верхний и нижний пределы. Открытие клапана производится вручную. Произвольное открытие клапа исключено.

Условия эксплуатации клапана ПКН должны соответствовать климатическому исполнению УХЛ категория 2 ГОСТ 15150-69 с температурой окружающего воздуха от минус 35 до плюс 45° С.

Клапан ПКН изготавливается с условным проходом Ду 50, 100 и 200.

Примеры условного обозначения клапанов:

Клапан предохранительной запорный с условным походом Ду50 низкого контролируемого давления: – Клапан ПКН-50 ТУ 3710-001-1223400102013.

Изготовитель гарантирует нормальную работу клапана ПКН в течении 18 месяцев со дня ввода в эксплуатацию или 24 месяца с момента производства при условии соблюдения правил хранения, транспортирования, монтажа и эксплуатации.

Средний срок эксплуатации: до 15 лет.

Основные параметры и технические характеристики клапана ПКН

| Наименование параметра или размера | ПКН-50 | ПКН-100 | ПКН-200 |

| Рабочее давление на входе, МАп, не более | 1,2 | ||

| Условный проход, Ду, мм | 50 | 100 | 200 |

| Пределы настройки контролируемого давления, МПа – нижний – верхний | 0,0003 – 0,003 0,002-0,06 | ||

| Строительная длина, мм | 230 | 350 | 600 |

| Габаритные размеры, мм – длина – ширина – высота | 390 310 480 | 425 320 580 | 600 390 720 |

| Масса, кг, | 33 | 73 | 140 |

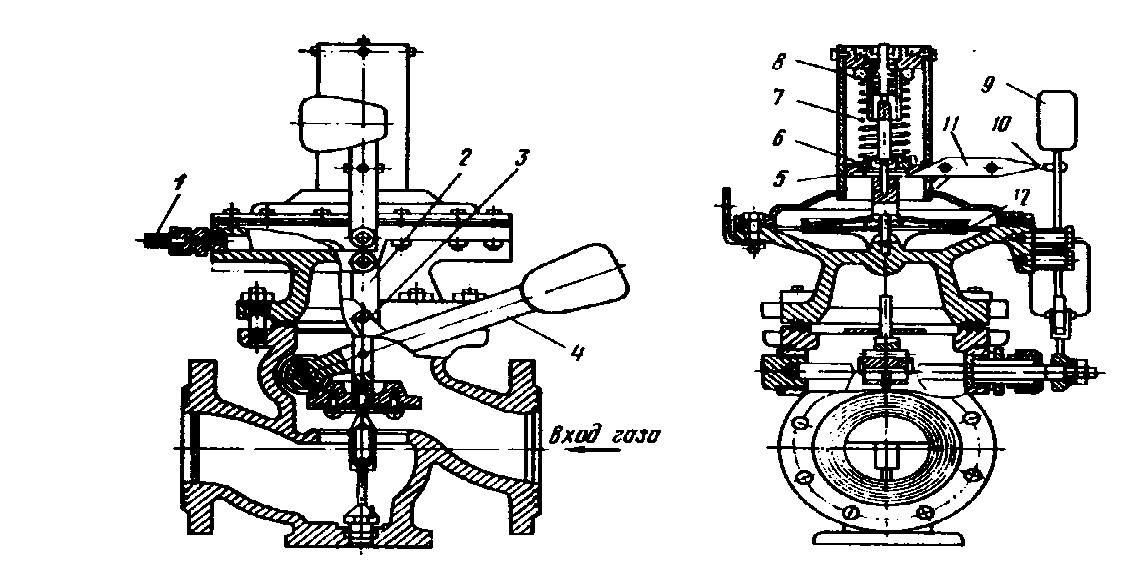

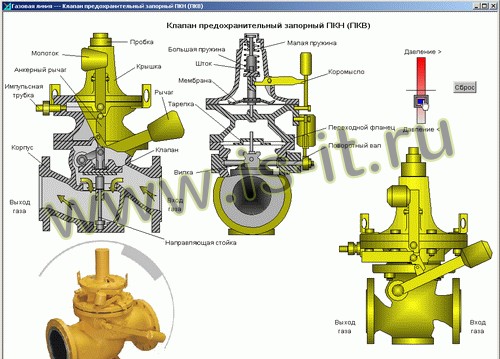

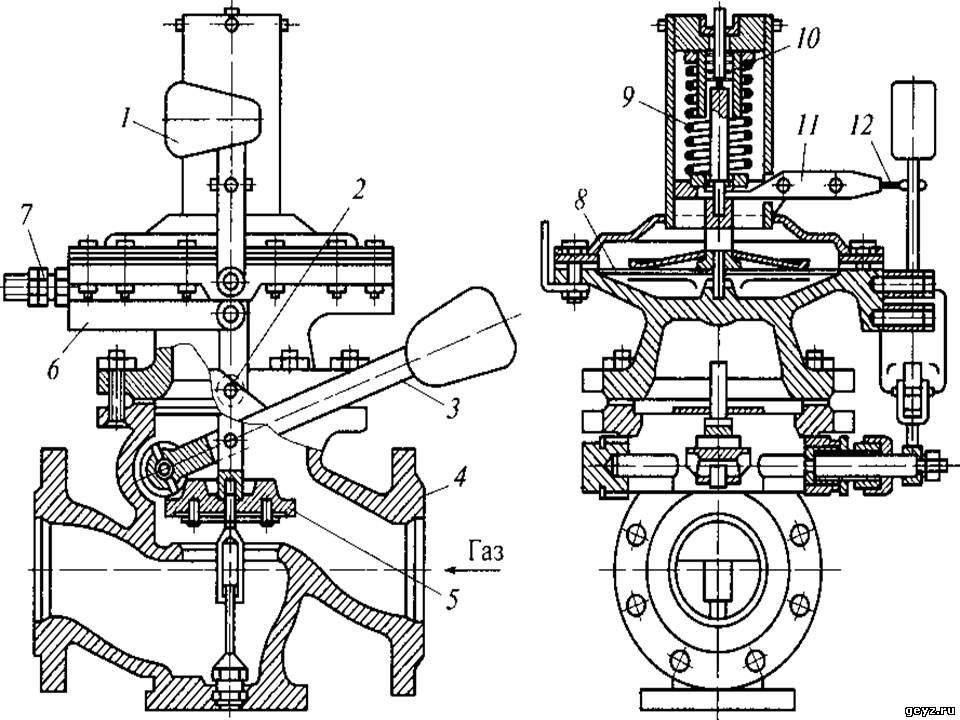

Устройство и принцип работы клапана ПКН

1 – корпус; 2 – переходной фланец; 3 – крышка; 4 – мембрана; 5 большая пружина; 6 – пробка; 7 – малая пружина; 8 – шток; 9 – клапан; 10 – направляющая стойка; 16 – коромысло; 17 – молоток. |

| Состав предохранительного запорного клапана ПКН |

Корпус 1 вентильного типа соединяется с переходным фланцем 2. На переходном фланце крепится крышка 3. Между крышкой 3 и переходным фланцем зажимается мембрана 4, эффективная площадь которой для клапана типа ПКВ в 8,5 раз меньше, чем для клапана типа ПКН. В крышке 3 устанавливается большая пружина 5, усилие которой изменяется при помощи пробки 6 и малая пружина 7, усилие которой изменяется при помощи штока 8. Внутри корпуса I находится клапан 9. Гильза клапана 9 перемещается по направлению стойке 10, ввернутой в корпус, а шток клапана 9 в отверстие переходного фланцы 2.

Подъем клапана 9 осуществляется при помощи вилки 12, закрепленной на поворотном валу 13, на конце которого крепится рычаг 14.

В клапане 9 имеется устройство, выполняющее функции перепускного клапан для выравнивания давления газа до и после клапана 9 в момент его открытия. При открытии клапана рычаг 14 зацепляется с анкерным рычагом 15, установленным на переходном фланце 2. Коромысло 16, установленное в крышке 3, одним концом соединяется с мембраной 4, а другим с молотком 17.

Коромысло 16, установленное в крышке 3, одним концом соединяется с мембраной 4, а другим с молотком 17.

Для открытия клапана необходимо рычаг 14 поднять до зацепления его с анкерным рычагом 15. При этом клапан 9 поднимается и откроет проход газу, который их сети по импульсной трубке поступит под мембрану 4. Настройка клапан на нижний диапазон срабатывания производится вращением штока 8, а на верхний диапазон – вращением пробки 6.

Если контролируемого давление газа находится в заданных пределах, коромысло 16, связанное одним концом с мембраной 34, другим совместится с упором молотка 17, который окажется запертым в вертикальном положении, поднятым вручную.

Если контролируемого давление газа возрастает выше заданного верхнего предела, установленного большой пружиной 5, мембрана 4, преодолевая усилие этой пружины, пойдет вверх и повернет коромысло 16, наружный конец которого выйдет из зацепления с упором молотка 17. Под действием груза молоток 17 упадет и ударит по свободному концу анкерного рычага 15, который освободит рычаг 14, укрепленный на валу, и клапан 9 под действием собственного веса и сева груза рычага 14 опуститься ан седло корпуса I и перекроет проход газу. Если контролируемого давления газа упадет ниже заданного предела, установленного малой пружиной 7, мембрана 4 под действием этой пружины пойдет вниз и опустит внутренний конец коромысло 16. При этом наружный конец пойдет вниз и опустит внутренний конец коромысла 16. При этом наружный конец коромысла 16 выйдет из зацепления с упором молотка, который упадет и закроет клапан.

Если контролируемого давления газа упадет ниже заданного предела, установленного малой пружиной 7, мембрана 4 под действием этой пружины пойдет вниз и опустит внутренний конец коромысло 16. При этом наружный конец пойдет вниз и опустит внутренний конец коромысла 16. При этом наружный конец коромысла 16 выйдет из зацепления с упором молотка, который упадет и закроет клапан.

Монтаж и эксплуатация клапана ПКН

Монтаж и эксплуатация клапана ПКН производиться в соответствии Правилами безопасности в газовом хозяйстве. Клапан ПКН устанавливают так, чтобы направление потока газа совпадало с направлением стрелки на корпусе клапана.

Перед монтажом клапана необходимо произвести расконсервацию наружных поверхностей.

Установка прибора в местах с отрицательной температурой допускается при условии отсутствия конденсации паров воды в проходящем газе при этих температурах.

Клапан ПКН не должен устанавливаться в окружающих средах, разрушающе действующих на алюминий, чугун, сталь, резину и цинковое покрытие.

Клапан ПКН монтируется на горизонтальном участке трубопровода перед регулятором давления. Мембрана должны занимать горизонтальное положение. Вход газа должен соответствовать стрелке, отлитой на корпусе.

Клапан ПКН своей опорной поверхностью устанавливается на кронштейны или подставки и дополнительного крепления не требует.

Импульсная трубка должны быть присоединены к ниппелю (приварена) и по возможности должны иметь уклон от головки вниз и не иметь участков с противоположным направлением уклона, в которых может копиться конденсат.

Присоединения трубки УК нижней четверти горизонтального трубопровода, в котором контролируется давление, не допускается.

Импульс берется после регулятора давления.

В заводском исполнении рычаг подъема клапан расположен слева по ходу газа. Если по условиям монтажа такое расположение неудобен, то его можно перемонтировать. Для этого следует открутить гайки, снять в собранном виде головку, поменять местами пробки и перевернуть ось вилки. Рычаг посадить на ось так, чтобы ось планки рычага совпадала с направлением оси вилки в одной плоскости, после чего закрепить рычаг гайкой.

Рычаг посадить на ось так, чтобы ось планки рычага совпадала с направлением оси вилки в одной плоскости, после чего закрепить рычаг гайкой.

Установить головку, повернув ее на 180° относительно первоначального положения и завинтить гайки. После монтажа и перемонтирования клапана следует проверить надежность выбивания анкера молотком, гермертичноть всех соединения воздухом, азотом или рабочим газом при давлении 1,2 МПа. Все места уплотнения подмембранной полости переходного фланца гермертичноть испытать давлением для клапанов ПКН-0,1 МПа.

На герметичность закрытия клапана давления 1, 2 МПа и 0,002 МПа. Утечка воздуха в местах соединения и уплотнений не допускается.

Клапан ПКН после настройки потребителем на требуемое давление срабатывания должен быть опломбирован.

По окончании монтажа и опрессовки клапана следует произвести настройку на рабочие параметры.

Рекомендуется следующий порядок настройки.

Сначала установить нижний предел вращения штока 8. Во время настройки следует поддерживать давление в импульсной трубке несколько выше устанавливаемого предела, а затем медленно снизить давление и убедиться в том, что клапан ПКН срабатывает при падении давления о установлено нижнего значения. После чего установить верхний предел вращения пробки 6. Во время настройки следует поддерживать давления немного выше настроенного нижнего предела.

Во время настройки следует поддерживать давление в импульсной трубке несколько выше устанавливаемого предела, а затем медленно снизить давление и убедиться в том, что клапан ПКН срабатывает при падении давления о установлено нижнего значения. После чего установить верхний предел вращения пробки 6. Во время настройки следует поддерживать давления немного выше настроенного нижнего предела.

После окончания настройки повысить давление и убедиться в срабатывании клапана при достижении верхнего предела.

Транспортировка и хранение клапана ПКН

Транспортирование клапанов ПКН в упакованном виде может производиться любым видом транспорта, кроме морского, в соответствии с правилами перевозки грузов, действующими на данном виде транспорта.

При длительном хранении на складе клапаны должны подвергаться переконсервации после одного года хранения консервационным маслом К-17 ГОСТ 10877-76 или другими смазками для изделия группы II по варианту защиты ВЗ-1 ГОСТ 9.014-78.

Срок хранения не более 6 лет.

Допускается транспортирование клапанов в универсальных контейнерах без упаковки с укладкой изделия рядами, разделяя каждый ряд прокладками из досок, фанеры и др.

Возможные неисправности клапана ПКН и методы их устранения

| Наименование неисправности, внешнее проявление | Вероятная причина | Метод устранения |

| Молоток не устанавливается в рабочее положение, вертикальное при нормальном контролируемом давлении. | 1) Засорение импульсной трубки. 2) Порыв мембраны. | 1) Очистить и продуть импульсную трубку. 2) Сменить мембрану. |

| После закрытия клапана продолжает поступать газ. | 1) Неплотное прилегание клапана к седлу. | 1) Проверить, не попадало ли что-нибудь под клапан. 2) Проверить, нет ли царапин на седле. 3) Проверить эластичность резины клапана. 4) Проверить правильность установки рычага относительно клапана. 4) Проверить правильность установки рычага относительно клапана. |

Более быстрая веб-доставка через QUIC. В этой части мы поговорим о том, как… | by Sumeet Kumar

В этой части мы обсудим, как происходит рукопожатие QUIC , и связанные параметры с анализом Wireshark.

[ Вы можете узнать о структуре пакетов QUIC и ограничениях TCP, которые он помогает преодолеть, в Часть 1 ]

В общих чертах рукопожатие QUIC выглядит так:

Источник: https://www.fastly. com/blog/quic-handshake-tls-compression-certificates-extension-study- В нашем примере мы просматривали «facebook.com» и собирали данные WireShark о рукопожатии между клиентом и сервером. [Клиентом является моя машина, а сервером является «Facebook»]

- Помните, что пакеты QUIC зашифрованы. Таким образом, мы можем видеть только Идентификаторы соединения и Номер пакета , назначенный источником и пунктом назначения, и Клиент и сервер Hello .

- Прежде чем произойдет фактическое рукопожатие, QUIC отправляет «Начальные» пакеты, чтобы проверить, следует ли начинать сеанс QUIC.

- Это выглядит примерно так:

- Мы видим, что TLS Handshake начинается с самого первого пакета.

- Соединение идентифицируется на основе идентификатора соединения из источника, и клиент устанавливает идентификатор соединения для назначения.

- Пакеты нумеруются в прямом порядке, начиная с 0 и заканчивая тем, кто является инициатором, а пункт назначения выбирает случайное число для своего номера пакета.

- Вместе с Client-Hello клиент также отправляет параметры QUIC, которые определяют, как будут выполняться соединения:

Но здесь мы не знаем, что происходит внутри других Фреймов, поскольку они зашифрованы, и мы видим это:

Итак, теперь нам нужно расшифровать разговор с помощью наших ключей SSL. Проверить, как расшифровать разговор, можно по адресу:

https://www.youtube.com/watch?v=5qecyZHL-GUhttps://support.f5.com/csp/article/K50557518

Расшифровка сообщения, разговор выглядит так:

- Мы сразу видим, что связь происходит через HTTP/3 .

Давайте посмотрим теперь немного глубже и посмотрим на ответ сервера:

- Сервер отвечает:

- отправлено от клиента), и мы можем увидеть его собственный PKN [номер пакета] как 7995648.

- Таким образом, когда клиент ответит серверу на более позднем этапе, мы увидим ACK этого же пакета.

- В отличие от TCP, пакеты QUIC получают подтверждение непосредственно с тем же номером, что и исходный отправленный пакет. Следующие пакеты от клиента и сервера будут иметь приращение +1 к их текущему номеру пакета.

- Из RFC: Когда пакет, содержащий кадр ACK, подтвержден, получатель может прекратить подтверждение пакетов, меньших или равных полю «Самое большое подтверждение» в отправленном кадре ACK.

- После завершения рукопожатия мы видим сообщение Finished:

- Теперь можно начать фактическую связь между клиентом и сервером.

Для определения соединений в QUIC мы используем Long Header .

Он предоставляет дополнительную информацию, где мы определяем идентификатор исходного и целевого соединения, а также длину идентификатора соединения.

QUIC также использует Short Header , где мы просто определяем ID и флаги целевого соединения.

- Итак, как передаются данные? — Мы делаем это через тип фрейма STREAM, который выглядит так:

- Так мы можем передавать данные между Клиентом и Сервером и наоборот.

- ) https://http3check.net/

2.) chrome://net-export/ и https://netlog-viewer.appspot.com/#import. — Здесь мы напрямую фиксируем логи в самом браузере Chrome.

- http://web.cs.ucla.edu/~lixia/papers/UnderstandQUIC.pdf

- https://blog.cloudflare.com/the-road-to-quic/

- https://www.youtube.com/watch?v=HnDsMehSSY4

- https://www.youtube.com/watch?v=dQ5AND4DPyU

- https://quicwg.org/ops-drafts/draft- ietf-quic-manageability.html

- https://www.rfc-editor.org/rfc/rfc8999.html

- https://www.pluralsight.com/courses/quic-protocol-deep-dive — Кристофер Грир.

- Это подводит нас к концу.

- На мой взгляд, QUIC пока не является ни конкурентом, ни полным преемником TCP.

- TCP останется здесь на некоторое время, так как большая часть Интернета основана на нем, наряду с другими приложениями, которые он помогает поддерживать. QUIC нужно еще немного времени, чтобы добраться туда.

Протокол обмена сообщениями Wickr | AWS Wickr

Протокол безопасного обмена сообщениями Wickr обеспечивает платформу для безопасной связи.

В этом техническом документе описывается метод отправки сообщений с набором свойств безопасности, предоставляемых нашим основным протоколом обмена сообщениями.

В этом техническом документе описывается метод отправки сообщений с набором свойств безопасности, предоставляемых нашим основным протоколом обмена сообщениями.Вы можете получить исходный код здесь. /или кода и предоставляя свои проницательные комментарии и бесценные советы.

ЗАГРУЗИТЬ ТЕХНИЧЕСКИЙ ДОКУМЕНТ

Введение

Протокол безопасного обмена сообщениями Wickr обеспечивает платформу для безопасной связи. Это метод отправки сообщений с набором свойств безопасности, которые мы рассмотрим далее.

Этот документ представляет собой краткое изложение протокола и помощь тем, кто хочет проверить исходный код. Наша цель — предоставить достаточно технических деталей, чтобы позволить экспертам по безопасности и криптографам наблюдать за структурой безопасности протокола, использованием криптографических примитивов и т. д., а также предоставить ценность для более широкой аудитории пользователей и заинтересованных сторон. Полную техническую информацию можно получить, изучив исходный код, который доступен для ознакомления здесь.

Цели протокола

Основная цель протокола безопасного обмена сообщениями Wickr — обеспечить безопасную связь между двумя или более корреспондентами. Существует множество свойств, которые могут потребоваться для того, чтобы назвать систему «безопасной». Как минимум, это означает, что система обеспечивает аутентичность и конфиденциальность: ни одна неавторизованная сторона не может ввести сообщение в систему, и никакая непреднамеренная сторона не может понять сообщения, не получив их от одного из корреспондентов.

Противодействие этой цели может исходить с разных сторон. Чаще всего концепция оппонента применяется к другим пользователям Wickr. Пользователь хочет поделиться некоторой информацией с некоторыми пользователями, другой информацией с другими пользователями и, возможно, некоторыми сведениями ни с кем. Другие пользователи могут обоснованно или необоснованно быть заинтересованы в получении информации независимо от того, хотел ли ее владелец поделиться ею с ними или нет. Как правило, другие пользователи Wickr являются наиболее распространенной формой оппонента, но наименее сильным. По определению их действия осуществляются через системы Wickr и, таким образом, в некоторой степени контролируются Wickr.

Как правило, другие пользователи Wickr являются наиболее распространенной формой оппонента, но наименее сильным. По определению их действия осуществляются через системы Wickr и, таким образом, в некоторой степени контролируются Wickr.

Следующим наиболее многочисленным классом противников, вероятно, являются проникшие в систему, люди, которые атакуют серверы Wickr или, возможно, даже самих пользователей с помощью сообщений, которые не проходят в основном через системы Wickr. Атаки такого рода были обычным явлением в течение десятилетия и, вероятно, будут продолжаться. Wickr противостоит этим атакам с помощью безопасности операционной системы, брандмауэров и других мер, но в конечном итоге осознает, что такие методы не срабатывали в прошлом и могут в какой-то момент снова дать сбой. Поэтому Wickr также старается не знать ничего, что ему не нужно для выполнения своих операций.

Наиболее опасными противниками являются те, кто может получить физический контроль над системами Wickr и, возможно, потребовать сотрудничества и помощи персонала Wickr. Такими противниками могут быть явные преступники, которые врываются в серверную Wickr и, возможно, берут в заложники персонал, но, скорее всего, это полицейские, вооруженные судебным приказом, требующим помощи персонала. Именно в этом случае архитектурный подход Wickr к безопасности вступает в свои права. Wickr не может раскрыть то, чего не знает; в этом сила «незнания по замыслу» Викра и основополагающий принцип, на основе которого был разработан протокол.

Такими противниками могут быть явные преступники, которые врываются в серверную Wickr и, возможно, берут в заложники персонал, но, скорее всего, это полицейские, вооруженные судебным приказом, требующим помощи персонала. Именно в этом случае архитектурный подход Wickr к безопасности вступает в свои права. Wickr не может раскрыть то, чего не знает; в этом сила «незнания по замыслу» Викра и основополагающий принцип, на основе которого был разработан протокол.

Обзор протокола

Надлежащая реализация протокола безопасного обмена сообщениями Wickr предоставляет следующие услуги:

- Сквозное шифрование . Сообщения и ключи шифрования доступны только в приложениях Wickr и не раскрываются сетевым злоумышленникам или операторам серверов Wickr.

- Perfect Forward Secrecy — Содержимое старого сообщения не скомпрометировано, если скомпрометирован долгосрочный ключ пользователя или устройства. Обратная секретность также обеспечивается против пассивных противников.

- Защита метаданных . Информация об идентификаторе узла, хранящаяся в заголовках сообщений, скрыта от злоумышленников, которым не хватает контекста сообщения и информации об источнике.

Основным субъектом шифрования в протоколе является узел. Конкретными представлениями узлов являются приложения Wickr или «приложения», которые также могут называться устройствами при установке на такие устройства, как мобильные телефоны. Узлы выполняют все функции шифрования и дешифрования сообщений. Узлы также создают, подписывают и публикуют компоненты открытого асимметричного ключа для облегчения операций безопасного обмена сообщениями и проверки подписей ключей, полученных от других узлов.

Пользователи служат идентификаторами верхнего уровня в системе обмена сообщениями (например, «Алиса»). Пользователи являются корнями доверия с криптографической точки зрения и владеют ключами подписи верхнего уровня, которые связывают узлы с удостоверениями пользователей. Способность протокола поддерживать эту цепочку доверия от узла к пользователю — это то, что дает пользователям Wickr большую гибкость для безопасного добавления устройств или запуска на нескольких устройствах одновременно.

Способность протокола поддерживать эту цепочку доверия от узла к пользователю — это то, что дает пользователям Wickr большую гибкость для безопасного добавления устройств или запуска на нескольких устройствах одновременно.

На самом высоком уровне представления протокола узлы шифруют сообщения стойким симметричным шифром с использованием случайно сгенерированных ключей. Узлы передают случайные симметричные ключи в сообщении узлам-получателям, использующим стойкую асимметричную криптографию. Чтобы расшифровать сообщения, принимающие узлы обращают процесс, используя асимметричную криптографию для извлечения случайных ключей и случайных ключей для расшифровки зашифрованного текста. Групповой обмен сообщениями поддерживается таким же образом путем шифрования сообщения, многократного шифрования ключа к этому сообщению (для нескольких узлов), объединения и отправки одного сообщения нескольким узлам.

Пулы компонентов открытого асимметричного ключа, или эфемерных ключей, поддерживаются для операций обмена сообщениями, обеспечивая строгую прямую секретность как в синхронных, так и в асинхронных средах обмена сообщениями. Эти ключи подписываются и проверяются через корень доверия при каждом использовании. Компоненты закрытого ключа никогда не покидают устройство, на котором они сгенерированы, гарантируя, что никто, кроме назначенных отправителем узлов-получателей, не сможет расшифровать сообщения.

Эти ключи подписываются и проверяются через корень доверия при каждом использовании. Компоненты закрытого ключа никогда не покидают устройство, на котором они сгенерированы, гарантируя, что никто, кроме назначенных отправителем узлов-получателей, не сможет расшифровать сообщения.

Такой дизайн делает протокол устойчивым к угрозам подлинности и конфиденциальности сообщений, создаваемым различными субъектами на всем пути доставки от устройства к устройству, в том числе со стороны мошеннического сервера.

Оставшаяся часть этого документа подробно описывает протокол. Чтобы просмотреть исходный код, см. wickr-crypto-c.

Криптографические операции

Протокол безопасного обмена сообщениями Wickr основан на следующих классах криптографических примитивов.

•ДХ(К1, ПК2) Вычислить общий секрет с помощью неинтерактивного обмена ключами Текущая реализация использует обмен ключами Диффи-Хеллмана на эллиптических кривых с парами ключей P521.• Ск (данные) Вычислить криптографическую подпись данных, используя закрытый ключ k Текущая реализация использует алгоритм цифровой подписи на основе эллиптических кривых с парами ключей P521. • Эк(данные) Шифровать данные симметричным шифром, используя k Текущая реализация использует AES 256 в режиме GCM, если не указано иное. • Дк (данные) Расшифруйте данные с помощью симметричного шифра, используя k Текущая реализация использует AES 256 в режиме GCM, если не указано иное. •KDF(данные) Получить ключ из данных

Текущая реализация использует HKDF с SHA-256 в качестве базовой хеш-функции или Scrypt из источников с низкой энтропией, если не указано иное.

Эти примитивы работают с несколькими ключами и идентификаторами, классифицированными следующим образом:

Идентификационные ключи – Долгоживущие пары асимметричных ключей обеспечивают идентификацию участников протокола.

Эфемерные ключи – недолговечные пары асимметричных ключей, используемые для обмена общим секретом между участниками протокола перед их удалением.

Симметричные ключи – Симметричные ключи, используемые для прямого шифрования данных или составляющие значительную часть материала, из которого извлекается ключ шифрования. Эти ключи генерируются из API-интерфейсов платформы для сбора случайных чисел, подходящих для криптографических операций.

Идентификаторы – уникальные числа, сгенерированные или полученные от пользователей и/или устройств, обычно в виде хэш-значений SHA-256. Иногда они используются в качестве дополнительной энтропии или материала для поддержки запутывания.

Реализация протокола Wickr предназначена для использования различных криптографических примитивов, если достижения в области криптографии потребуют их изменения.

Регистрация пользователей и устройств

Безопасность Wickr начинается с регистрации пользователя и его первого устройства. Это настраивает корневые ключи, используемые для защиты последующих соединений между узлами.

Это настраивает корневые ключи, используемые для защиты последующих соединений между узлами.

Пользователи регистрируются с помощью приложения Wickr на своих устройствах. Во время регистрации для каждого пользователя Wickr создаются следующие важные для протокола элементы:

Идентификационные ключи

• Kr и PKr. Пара корневых идентификационных ключей для пользователя Корень доверия для учетной записи пользователя Wickr. Используется для подписи открытых ключей идентификации узла.

Симметричные ключи

•Krs Корневой ключ удаленного хранилища Случайно сгенерированный ключ, используемый для шифрования резервных копий на уровне учетной записи, хранящихся на серверах Wickr. • Кнср Корневой ключ хранилища узла Случайно сгенерированный ключевой материал, используемый для получения ключа, используемого для шифрования данных, хранящихся на устройстве. • Крбк Ключ пакета восстановления Случайно сгенерированный ключ, используемый для защиты идентификационных ключей, хранящихся на серверах Wickr.

Идентификаторы

•IDr Корневой идентификатор Уникальное значение для идентификации пользователя в системе Wickr, обычно в виде хеш-значения SHA-256.

PKr и IDr хранятся на серверах Wickr и предоставляются узлам связи вместе с данными профиля. Kr, Krs, и Knsr обеспечивают критически важные службы идентификации и защиты данных и совместно используются между устройствами. Текущие методы защиты Krbk от вредоносного сервера описаны в Wickr Recovery Bundle далее в этом документе.

Регистрация устройства

Регистрация устройства происходит каждый раз, когда пользователь входит в систему Wickr с помощью нового устройства и после регистрации пользователя для установки первого устройства пользователя. Термины «устройство», «приложение» и «узел» используются в этом документе несколько взаимозаменяемо, и все они обычно описывают экземпляры приложений Wickr с разных точек зрения. Термины «приложение» и «устройство» обычно описывают приложение с точки зрения системы или физического устройства, на котором размещено программное обеспечение Wickr, тогда как «узел» обычно относится к приложению в контексте схемы шифрования. Следующие элементы создаются для каждой регистрации устройства:

Термины «приложение» и «устройство» обычно описывают приложение с точки зрения системы или физического устройства, на котором размещено программное обеспечение Wickr, тогда как «узел» обычно относится к приложению в контексте схемы шифрования. Следующие элементы создаются для каждой регистрации устройства:

Идентификационные ключи

•Kn и PKn Пара ключей идентификации узла для устройства Идентификатор источника и назначения для сообщений. Используется для подписи зашифрованного текста сообщения.

Симметричные ключи

•Klsd Ключ локального запоминающего устройства Вычислено с использованием KDF(Knsr || Данные устройства). Используется для защиты данных при хранении на устройстве.

Идентификаторы

•IDn Идентификатор узла Генерируется случайным образом, но не используется в качестве секретного ключа. 9 . Данные устройства относятся к данным устройства и/или идентификаторам, полученным из источников установленного оборудования или операционной системы, которые являются уникальными, постоянными для всех установок приложений, но не обязательно секретными.Приложение Wickr хранит 90 003 PKn и 90 004 SKr (PKn) в профиле пользователя на серверах Wickr.

Обмен сообщениями

Протокол Wickr Secure Message Protocol лучше понимать как обеспечивающий связь между узлами, а не связь между пользователями. Пользователь Wickr может иметь несколько связанных устройств, каждое из которых считается узлом в протоколе. Рассмотрим пользователя с двумя устройствами, который отправляет сообщение пользователю с тремя устройствами. В этом случае инициирующий узел отправляет зашифрованное сообщение четырем узлам — трем узлам устройств, связанным с другим пользователем, и собственному второму узлу устройства отправляющего пользователя. Понятие удостоверения пользователя важно — открытые ключи удостоверения узлов устройств проверяются как доверенные целевому удостоверению пользователя — но узел и связанные с ним ключи удостоверения являются основными участниками этого протокола.

Эфемерные пары ключей

Каждый узел устройства Wickr создает и обновляет пул асимметричных пар ключей, которые будут использоваться для обмена ключами Диффи-Хеллмана при получении сообщений, называемых KEn и PKEn .

Открытые компоненты этих пар ключей подписываются закрытым ключом идентификации узла исходного устройства. Эта подпись SKn(PKEn) загружается на серверы Wickr вместе с PKEn и уникальным идентификатором ключа 9.0003 IDken .

Отправка сообщения

Когда пользователь хочет отправить сообщение другим пользователям, приложение Wickr выполняет следующие шаги:

Подготовка обмена ключами

открытый ключ корневого идентификатора пользователя PKr, список узлов устройств, связанных с этим пользователем, и открытый ключ подписанного идентификатора узла (SKr(PKn), PKn) для каждого узла. 2. Создайте список узлов-получателей из объединения этих узлов устройств, полученных на шаге 1, и собственных узлов устройств отправляющего пользователя. 3. Получить подписанные общедоступные компоненты пары эфемерных ключей (SKn(PKEn),PKEn) и связанный идентификатор ключа IDken с сервера для каждого узла-получателя.4. Проверьте цепочку подписи для каждой полученной пары эфемерных ключей: a.PKEn соответствует действительному SKn(PKEn) b.PKn соответствует действительному SKr(PKn) c.PKr соответствует ожидаемому идентификатору пользователя

Подготовить заголовок пакета

1.Сгенерировать случайный ключ шифрования полезной нагрузки сообщения: Kpayload 2. Рассчитайте ключ шифрования заголовка пакета из информации о профиле отправителя: Kheader = KDF(IDr_s || IDn_s). Обратите внимание, что шифрование заголовка пакета предназначено только для защиты информации от злоумышленников, которые не знают отправителя сообщения. 3. Создайте пару эфемерных ключей для узла-отправителя: KE и PKE. 4. Рассчитайте уникальный ключ обмена для каждого узла-получателя, используя идентификатор узла-получателя и открытый ключ корневой идентификации отправителя и получателя: Kexchn= KDF(DH(KEs, PKEn) || PKr_s || PKr_r || IDn ) 5. Создайте данные обмена ключами для каждого узла-получателя: KEDn = EKexchn(Kpayload) || IDn || IDken 6.Создайте список обмена ключами: KEL = KED0 || КЭД1 || … || KEDn-1 для n узлов-получателей 7. Создайте зашифрованный заголовок пакета: EPH = EKheader(PKEs || KEL)

Подготовить содержимое пакета

1.Создать метаданные сообщения, включая тип содержимого и конфигурацию эфемерности 2. Создайте зашифрованную полезную нагрузку сообщения: EP = EKpayload(Метаданные сообщения || Содержимое сообщения) 3. Создайте подпись пакета: PS = SKn(EPH || EP) 4.Создайте сериализованный пакет: P = Версия || Криптографическая конфигурация || ЭП || ЭП || PS Затем сериализованный пакет отправляется на серверы Wickr, которые затем пересылают пакет узлам-получателям.Получение сообщенияУзел-получатель отвечает за идентификацию соответствующего материала ключа для расшифровки содержимого сообщения. С этой целью он получает важную информацию от сервера Wickr — идентификатор отправляющего узла, IDn , идентификатор корневого IDr этого узла и информацию о профиле пользователя.

Эта информация объединяется с состоянием устройства для выполнения следующих шагов:

1. Десериализовать пакет и установить соответствующую версию и криптографическую конфигурацию

2. Проверка подписи пакета:

a.(EPH || EP) соответствует действительному SKn(EPH || EP)

b.PKn соответствует действительному SKr(PKn)

c.PKr соответствует ожидаемому идентификатору пользователя3. Рассчитать ключ шифрования заголовка пакета: Kheader = KDF(IDr_s || IDn_s)

4. Расшифровать заголовок пакета: DKheader(EPH) = PKEs || KEL

5. Получить собственный KED (данные обмена ключами) из расшифрованного KEL (списка обмена ключами), используя собственный идентификатор узла для поиска. KEDn = EKexchn(Kpayload) || IDn|| ИДкен

6. Используйте IDken для определения пары эфемерных ключей, выбранной отправляющим узлом для обмена ключами и извлечения из локального хранилища: KEn, PKEn

7. Вычисление ключа обмена, общего с отправляющим узлом: Kexchn= KDF(DH(KEn, PKEn ) || PKr_s || PKr_r || IDn)

8.

Вычислить DKexchn(EKexchn(Kpayload)) для получения Kpayload.

9.Расшифровать сообщение: DKpayload(EP) = Метаданные сообщения || Полезная нагрузка сообщения

Полезная нагрузка сообщения хранится в локальном хранилище в зашифрованном виде с помощью Ключ локального запоминающего устройства, Klds . Все недолговечные ключи удаляются вскоре после этого. Приложение Wickr будет выполнять действия в соответствии с метаданными сообщения, включая удаление сообщения после истечения срока его жизни.

Расширения протоколаПротокол безопасного обмена сообщениями Wickr обеспечивает платформу для безопасной связи. В простом случае полезная нагрузка сообщения содержит только текстовое сообщение. Однако метаданные сообщения могут указывать на необходимость обмена другими материалами, и в этом случае полезная нагрузка сообщения включает один или несколько общих секретов, используемых для защиты этих материалов. Этот общий дизайн позволяет Wickr Secure Messaging Protocol поддерживать сквозное шифрование для передачи файлов, аудио/видео связи или будущих вариантов использования.

Методы обеспечения безопасности Wickr

Протокол Wickr Secure Messaging Protocol является основой безопасности Wickr, которая обеспечивается за счет внедрения в наши продукты многих мер безопасности и методов, полное описание которых выходит за рамки данного документа. Следующие элементы отмечены как выборка методов обеспечения безопасности, поддерживающих текущую реализацию.

Эфемерные сообщенияКаждое зашифрованное сообщение связано со сроком действия, по истечении которого приложения должны удалить сообщение.

Управление эфемерными ключамиЭфемерные ключи управляются в пулах для обеспечения строгой прямой секретности даже в тех случаях, когда устройства отключаются на определенное время. Пул первичных ключей поддерживается на сервере Wickr. Отправляющие узлы истощают пул с помощью ключей; узлы-получатели пополняют его, публикуя их. Онлайн-устройства мгновенно пополняют пул. Автономные устройства пополняют пул, как только они подключаются к сети.

Крайний случай заключается в том, что если пул ключей исчерпан, последний ключ необходимо будет использовать повторно до тех пор, пока пул не будет пополнен, что увеличивает объем материала, защищаемого конкретным эфемерным ключом. Краеугольным камнем этого является то, что в нашей реализации размер пула является динамическим в зависимости от потребностей устройства и достаточно велик, чтобы обрабатывать устройства, находящиеся в автономном режиме в течение разумных периодов времени.

Можно придумать сценарий атаки, в котором злоумышленник целенаправленно истощает пул ключей устройства, пытаясь нарушить секретность пересылки. Даже если злоумышленник сможет опустошить пул, воспользоваться этим условием будет очень сложно, поскольку злоумышленнику потребуется скомпрометировать устройство жертвы и не дать жертве подключиться к сети для пополнения пула. Какой бы сложной ни была эта атака, в нашей реализации она смягчается за счет использования пулов вторичных ключей, которые поддерживаются в автономном режиме в приложениях и не подлежат истощению произвольными злоумышленниками.

Peer Identity ManagementПротокол безопасных сообщений Wickr указывает, что существует цепочка доверия между парой корневых ключей идентификации пользователя , парами ключей идентификации узлов их устройств и 90 парами эфемерных0 ключей каждого узлов . Эта цепочка проверяется получателями сообщений, чтобы убедиться, что сообщения получены от ожидаемого пользователя.

В протоколе не указано, как идентификатор пользователя связан с его корневой парой ключей идентификации . Приложение Wickr предоставляет несколько способов связать открытый ключ корневой идентичности с пользователем-человеком. После установления эта ассоциация сохраняется или «закрепляется» на каждом устройстве пользователя. Если злоумышленник выдает себя за коммуникационного партнера, но имеет другой открытый ключ Root Identity, это взаимодействие будет помечено как неаутентифицированное.

Wickr Recovery BundleТри важных ключа, Kr, Krs, и Knsr , создаются во время регистрации пользователя и должны безопасно передаваться между устройствами.

Это достигается путем их шифрования и хранения на серверах Wickr.

Этот пакет восстановления зашифрован с использованием AES 256 в режиме GCM с Krbk перед сохранением. Затем Krbk шифруется с помощью ключа, полученного из парольной фразы пользователя с использованием scrypt, и сохраняется вместе с пакетом восстановления. Этот метод хранения Krbk добавляет важный уровень удобства использования платформы, позволяя передавать ядро идентификации пользователя между устройствами, используя только парольную фразу пользователя. Мы понимаем, что это удобство сопряжено с риском, но, используя scrypt и другие меры противодействия платформе, мы считаем, что максимально уменьшили его.

Протокол также поддерживает сценарии с защищенными ключами. Один из них — потребовать от пользователя сохранить Krbk в своих собственных записях и указать его на устройстве во время регистрации. В этом случае зашифрованный пакет восстановления будет храниться на серверах Wickr, но не зашифрованный парольной фразой Krbk .

Зашифрованное локальное хранилищеТочно так же Kr, Krs, и Knsr можно поддерживать в автономном режиме и использовать только в сценариях, требующих доступа к этим ключам.

Приложение Wickr создает на каждом устройстве зашифрованный контейнер для хранения конфиденциальных данных, таких как идентификационные ключи, сообщения и данные учетной записи. Этот контейнер расшифровывается во время активных сеансов входа в систему, и его содержимое используется для нормальной работы. Когда пользователь выходит из системы, контейнер шифруется с помощью Klds , и этот ключ удаляется из локальной и постоянной памяти.

Klds хранится в зашифрованном формате, чтобы его можно было восстановить при следующем входе пользователя в систему. Ключ, используемый для шифрования и дешифрования Klds получен из парольной фразы пользователя с использованием scrypt. Успешный вход в систему в этом случае равносилен успешной расшифровке Klds и доступу к зашифрованному хранилищу.

Безопасный транспортТе пользователи, которые хотят всегда оставаться подключенными к Wickr, просто сохраняют ключ, полученный из пароля, в защищенном хранилище, предоставляемом платформой. Таким образом, конфиденциальный материал всегда шифруется, когда приложение Wickr неактивно.

Протокол безопасного обмена сообщениями Wickr предназначен для защиты содержимого сообщения, даже если описанные выше данные были переданы в открытом виде по незащищенной сети. Тем не менее, анализ трафика может выявить довольно конфиденциальную информацию, такую как идентификаторы отправляющих и принимающих узлов и общие шаблоны трафика.

Wickr защищает протокол двумя дополнительными уровнями безопасности. Во-первых, запросы и ответы сервера приложений шифруются с помощью чередующегося общего секретного ключа с использованием AES 256 в режиме CFB. Во-вторых, приложение Wickr туннелирует эти зашифрованные данные AES внутри TLS. Эти средства защиты обеспечивают избыточные меры глубокой защиты, которые защищают метаданные сообщений, а также контент.

youtube.com/watch?v=5qecyZHL-GUhttps://support.f5.com/csp/article/K50557518

youtube.com/watch?v=5qecyZHL-GUhttps://support.f5.com/csp/article/K50557518

• Ск (данные)

Вычислить криптографическую подпись данных, используя закрытый ключ k

Текущая реализация использует алгоритм цифровой подписи на основе эллиптических кривых с парами ключей P521.

• Эк(данные)

Шифровать данные симметричным шифром, используя k

Текущая реализация использует AES 256 в режиме GCM, если не указано иное.

• Дк (данные)

Расшифруйте данные с помощью симметричного шифра, используя k

Текущая реализация использует AES 256 в режиме GCM, если не указано иное.

•KDF(данные)

Получить ключ из данных

• Ск (данные)

Вычислить криптографическую подпись данных, используя закрытый ключ k

Текущая реализация использует алгоритм цифровой подписи на основе эллиптических кривых с парами ключей P521.

• Эк(данные)

Шифровать данные симметричным шифром, используя k

Текущая реализация использует AES 256 в режиме GCM, если не указано иное.

• Дк (данные)

Расшифруйте данные с помощью симметричного шифра, используя k

Текущая реализация использует AES 256 в режиме GCM, если не указано иное.

•KDF(данные)

Получить ключ из данных

Приложение Wickr хранит 90 003 PKn и 90 004 SKr (PKn) в профиле пользователя на серверах Wickr.

Приложение Wickr хранит 90 003 PKn и 90 004 SKr (PKn) в профиле пользователя на серверах Wickr.  Открытые компоненты этих пар ключей подписываются закрытым ключом идентификации узла исходного устройства. Эта подпись SKn(PKEn) загружается на серверы Wickr вместе с PKEn и уникальным идентификатором ключа 9.0003 IDken .

Открытые компоненты этих пар ключей подписываются закрытым ключом идентификации узла исходного устройства. Эта подпись SKn(PKEn) загружается на серверы Wickr вместе с PKEn и уникальным идентификатором ключа 9.0003 IDken .  4. Проверьте цепочку подписи для каждой полученной пары эфемерных ключей:

a.PKEn соответствует действительному SKn(PKEn)

b.PKn соответствует действительному SKr(PKn)

c.PKr соответствует ожидаемому идентификатору пользователя

4. Проверьте цепочку подписи для каждой полученной пары эфемерных ключей:

a.PKEn соответствует действительному SKn(PKEn)

b.PKn соответствует действительному SKr(PKn)

c.PKr соответствует ожидаемому идентификатору пользователя  Создайте список обмена ключами: KEL = KED0 || КЭД1 || … || KEDn-1 для n узлов-получателей

7. Создайте зашифрованный заголовок пакета: EPH = EKheader(PKEs || KEL)

Создайте список обмена ключами: KEL = KED0 || КЭД1 || … || KEDn-1 для n узлов-получателей

7. Создайте зашифрованный заголовок пакета: EPH = EKheader(PKEs || KEL)

Вычислить DKexchn(EKexchn(Kpayload)) для получения Kpayload.

Вычислить DKexchn(EKexchn(Kpayload)) для получения Kpayload.

Это достигается путем их шифрования и хранения на серверах Wickr.

Это достигается путем их шифрования и хранения на серверах Wickr. Точно так же Kr, Krs, и Knsr можно поддерживать в автономном режиме и использовать только в сценариях, требующих доступа к этим ключам.

Точно так же Kr, Krs, и Knsr можно поддерживать в автономном режиме и использовать только в сценариях, требующих доступа к этим ключам. Те пользователи, которые хотят всегда оставаться подключенными к Wickr, просто сохраняют ключ, полученный из пароля, в защищенном хранилище, предоставляемом платформой. Таким образом, конфиденциальный материал всегда шифруется, когда приложение Wickr неактивно.

Те пользователи, которые хотят всегда оставаться подключенными к Wickr, просто сохраняют ключ, полученный из пароля, в защищенном хранилище, предоставляемом платформой. Таким образом, конфиденциальный материал всегда шифруется, когда приложение Wickr неактивно.