Расшифровка sw: Официальный сайт LADA

alexxlab | 05.11.2020 | 0 | Разное

что означает и как правильно произносится это название?

06.11.2017 10:46Как и ожидалось, универсалы Lada Vesta SW и SW Cross стали по-настоящему громкой премьерой на российском авторынке – в кругах автолюбителей столько про них говорят! Правда, название произносят неправильно. Да и вообще чаще всего не подозревают, что на самом деле означает аббревиатура SW…

Разбирающиеся в автомобилях сходу скажут, что скрывает аббревиатура SW: очевидно же, что происходит она от английского словосочетания station wagon, которое как раз и используется для обозначения кузова “универсал”. Но – оказалось, что все не совсем так.

По словам представителей АВТОВАЗа, SW расшифровывается как Sport Wagon, или, если по-русски, “спортвагон”. Спортивного в новом универсале, может, и немного, но таково уж его официальное название. Впрочем, как ни крути, а вопроса правильного произношения это обстоятельство не снимает.

Как говорят в компании, идеальный вариант произношения – “Эс – Дабл Ю”, поскольку буква W в русском языке передается именно как “Дабл Ю”.

Такая позиция вполне логична. Во-первых, для носителя русского языка произносить “Эс Дабл Ю” неудобно – для обиходной речи, которая естественным образом стремится к оптимизации и упрощению, этот вариант слишком громоздкий. Так что если говорить именно об аббревиатуре, в речи однозначно приживется вариант “Эс Вэ”, и бороться с этим нет никакого смысла. Во-вторых, оба слова – и спорт, и вагон – хоть и являются для русского языка заимствованными, давным-давно уже укоренились, и их русскоязычный вариант произношения очень близок к варианту прямой транслитерации. Так что говорить “Спортвагон” вполне допустимо, а главное – удобно. Да и вариант произношения аббревиатуры “Эс-Вэ” в таком случае будет ассоциироваться именно с русской расшифровкой “Спортвагон”.

Так что в целом название нового универсала получилось весьма демократичным в плане требований к произношению. Хотите звучать на сто процентов корректно – говорите “Эс Дабл Ю”. Хотите более естественно, удобно и семантически – “Эс Вэ”, а можно и вовсе схитрить и говорить “Спортвагон”. Правда, в последнем случае вы рискуете нарваться на дискуссию о термине Station Wagon или на вопрос, где именно прячется “спорт” в Vesta SW, предупреждают “Автовести”.

Какие бывают вагоны

Вагоны в поездах ОАО «РЖД» делятся на несколько типов, в зависимости от количества мест и уровня комфорта. Для большинства типов вагонов на Туту.ру есть схема мест.

Сидячий вагон

В сидячем вагоне отдельно стоящие мягкие кресла с подлокотниками. Он напоминает салон самолета или междугороднего автобуса, но здесь значительно больше места. Лучше брать билет в сидячий вагон, когда поездка длится несколько часов. Так вы не успеете устать. Это, например, дневные экспрессы между Москвой и Санкт-Петербургом или Нижним Новгородом и Кировом.

Сидячие вагоны сильно отличаются по расположению и количеству мест, а также по классам обслуживания. Поэтому единой схемы для них нет. На рисунке для примера указана схема вагона поезда № 102Я Москва — Ярославль.

На Туту.ру в разделе «Поезда» есть схемы мест для многих сидячих поездов, в том числе для популярных «Сапсана» и «Ласточки». При покупке ж/д билета (на странице выбора мест) для некоторых поездов указано направление движения. Это позволяет выбрать удобные места, чтобы не ехать спиной вперед.

Подробнее о сидячих местах в поезде

Скоростной поезд «Стриж», вагон 1 класса

Плацкартный вагон

Это самый популярный тип вагона из-за невысокой цены билетов. В вагоне 54 места — 9 купе по 6 спальных мест. Два верхних, два нижних и два боковых. Между купе нет дверей, все они соединены общим коридором. Все нижние места с нечетными номерами, а верхние — с четными.

Места с 37 по 54 — это «боковушки», они короче мест в блоке по 4. Места с 33 по 38 находятся около туалета. Здесь могут мешать хлопанье двери, ведущей в коридор, и неприятные запахи.

Места с 33 по 38 находятся около туалета. Здесь могут мешать хлопанье двери, ведущей в коридор, и неприятные запахи.

В третьем (места 9-12) и шестом (места 21-24) купе не открываются окна. Это актуально для старых поездов без кондиционера. В новых поездах вентиляция работает нормально.

Обычно в вагоне два туалета, есть титан с кипятком для заваривания чая. Каждое купе оборудовано столиками, на боковушках столик и два места для сидения получаются, если разложить нижнюю полку. В плацкарте много места для багажа — это отсеки под нижними сиденьями и третьи полки.

В полностью занятом плацкарте может быть душно и тесно (особенно на боковых местах). Плацкартные вагоны в фирменных поездах чище и комфортабельнее: есть кондиционер и биотуалет, больше розеток.

Плацкартный вагон в фирменном поезде «ФПК»

Общий вагон

Обычно это плацкартный вагон с тремя сидячими местами на каждой нижней полке, в том числе и на нижних боковых. У такого вагона есть несколько серьезных недостатков.

Во-первых, плацкартные полки не приспособлены для долгого сидения — из-за отсутствия мягкой спинки и подголовника. Во-вторых, создается ощущение тесноты — нет подлокотников, разделяющих людей между собой. Наконец, в большинстве случаев, в общем вагоне все билеты продаются без места — кто раньше успел, тот и занял лучшие места.

Это наименее комфортный тип вагона, но зато и билет в него самый дешевый.

Купейный вагон

В купейном вагоне обычно 32 или 36 мест, разбитых на купе по четыре места в каждом. Бывают вагоны на 38 мест, где места 37–38 — двухместное купе. Нижние места нечетные, а верхние — четные. Купе изолированы друг от друга и закрываются на замок. В общем коридоре есть откидные стульчики.

В купе есть зеркало, столик, вешалки и крючки для одежды, а также лампа-ночник для каждого пассажира. В отличие от плацкарта, в купе третья полка отсутствует — ее заменяет ниша для багажа под потолком. Поэтому на верхней полке в купе можно свободно сесть.

Купе — один из самых востребованных типов вагонов благодаря сочетанию цены и комфорта. В вагоне меньше людей, не мешают посторонние разговоры, а личные вещи находятся в сохранности. В купейном вагоне аналогично плацкарту есть два туалета и титан. Но в купе реже бывают очереди в туалет по сравнению с плацкартом, так как в таком вагоне едет значительно меньше пассажиров.

Часто по акции верхние полки в купе можно купить по цене плацкарта. В некоторых вагонах при покупке билета можно выбрать тип купе. В смешанном купе могут ехать и мужчины и женщины, а в женском — только женщины. Вид купе определяет пассажир, который первым купил билет.

Купе повышенной комфортности в «Таврии»

Вагон люкс (СВ)

СВ — это спальный вагон. В нем от 8 до 10 купе по 2 спальных места, оба расположены снизу. Есть люксы (СВ) с верхним и нижним местом, но в таком купе тоже всего 2 места. В стандартном люксе — 18 мест. Люкс (СВ) комфортнее купейного вагона, так как в нём нет верхних полок. На нижних полках есть мягкая спинка для сидения.

На нижних полках есть мягкая спинка для сидения.

По уровню обслуживания СВ лучше купейного вагона — в люксе обычно есть кнопка вызова проводника, кондиционер, в некоторых поездах есть и телевизор. В зависимости от компании-перевозчика, пассажирам предоставляется разный набор услуг (питание, напитки, дорожный набор, пресса, белье).

Люкс (СВ) удобен для семейного или романтического путешествия, когда можно выкупить все купе. Главный недостаток СВ — цена проезда. Она обычно в 3-4 раза выше, чем в плацкарте, и в 1,5-2 раза больше, чем в купе. Поездка в СВ обойдется дороже авиабилета на аналогичное расстояние.

Вагон люкс (СВ) «ФПК»

Мягкий вагон

В мягком вагоне может быть 4, 5 или 6 купе. Планировка самого купе и обстановка в нем также сильно различаются. В каждом купе 1 или 2 спальных места. Если мест два, то нижнее — это диван, раскладывающийся в кровать шириной 120 см. Сами купе похожи на люкс, но отличаются большей площадью.

Мягкий вагон оборудован на уровне 3-4-звездочного отеля: в каждом купе есть биотуалет, умывальник, душ, кондиционер, телевизор, мягкий диван и кресло. Тут обязательно кормят горячим завтраком, выдают набор для душа, халат и махровое полотенце, свежую прессу. В мягких вагонах оборудован бар.

Из минусов — высокая цена, значительно превышающая стоимость билета на самолет.

Интерьер мягкого вагона фирменного поезда «Гранд Экспресс»

Вагон международного сообщения с 4-местными купе

По уровню комфорта четырехместные купе на международных маршрутах аналогичны обычным купейным вагонам на территории РФ. Но за рубеж, как правило, ездят новые вагоны, поэтому в них есть много приятных мелочей.

Еще купе в таком вагоне может превратиться в люкс, если поднять верхние полки. В зависимости от маршрута в вагоне может быть общий душ, в купе — кондиционер, индивидуальное освещение для каждого места и розетки.

4-местное купе в поезде Москва — Ницца.

Вагон международного сообщения с 3-местными купе

В некоторых поездах международного сообщения есть трехместные купе. Всего в таком вагоне 33 места. В купе все три спальных места расположены друг под другом с одной стороны. Такие купе могут использоваться как двухместные — средняя полка остается в поднятом положении.

По размеру они меньше 4-местных купе и могут показаться тесными. Когда в нем трое пассажиров, они все вместе вынуждены сидеть или лежать, так как сидеть с опущенной средней полкой невозможно. Поэтому вагоны с 3-местными купе сейчас используются очень редко.

Ехать в таком купе приятно, только если выкупить вдвоем все три места и поднять среднюю полку. Из удобств в них могут быть (но есть не во всех купе) кресло, столик, умывальник и шкаф для одежды.

Какие бывают услуги в вагонах и что означает класс обслуживания

Новый PEUGEOT 308 SW: Стильный и просторный

Инженеры PEUGEOT создали большой динамичный универсал, не лишенный спортивного очарования.

Новый универсал демонстрирует превосходное сочетание передового дизайна и утонченной роскоши.

Инновационная передняя панель PEUGEOT 308 SW i-Cockpit была заимствована у PEUGEOT 308.

Универсальная платформа EMP2 обеспечивает новому PEUGEOT 308 SW невероятный простор в салоне и самый большой в сегменте объем функционального и модульного багажного отсека.

Виртуозная работа дизайнеров, использование легких инновационных материалов и линейка экономичных двигателей позволяет PEUGEOT 308 SW претендовать на лидерство с точки зрения минимизации расхода топлива и вредных выбросов, обеспечивая при этом бескомпромиссное удовольствие от вождения автомобиля типа универсал.

Широкий набор оборудования и высочайшее качество обеспечат PEUGEOT 308 SW уверенное положение в классе и ознаменуют выход бренда PEUGEOT на премиальный сегмент автомобильного рынка.

Рынок универсалов сегмента С в Европе

«PEUGEOT продолжает активное наступление на рынок с новым 308 SW, который объединяет качество, функциональность и высокий стиль. Автомобиль, подкрепляющий успех 308 модели символизирует выход бренда в премиальный сегмент».

Автомобиль, подкрепляющий успех 308 модели символизирует выход бренда в премиальный сегмент».

Ксавье Пежо, директор PEUGEOT по продукту.

История PEUGEOT в сегменте универсалов класса C, к которым относится новый PEUGEOT 308 SW, насчитывает многие десятилетия. С появления универсала 304 в 1969 году, каждое новое поколение серии 300 включало модификацию с этим типом кузова.

Доля универсалов в сегменте C на европейском рынке составляет около 10%.

Появление и увеличение популярности кроссоверов и минивенов не оказало значительного влияния на уровень спроса в данном сегменте.

Кроме того, по сравнению с хэтчбеками, в данном классе автомобилей наблюдается большой разброс моделей и отсутствие реального лидера.

Появление нового PEUGEOT 308 SW стало единственной новинкой на рынке универсалов класса C

Основную аудиторию покупателей универсалов сегмента C составляют молодые и динамичные автолюбители, преимущественно мужчины, а также работающие пары, которые постоянно используют свой автомобиль. Целевая аудитория нового PEUGEOT 308 SW – это люди, ценящие функциональность без ущерба в отношении комфорту, ходовым характеристикам и стилю.

PEUGEOT 308 SW представляет собой автомобиль, созданный с учетом четырех основных требований для своего сегмента: дизайн, экономичность, функциональность, удовольствие от вождения и высокое качество.

Плавный и динамичный дизайн нового 308 SW

Элегантность спортивных линий

«Работа над новым PEUGEOT 308 SW велась одновременно той же командой, которая создавала PEUGEOT 308.

Следовательно, автомобиль вобрал в себя все лучшее, что есть в хэтчбеке: плавность линий и современный стиль, которые вместе создают привлекательный и многообещающий силуэт нового универсала от PEUGEOT».

Жиль Видаль, директор по дизайну PEUGEOT

Как и в случае с хэтчбеком, дизайнеры PEUGEOT сделали акцент на простоте, сбалансированности и плавности экстерьера. Во внешнем облике нового PEUGEOT 308 SW отсутствуют бессмысленные элементы и все внимание сосредоточено на качестве материалов и отделке.

Характер передней части универсала перекликается с хэтчбеком PEUGEOT 308. Хромированная решетка и отделка фар, а также фирменный и экспрессивный «кошачий» взгляд PEUGEOT также украшают новый 308 SW. Система освещения, созданная по технологии Full LED (каждая фара состоит из 31 светодиода) устанавливается на топовые комплектации, обеспечивая узнаваемый и высокотехнологичный облик автомобиля.

Профиль нового PEUGEOT 308 SW отличается грациозной плавностью линий. Увеличенная колесная база (+11 см в сравнении с PEUGEOT 308) и задний свес (+22 см по сравнению с PEUGEOT 308) делают новый 308 SW одним из самых динамичных и сбалансированных универсалов в сегменте.

Роскошная хромированная отделка окон подчеркивает плавные линии корпуса. Боковые окна в задней части кузова обрамляются единым хромированным элементом с переменным поперечным сечением – эта техническая и стилистическая особенность дополняет силуэт PEUGEOT 308 SW.

Еще одним современным и технологичным акцентом в облике автомобиля стала единая площадь остекления задних дверей, что подчеркивает динамичный облик нового универсала от PEUGEOT.

Завершение линии крыши под углом на стыке со стеклом двери багажного отсека еще больше усиливает эстетическое восприятие силуэта PEUGEOT 308 SW.

Широкая и элегантная задняя часть автомобиля усиливает впечатление от спортивного динамизма нового PEUGEOT 308 SW. Задние светодиодные фары воплощают в себе уникальный и высокотехнологичный рисунок. Общее число светодиодов в задних фарах доходит до 48. Стиль задней части автомобиля напоминает о двух наиболее успешных универсалах марки PEUGEOT: 508 SW и 508 RHX.

Контур линии крыши, задний спойлер, превосходное расположение третьего стоп-сигнала, заимствованное от 508 SW, утопленные релинги, расположенные максимально далеко друг от друга: все это усиливает превосходное впечатление от внешнего облика PEUGEOT 308 SW.

Стильный и современный интерьер NEW Peugeot 308 SW

Интерьер универсала PEUGEOT 308 SW отличается безупречным современным и технологичным дизайном.

Инновационная концепция организации пространства салона PEUGEOT i-Cockpit состоит из четырех ключевых элементов: компактного рулевого колеса, обеспечивающего невероятные ощущения от управления автомобилем, головного дисплея панели инструментов для безопасного считывания информации без потери контроля за дорогой, усовершенствованной высокой центральной консоли и большого 9,7-дюймового сенсорного экрана для интуитивного управления системами автомобиля.

Высокое качество отделочных материалов, точность и тщательность сборки и конструкции автомобиля подчеркивают премиальный характер PEUGEOT 308 SW. Мягкая отделка приборной доски и обитый кожей руль дополняются роскошными вставками из черного глянца и матового хрома на различных элементах салона.

Практически полное отсутствие клавиш управления и превосходное качество материалов демонстрируют совершенно беспрецедентный уровень стиля.

Большая площадь остекления, обеспеченная панорамной крышей площадью 1,69 м2, наполняет просторный салон PEUGEOT 308 SW светом. При необходимости крыша может быть полностью закрыта шторкой с электроприводом.

Стремление к эффективности во всем

«PEUGEOT 308 SW символизирует возвращение бренда к фундаментальным основам автомобиля в кузове «универсал». Новый 308 SW превосходно соединяет привлекательный и динамичный стиль с простором салона и большим объемом багажника».

Винсент Дево, менеджер проекта PEUGEOT 308

Превосходная организация внутреннего пространства

Универсал PEUGEOT 308 SW, как и хэтчбек PEUGEOT 308, создан на основе новой платформы EMP2.

Эта аббревиатура расшифровывается как «эффективная модульная платформа».

Как следует из названия, она обеспечивает широкие возможности конфигурации и настроек, в том числе в отношении длины автомобиля.

Колесная база увеличена на 11 мм по сравнению с хэтчбеком: это пространство используется для увеличения пространства на задних сиденьях (особенно зоны для коленок) и объема багажника. Доступ к заднему ряду сидений, которые отодвинуты на 29 мм назад по сравнению с хэтчбеком, стал удобнее благодаря более широкому радиусу открытия дверей.

Задний свес стал на 22 сантиметра больше по сравнению с хэтчбеком, что позволяет обеспечить превосходную организацию пространства задней части автомобиля:

– Значительно увеличен объем багажника,

– Для большей безопасности и увеличения защиты корпуса задний бампер стал немного больше, чем у хэтчбека.

Переработанное внутреннее пространство дает водителю и пассажирам превосходное чувство комфорта.

Компактный и просторный универсал

Габариты нового PEUGEOT 308 SW идеально соответствуют запросам покупателей в этом сегменте. С длиной 4585 мм, шириной 1804 мм и высотой 1471 мм автомобиль обеспечивает просторный интерьер и функциональный объем багажника.

С длиной 4585 мм, шириной 1804 мм и высотой 1471 мм автомобиль обеспечивает просторный интерьер и функциональный объем багажника.

Благодаря крупным габаритам автомобиля, багажник PEUGEOT 308 SW является одним из самых вместительных на рынке на сегодняшний день: его объем составляет 660 литров, из которых:

– 590 литров над полом багажника

– 70 литров – пространство для хранения вещей под полом багажника (в отсутствии запасного колеса, которое доступно в качестве опции).

«Погрузочное пространство с ровным полом за мгновение»

Чтобы использование автомобиля было еще более простым и интуитивно понятным, PEUGEOT 308 SW оборудован задними сиденьями с функцией «Magic Flat».

Эта система позволяет моментально складывать обе части заднего ряда с помощью элементов управления, расположенных по бокам багажного отсека. Главное преимущество системы заключается в том, что в распоряжении автовладельца оказывается большой багажник объемом 1660 дм3.

Помимо большого объема багажник PEUGEOT 308 SW отличается превосходной функциональностью, а именно удобной зоной погрузки, наличием дополнительных отсеков для хранения, специальных крючков для фиксации груза, а также перевозки крупногабаритного багажа.

Новое поколение мощных двигателей, соответствующих высочайшим экологическим стандартам

«Это просто лучший дизельный двигатель на рынке по выбросам CO2»

Новый PEUGEOT 308 SW оснащен бензиновыми (стандарт Евро 6) и дизельными двигателями последнего поколения, которые демонстрируют превосходную мощность и лучшие экологические показатели.

Бензиновые моторы мощностью 130 и 155 л.с. демонстрируют крайне низкие выбросы CO2, от 109г/км.

Выбросы дизельных двигателей мощностью от 92 до 150 л.с. не превышают 111 г/км.

Рекордные показатели в своем сегменте демонстрирует и новый дизельный 1,6-сильный мотор BlueHDi мощностью 120 л.с. с шестиступенчатой механической коробкой передач: расход топлива в смешанном цикле составляет 3,2 л/100км при выбросах CO2 в размере 85г/км.

Превосходные шины Ultra Low Rolling Resistance с низким коэффициентом трения, разработанные в партнерстве с Michelin, сокращают выбросы CO2 еще на 3 г/км. Они также обеспечивают уменьшение тормозного пути на мокром покрытии.

C июля 2014 года PEUGEOT 308 SW выйдет на европейский рынок с новым турбированным трехцилиндровым бензиновым двигателем PureTech мощностью 110 л.с. и новой 6-ступенчатой автоматической коробкой передач для 130-сильного бензинового мотора.

Новый трехцилиндровый турбированный двигатель PureTech: «Максимальная мощность при низких оборотах двигателя»

Новый трехцилиндровый бензиновый двигатель PureTech в турбированной версии мощностью 130 л.с. агрегируется 6-ступенчатой механической коробкой передач. Компактный модульный экологичный двигатель высокой мощности вместе с высокоэффективной турбиной (работающей на скорости 240 000 оборотов в минуту) обеспечивает превосходные ходовые качества, начиная с самых низких оборотов.

Максимальный крутящий момент 230 Нм достигается уже на 1750 оборотах в минуту, что позволяет добиться превосходных показателей мощности при низком крутящем моменте.

При создании этого легкого и компактного мотора использовались инновационные материалы с минимальным коэффициентом трения. Превосходная динамика и экономичность достигаются без компромиссов в отношении надежности и долговечности мотора, а расход топлива и выбросы CO2 снижаются на 21%.

Это пополнение в семействе двигателей PEUGEOT наглядно демонстрирует, что компания стремится значительно повысить производительность и динамические характеристики, при уменьшении размеров двигателя.

Технология BlueHDi для новой линейки дизельных двигателей

BlueHDi – это общее название линейки дизельных двигателей стандарта Евро-6 от PEUGEOT. Эксклюзивное сочетание технологии избирательной каталитической нейтрализации (SCR) и сажевого фильтра позволяет добиться значительного снижения выбросов NOx (на 90%) и CO2, низкого расхода топлива и практически полного исключения примесей из отработанных газов (на 99,9%).

С самого начала для PEUGEOT 308 SW доступны три двигателя из линейки BlueHDi: 1,6-литровый мотор мощностью 100 л.с. с 5-ступенчатой механической трансмиссией, 1,6-литровый двигатель мощностью 120 л.с. с 6-ступенчатой механической трансмиссией и 2,0-литровый двигатель мощностью 150 л.с. с 6-ступенчатой механической или автоматической трансмиссией.

С выбросами CO2 в размере 85 г/км двигатель BlueHDi 1.6 мощностью 120 л.с. представляет собой технологический прорыв, великолепное сочетание мощности и низкого расхода топлива.

2,0-литровый BlueHDI мощностью 150 также отличается высокими показателями мощности и топливной экономичности. С крутящим моментом 370 Нм при 2000 об/мин, агрегированный с 6-ступенчатой механической коробкой передач, он демонстрирует превосходное значение выбросов CO2 – от 99г/км.

Кроме того, этот двигатель доступен с автоматической 6-ступенчатой трансмиссией AISIN третьего поколения, созданной с использованием технологии Quickshift. С этой современной, быстрой и плавной трансмиссией выбросы CO2 падают на 5 г/км в сравнении с механической коробкой передач.

Превосходный дизайн как основа великолепных характеристик

«Самый легкий и экономичный универсал в своем сегменте»

Новый PEUGEOT 308 SW на 140 кг легче своего предшественника. В результате он стал самым легким автомобилем в сегменте при соответствующей комплектации и двигателе. Значительное сокращение массы автомобиля достигается за счет использование инновационной платформы EMP2 и передовых технологий.

– Автомобиль на 27 кг легче благодаря использованию стали высокой прочности, композитных материалов и алюминия;

– Автомобиль на 10 кг легче благодаря инновационному процессу сборки;

– Автомобиль на 33 кг легче благодаря оптимизированной конструкции (легкая модульная структура и индивидуальная подгонка всех деталей).

Масса каждого элемента конструкции автомобиля была оптимизирована с учетом функциональных особенностей.

Так, капот и передние крылья изготовлены из алюминия – подобная технология обычно применяется для автомобилей премиум-класса. С учетом этих и других изменений удалось уменьшить вес автомобиля еще на 70 кг.

Эффективная аэродинамика

Особенности дизайна кузова автомобиля обеспечивают превосходную аэродинамику и способствуют более эффективному расходу топлива, а также снижению вредных выбросов в атмосферу. Аэродинамические характеристики, как и сокращение массы автомобиля, значительно влияют на его безопасность для окружающей среды.

Благодаря модификации корпуса автомобиля центр тяжести был смещен вниз на 20 мм по сравнению с предшественником. Новый PEUGEOT 308 SW демонстрирует превосходные показатели аэродинамического сопротивления: Сx – 0,28 и SCx – 0,64 м2, что представляет собой лучший результат в сегменте универсалов.

Инновации PEUGEOT для уникального опыта вождения

PEUGEOT i-Cockpit – новая идея комфортного и эргономичного салона от PEUGEOT

Салон PEUGEOT i-Cockpit заимствован у хэтчбека PEUGEOT 308. Компактное рулевое колесо, высоко поднятая приборная панель, большой сенсорный 9,7-дюймовый экран и высокая центральная консоль придают интерьерам PEUGEOT роскошный уникальный стиль.

Небольшие размеры рулевого колеса (351 мм x 329 мм) обеспечивают простое и четкое управление автомобилем, а электроусилитель руля позволяет точно маневрировать в условиях узких городских улиц.

Удобно расположенная приборная панель является подлинным произведением технологического искусства.

Приборы расположены так, что водитель может считывать информацию, не отвлекаясь от дороги.

Красные стрелки приборов напоминают о дорогих часах, а в максимальных комплектациях на смену красному цвету приходит хромированная отделка. Когда автомобиль выключен, показатели приборной панели гаснут благодаря функции «black panel».

Управление системой климат-контроля, электронными помощниками, мультимедийной системой, навигацией, телефоном и приложениями PEUGEOT Connect Apps, а также настройками автомобиля, осуществляется посредством 9,7-дюймового сенсорного экрана. Семь клавиш прямого доступа к функциям делают управление простым и интуитивно понятным.

Превосходное управление и поведение автомобиля на дороге

Превосходные ощущения от управления новым PEUGEOT 308 SW основаны на инновационной подвеске и природных качествах новой платформы EMP2.

Сниженный на 20 мм центр тяжести не только способствует улучшению аэродинамических показателей, но и увеличивает жесткость кузова. Система подвески обеспечивает уменьшение веса автомобиля. Оптимизация ходовой позволяет сократить радиус поворота на 20 см (11,2 м по колее внешнего колеса) по сравнению с предшественником. Инновационное расположение амортизаторов в задней части автомобиля улучшает управление и ходовые характеристики. Смещение центра тяжести автомобиля и увеличение колесной базы обеспечивают оптимальное распределение массы, не оказывая негативного воздействия на динамические характеристики автомобиля.

Система рулевого управления с переменным электроусилителем руля одновременно точна и информативна. Вместе с компактным рулевым колесом она позволяет добиться превосходной управляемости автомобиля в городских условиях.

Вентилируемые тормозные диски размером 304 x 28 мм специально разработаны с учетом воздействия трения.

Новая технология, использованная при создании тормозной системы PEUGEOT 308 SW, позволяет более эффективно пользоваться электронным стояночным тормозом, системой курсовой устойчивости и антипробуксовочной системой, а также системой помощи при подъеме и спуске.

Инновационный дизайн, уменьшенная масса, низкий центр тяжести, электроусилитель рулевого управления, эффективная тормозная система и передовые шины – все это делает поездку на PEUGEOT 308 SW столь же превосходной, как и за рулем седана или хэтчбека. По своим ходовым качествам автомобиль значительно выделяется из мира универсалов.

Множество систем помощи водителю для высокого уровня безопасности и комфорта

Для комфортного и уверенного вождения новый PEUGEOT 308 SW оборудован рядом продвинутых систем помощи водителю. Пакет «электронных помощников» Driver Assistance Pack включает в себя передний радар, с помощью которого осуществляется работа следующих систем:

– Адаптивный круиз-контроль

– Система предупреждения столкновений

– Система экстренного торможения

Для обеспечения комфорта и безопасности всех участников движения PEUGEOT 308 SW может быть оборудован следующими опциями: системой мониторинга слепых зон, электронным стояночным тормозом, камерой заднего вида и системой доступа без ключа.

На новом PEUGEOT 308 SW к этому списку добавятся две новые системы:

Помощь при парковке (Park Assist)

Активная система помощи при парковке нового поколения осуществляет не только параллельную парковку, но и парковку «в гараж». Система определяет параметры парковочного места и регулирует направление колес, в то время как водитель контролирует движение автомобиля при помощи педалей газа и тормоза (а также сцепления в случае с механической коробкой передач).

Система обеспечивает визуальную и звуковую поддержку водителя во время маневрирования, делая парковку удобной и безопасной. При желании водителя всегда есть возможность переключиться на ручное управление.

Начиная с 3-го уровня комплектации функция «Park Assist» дополняется системой контроля «слепых» зон.

Комплект «Driver Sport Pack»

Эмоциональное восприятие автомобилей – один из ключевых принципов бренда PEUGEOT.

Комплект «Driver Sport Pack» (спортивный режим) для 308 SW обеспечивает невероятные эмоции любителям динамичной езды: для этого достаточно просто нажать клавишу «Sport» на центральной консоли (рядом с электрическим тормозом).

При подключении спортивного режима рулевое управление, педаль газа, двигатель и коробка передач становятся более «отзывчивыми».

В случае, если автомобиль оснащен автоматической трансмиссией, спортивный режим подключает к управлению лепестки переключения скоростей на рулевом колесе. С помощью цифрового усилителя обеспечивается гораздо более громкий и спортивный звук двигателя, а подсветка приборной панели из белой превращается в красную.

В спортивном режиме на приборной панели отображается вся необходимая информация: мощность, давление в турбине, продольное и поперечное ускорение.

Спортивный режим доступен на третьем уровне комплектации с 1,2-литровым двигателем e-THP мощностью 130 л.с. с механической трансмиссией и 2,0-литровым двигателем BlueHDi мощностью 150 л.с. с механической трансмиссией.

Приложения и новые возможности интеграции с мобильными устройствами

В основе системы PEUGEOT Connect Apps, которая установлена на новый PEUGEOT 308 SW лежит технология мобильного интернета. При помощи большого сенсорного экрана водитель получает информацию о наличии поблизости парковочных мест, о стоимости топлива на ближайших АЗС, загруженности дорог, погоде, информации для туристов от «Мишлен Гид» (Michelin Guides) и многое другое. Для пользователей системы PEUGEOT Connect Apps доступен специальный магазин приложений.

Кроме того, новый PEUGEOT 308 SW будет оснащен мобильной версией приложения ‘MyPeugeot’, которая позволит владельцу автомобиля поддерживать с ним дистанционную связь. Приложение сообщает водителю информацию о местонахождении автомобиля, его пробеге, расходе топлива, а также информирует о возможных неисправностях.

Кроме того, с помощью приложения можно будет построить кратчайший пеший маршрут до автомобиля, вести статистику путешествий и многое другое. Приложение будет доступно на ограниченном числе рынков.

Новое приложение Scan My Peugeot для смартфонов позволяет владельцу автомобиля получить быстрый доступ к цифровой версии руководства пользователя нового PEUGEOT 308 SW и с помощью функции распознавания изображений получить информацию о деталях автомобиля и значении предупреждающего сигнала.

Неизменное качество дизайна

Непревзойденный уровень качества до мельчайших деталей

Универсал PEUGEOT 308 SW, как и хэтчбек PEUGEOT 308, отличается превосходным уровнем дизайна экстерьера и интерьера.

С самого начала работы над проектом департамент разработок PEUGEOT сделал акцент на том, чтобы высокий уровень качества проявлялся во всех деталях автомобиля, прекрасной шумоизоляции, а также прочности и долговечности кузова, изготовленного с использованием технологии лазерной сварки.

Роскошная хромированная отделка боковых окон, характерный световой рисунок сзади и спереди, светодиодная подсветка в боковых зеркалах и большая площадь непрерывного остекления, а также алюминиевые балки крыши делают облик автомобиля не только стильным, но и функциональным.

Благодаря превосходной шумоизоляции качество интерьера и экстерьера можно не только увидеть, но и «услышать».

Бескомпромиссный уровень безопасности

Универсал PEUGEOT 308 SW получил рейтинг «5 звезд», максимальную оценку по результатам испытаний EuroNCAP. Новый PEUGEOT 308 SW получил высшую оценку во всех четырех категориях (безопасность взрослых, безопасность детей, безопасность пешеходов, системы помощи), что подтверждает безопасность автомобиля как для водителя и пассажиров, так и для окружающих.

Надежность в эксплуатации

PEUGEOT стремится обеспечить максимальный уровень качества на всех этапах – от разработки и производства до непосредственной эксплуатации автомобиля.

Это заключается во многих параметрах, среди которых – подбор материалов с минимальным уровнем вибрации и старения, а также долгосрочные испытания.

В ходе различных тестирований новый PEUGEOT 308 SW успешно преодолел более 2,5 миллионов километров, провел 2500 часов в лабораториях и на полигонах.

Кроме того, было проведено более 250 000 испытаний температурного цикла и сделано более 4,3 миллиона прикосновений к сенсорному экрану.

Качество сборки нового PEUGEOT 308 SW обеспечивает как водителю, так и пассажирам, полноценное ощущение безопасности и надежности.

Производство во Франции

Новый PEUGEOT 308 SW производится на заводе PEUGEOT в Сошо (Sochaux), Франция. Производство двигателей также осуществляется по Франции на заводе Trémery and Douvrin.

Расшифровка кода VIN номера Peugeot

1 — Регион производства

V — Europe

2 — Страна происхождения

F — France

3 — Производитель

3 — Automobiles Peugeot

7 — Automobiles Citroen

4 — Модель

Citroen

C — Xsara Picasso

D — C5

E — C8

G — Berlingo

J — C2

F — C3

H — C3 Pluriel

L — C4

N — Xsara

R — C5

Z — Jumper

Peugeot

1 — 106/405

2 — 206

3 — 307

4 — 405

5 — Partner

6 — 605/407

7 — 306/205

8 — 406

9 — 607

5 — Тип кузова

Citroen (модель)

1 — sedan, 4d (C5)

A — hatchback, 5d (C4)

A — wagon with higher capacity (C8)

B — convertible (C3 Pluriel)

B — wagon with higher capacity (C8)

C — hatchback, 5d (C3)

C — hatchback, 5d (C5)

C — sedan, 4d (C4)

C — VAN, carrying capacity:

H — wagon with higher capacity (Xsara Picasso)

M — hatchback, 3d (C2)

E — wagon

J — wagon

Peugeot

5 — sedan

A — hatchback

B — sedan

C — hatchback 5-door

D — sedan / coupe

E — wagon

H — wagon

U — sedan

6,7,8 — Двигатель

Citroёn (модель)

6FZ — 1800i, 16V

HFX — 1100i

KFN — 2000cc, 16V, 167hp (Xsara)

KFU — 1400cc (C3)

KVF — 1400i (Berlingo)

NFU — 1600i, 16V, 108.8hp (C4)

NFV — 1600i, 8V, 65kWt (Xsara Picasso)

NFZ — 1600i, 8V, 70kWt (Xsara Picasso)

RFJ — 2000cc (C5)

RFL — 2000i (Jumper)

RFN — 2000, 16V, 137hp

RHV — 2000, HDi (Jumper)

RHW — 2000, HDi

RLZ — 2000, 16V, HPi

WJY — 1900D, DW8

XFX — 3000i, 24V

Peugeot (модель)

BDF 1900cc, XU9J1 / DFZ (405), период выпуска: 07.1987-12.1992

KFW — 1400cc (206)

NFU — 1600cc, petrol (206)

GVA — 1600cc, petrol (206)

NFU — 1600cc, petrol, 108.8hp (307)

RFN — 2000cc, EW10J4, 16V, 136hp (307)

B2A — 1600cc, XU52C, carburator, 92hp (405)

RFN — 2000, 136hp (407)

6FZ — 1700 / 2000 (407)

XFV — 2900 (407)

RFZ — 2000, XU10J2Z

1C1 — 1100, XW7 (205), период выпуска: …-1991

KFX — нет данных (306)

BZF — 1600i, XU5, l4, 8V, SOHC, 79-88 hp (406), период выпуска: 01.1996-09.1997

L6A — XU7

LFY — 1600i (406)

LFZ — 1800i, XU7 (406)

LFX — 1800i, XU7 (406)

RFV — 2000i, XU10 (406)

RFN — 2000 (406)

R6E — 2000i, XU10 (406)

RGX — 2000i, XU10 (406)

XFZ — 2900, ES9 (406)

DHY — 1900, XUD9 (406)

DHW — 1900, XUD9 (406)

DHX — 1900, XUD9 (406)

D8C — 2100, XUD11 (406)

3FZ — 2200 (2300), 160hp (607)

XFV — 3000, 210hp (607)

9 — Тип КПП

Citroёn

1 — manual 5-speed

A — manual, 5-speed

B — manual, 5-speed

C — manual, 5-speed (SensoDrive)

E — hydromechanical, 4-speed

F — automatic, 4-speed

K — manual 5-speed

N — automatic, 4-speed

Peugeot (модель)

2 — automatic / automatic AL4 (407 / 307SW)

8 — automatic / automatic AL4 (407 / 307SW)

A — automatic / automatic AL4 (407 / 307SW)

C — automatic / automatic AL4 (407 / 307SW)

E — automatic / automatic AL4 (407 / 307SW)

F — manual

M — manual

4 — automatic

5 — automatic

B — automatic

J — automatic

R — automatic

T — automatic AL4

10-17 — Серийный номер

Понравилось? Расскажите друзьям:

Оставьте свой комментарий

Peugeot 206 SW

Пежо 206 SW

На Женевском автосалоне 2002 года на стенде фирмы Peugeot было тесно от мировых новинок. Особое внимание публики привлекали предсерийные универсалы Peugeot 307 SW и Peugeot 206 SW, появление которых не было неожиданностью – прошлой осенью во Франкфурте они были представлены в качестве концептов.

Появление двух универсалов со львом на эмблеме обозначило интересную тенденцию в концерне PSA Peugeot-Citroёn. Похоже, что в нем разделены обязанности по выпуску универсалов и мини-вэнов европейских В- и С-класса, то есть малого и низшего среднего классов. Citroen, всегда отличавшийся экстравагантностью дизайна своих моделей, сконцентрировал свои усилия на однообъемниках и полутораобъемниках (Citroen Xsara Picasso и С3), ну а Peugeot решил продолжить осваивать ниву универсалов, которые в эру мини-вэнов, оказывается, еще не вымерли как класс и продолжают с успехом конкурировать с ними.

Длиннее и выше

Как видно из цифрового индекса модели Peugeot-206 SW, она создана на базе появившегося в сентябре 1998 года хэтчбека Peugeot 206, одного из лидеров по продажам в европейском малом классе. Буквенный же индекс в названии французского автомобиля – это англоязычная аббревиатура SW, которая расшифровывается как Sky Wagon, что можно перевести как “небесный универсал”. Столь необычное название присвоено машине из-за большой площади остекления. Кстати, аналогичная аббревиатура у универсала Peugeot-307 SW означает другое понятие, а именно Street Wagon (“городской универсал”).

В универсале Peugeot-206 SW сохранилась 2,44-метровая колесная база хэтчбека, но на 19 см увеличился задний свес, что дало выигрыш в объеме багажника по сравнению с хэтчбеком почти на семьдесят литров (313 вместо 245 л). На объеме багажника и пространства в салоне сказалось и увеличение высоты универсала на 3 см.

Достоинство универсала заключается и в более низкой по сравнению с хэтчбеком погрузочной высоте и открывающемся отдельно стекле багажной двери. Совершенно ровный пол его багажника получен за счет столь любимой французской фирмой беспружинной задней торсионной подвески. Чтобы нейтрализовать влияние на устойчивость автомобиля длинного заднего свеса, в ней появились дополнительные стержни, соединяющие правый и левый продольные рычаги. Стержни пропущены снизу и сверху поперечной балки и закреплены на ней хомутом из легкого сплава.

Традиционная передняя подвеска типа McPherson тоже подверглась ревизии. Например, в ней увеличен диаметр стабилизаторов поперечной устойчивости, причем этот параметр варьируется в зависимости от мощности устанавливаемого двигателя.

Запоминающиеся “бумеранги”

Дизайнеры из Центра стиля Peugeot позаботились о том, чтобы придать своему детищу броский, запоминающийся облик.

Визитной карточкой Peugeot-206 SW станут, несомненно, высокие задние фонари, заходящие своими основаниями на крылья. По этим элементам, получившим меткое прозвище “бумеранги”, а также тонированному заднему стеклу новый французский универсал легко будет узнать в транспортном потоке.

За “спортивную” часть в дизайне кузова Peugeot-206 SW отвечают сильнонаклоненное лобовое стекло, поднимающаяся к задней части поясная линия, затемненные стойки крыши, спойлеры в бамперах, аэродинамический обвес порогов и черные молдинги на дверях. Этот стандартный джентльменский набор для придания силуэту динамичности дополнен еще одной стилистической деталью – отсутствием ручек на задних боковых дверях. Они перебрались на стойку крыши и визуально исчезли, слившись с черными стойками.

Обтекаемость универсала осталась на уровне хэтчбека, коэффициент аэродинамического сопротивления Сх=0,33-0,34 в зависимости от модификации.

Двигатели Пежо 206 SW

В отличие от Peugeot-307 SW, на долю которого пришлось лишь четыре двигателя, Peugeot-206 SW сразу обзавелся шестью моторами: четырьмя бензиновыми объемом от 1,1 до 2 л (60-138 л. с.) и двумя турбодизелями с непосредственным впрыском топлива (1,4 л/70 л. с. и 2 л/90 л. с.). Из такого количества двигателей будущий владелец универсала сможет без труда выбрать подходящий ему вариант и получить экономичный или “темпераментный” автомобиль.

Самый слабый бензиновый двигатель (1,1 л/60 л. с.) в сочетании с механической “пятиступкой” с коротким рядом передач обладает завидной экономичностью – он расходует в среднем 6,5 л/100 км. Стоящий на ступеньку выше 1,4-литровый 75-сильный собрат агрегатируется с той же коробкой, но из-за другого отношения главной пары опережает по расходу топлива 1,1-литровый вариант. Его средний расход топлива – 6,4 л/100 км.

Об 1,6-литровом агрегате надо сказать особо. Этому бензиновому двигателю, появившемуся под капотом хэтчбека в ноябре 2000 года, определена роль главного претендента на место в подкапотном пространстве универсала. В отличие от “младших братьев” у него не алюминиевый блок цилиндров с “мокрыми” гильзами, а чугунный, но самое главное – шестнадцатиклапанная головка блока, благодаря которой, а также фазированному впрыску Bosch М7.4 этот двигатель обладает отличной тягой – 85% максимального крутящего момента реализуется уже с 2000 об/мин. Правда, он чуть прожорливей 1,1- и 1,4-литрового вариантов (средний расход с механической коробкой – 6,7 л/100 км, а с “автоматом” – 7,5 л/100 км).

Тем, кто хочет получить универсал со спортивным характером, следует остановить свой выбор на бензиновом двухлитровом агрегате, который появился весной 1999 года и хорошо известен по моделям “206”, “307” и “406”. Этот 135-сильный двигатель с двумя распредвалами в шестнадцатиклапанной головке блока в сочетании с коробкой с коротким передаточным рядом обладает незаурядными динамическими характеристиками (с ним у Peugeot-206 SW скоростной потолок – 208 км/ч), а также вполне адекватен по расходу топлива – в среднем 7,9 л/100 км.

Если главное требование, предъявляемое к двигателю, – экономичность, то тут, конечно же, бензиновые двигатели не могут поспорить с дизельными, особенно если те с турбонаддувом и с непосредственным впрыском топлива. Напомню, что первые подобные высокотехнологичные двигатели появились под капотами автомобилей Peugeot в октябре 1998 года.

Менее мощный 1,4-литровый 68-сильный турбодизель с непосредственным впрыском топлива и системой common-rail второго поколения фирмы Bosch отличается средним расходом топлива в 4,4 л/100 км. Интересно, что этот двигатель – первая совместная разработка PSA Peugeot-Citroёn и Ford Motor Company.

Второй – 2-литровый турбодизель с непосредственным впрыском топлива мощностью 90 л. с. – расходует в среднем

5,1 л/100 км. В нем применена система common-rail фирмы Siemens с более высоким давлением впрыска – до 1500 атмосфер (у первого двигателя давление впрыска – до 1350 атмосфер).

Универсал Peugeot 206 SW, по замыслу разработчиков, должен продолжить успех, выпавший в Европе на долю хэтчбека Peugeot-206, и сделать его самым продаваемым универсалом в малом классе. Продажи Peugeot 206 SW в Европе, включая спортивный вариант S16, должны начаться в этом месяце.

Технические характеристики Peugeot 206 SW (Пежо 206 SW)

Кузов 5-дверный, универсал

Сх 0,33-0,34 (в зависимости от модификации)

Длина, м 4,03

Ширина, м 1,65

Высота, м 1,46

Колесная база, м 2,44

Снаряженная масса, кг 970 1020 1120 1170 1045 1180

Число мест 5

Двигатель TU1 TU3 TU5 EW10 DW4 DW10

Тип Бензиновый, с системой распределенного впрыска Турбодизель, с непосредственным впрыском топлива и системой common-rail

Число и расположение цилиндров 4, в ряд

Число клапанов на цилиндр 2 4 2

Рабочий объем, куб. см 1124 1360 1587 1997 1398 1997

Макс. мощность, л. с. (при 60 (5500) 75 (5500) 109 135 68 (4000) 90 (4000) об/мин) (5750) (6000)

Макс. крутящий момент, кгс*м 9,3 (3200) 11,3 15,0 19,4 15,3 (1750) 20,9

(при об/мин) (3400) (4000) (4100) (1900)

Коробка передач Механическая 5-ступенчатая

(автоматическая 4-ступенчатая)

Привод На передние колеса

Подвеска передняя/задняя Независимая, типа

McPherson/торсионная; спереди и сзади – стабилизаторы поперечной устойчивости

Рулевой механизм Реечный, с усилителем

Тормоза передние/задние Дисковые (вентилируемые –

начиная с 1,6-литрового

двигателя)/дисковые – у модификаций с двигателями TU5 и EW10

Шины 175/65 R14Т 195/55 205/45 175/65 R14T 195/55

R15Н R16W R15H

Мин. диаметр поворота, м 10,2

Макс. скорость, км/ч 160 170 189 208 168 181

Расход топлива на 100 км в

смешанном цикле, л 6,5 6,4 6,7 7,9 4,4 5,1

© Александр Ельчищев

Фото автора

№19 16 мая 2002

Что означает SW? -определения SW

Вы ищете значения SW? На следующем изображении вы можете увидеть основные определения SW. При желании вы также можете загрузить файл изображения для печати или поделиться им со своим другом через Facebook, Twitter, Pinterest, Google и т. Д. Чтобы увидеть все значения SW, пожалуйста, прокрутите вниз. Полный список определений приведен в таблице ниже в алфавитном порядке.

Основные значения SW

На следующем изображении представлены наиболее часто используемые значения SW. Вы можете записать файл изображения в формате PNG для автономного использования или отправить его своим друзьям по электронной почте.Если вы являетесь веб-мастером некоммерческого веб-сайта, пожалуйста, не стесняйтесь публиковать изображение определений SW на вашем веб-сайте.Все определения SW

Как упомянуто выше, вы увидите все значения SW в следующей таблице. Пожалуйста, знайте, что все определения перечислены в алфавитном порядке.Вы можете щелкнуть ссылки справа, чтобы увидеть подробную информацию о каждом определении, включая определения на английском и вашем местном языке.Что означает SW в тексте

В общем, SW является аббревиатурой или аббревиатурой, которая определяется простым языком. Эта страница иллюстрирует, как SW используется в обмена сообщениями и чат-форумах, в дополнение к социальным сетям, таким как VK, Instagram, Whatsapp и Snapchat. Из приведенной выше таблицы, вы можете просмотреть все значения SW: некоторые из них образовательные термины, другие медицинские термины, и даже компьютерные термины. Если вы знаете другое определение SW, пожалуйста, свяжитесь с нами. Мы включим его во время следующего обновления нашей базы данных. Пожалуйста, имейте в информации, что некоторые из наших сокращений и их определения создаются нашими посетителями. Поэтому ваше предложение о новых аббревиатур приветствуется! В качестве возврата мы перевели аббревиатуру SW на испанский, французский, китайский, португальский, русский и т.д. Далее можно прокрутить вниз и щелкнуть в меню языка, чтобы найти значения SW на других 42 языках.Коды языков | htmlbook.ru

Код языка применяется для атрибутов, задающих язык, на котором написан весь документ или отдельные его блоки. В HTML язык обычно задается через атрибут lang.

В табл. 1 приведены некоторые распространенные языки и их коды, которые используются в качестве значений.

| Язык | Код |

|---|---|

| Абхазский | ab |

| Азербайджанский | az |

| Аймарский | ay |

| Албанский | sq |

| Английский | en |

| Американский английский | en-us |

| Арабский | ar |

| Армянский | hy |

| Ассамский | as |

| Африкаанс | af |

| Башкирский | ba |

| Белорусский | be |

| Бенгальский | bn |

| Болгарский | bg |

| Бретонский | br |

| Валлийский | cy |

| Венгерский | hu |

| Вьетнамский | vi |

| Галисийский | gl |

| Голландский | nl |

| Греческий | el |

| Грузинский | ka |

| Гуарани | gn |

| Датский | da |

| Зулу | zu |

| Иврит | iw |

| Идиш | ji |

| Индонезийский | in |

| Интерлингва (искусственный язык) | ia |

| Ирландский | ga |

| Исландский | is |

| Испанский | es |

| Итальянский | it |

| Казахский | kk |

| Камбоджийский | km |

| Каталанский | ca |

| Кашмирский | ks |

| Кечуа | qu |

| Киргизский | ky |

| Китайский | zh |

| Корейский | ko |

| Корсиканский | co |

| Курдский | ku |

| Лаосский | lo |

| Латвийский, латышский | lv |

| Латынь | la |

| Литовский | lt |

| Малагасийский | mg |

| Малайский | ms |

| Мальтийский | mt |

| Маори | mi |

| Македонский | mk |

| Молдавский | mo |

| Монгольский | mn |

| Науру | na |

| Немецкий | de |

| Непальский | ne |

| Норвежский | no |

| Пенджаби | pa |

| Персидский | fa |

| Польский | pl |

| Португальский | pt |

| Пуштунский | ps |

| Ретороманский | rm |

| Румынский | ro |

| Русский | ru |

| Самоанский | sm |

| Санскрит | sa |

| Сербский | sr |

| Словацкий | sk |

| Словенский | sl |

| Сомали | so |

| Суахили | sw |

| Суданский | su |

| Тагальский | tl |

| Таджикский | tg |

| Тайский | th |

| Тамильский | ta |

| Татарский | tt |

| Тибетский | bo |

| Тонга | to |

| Турецкий | tr |

| Туркменский | tk |

| Узбекский | uz |

| Украинский | uk |

| Урду | ur |

| Фиджи | fj |

| Финский | fi |

| Французский | fr |

| Фризский | fy |

| Хауса | ha |

| Хинди | hi |

| Хорватский | hr |

| Чешский | cs |

| Шведский | sv |

| Эсперанто (искусственный язык) | eo |

| Эстонский | et |

| Яванский | jw |

| Японский | ja |

Не выкладывайте свой код напрямую в комментариях, он отображается некорректно. Воспользуйтесь сервисом cssdeck.com или jsfiddle.net, сохраните код и в комментариях дайте на него ссылку. Так и результат сразу увидят.

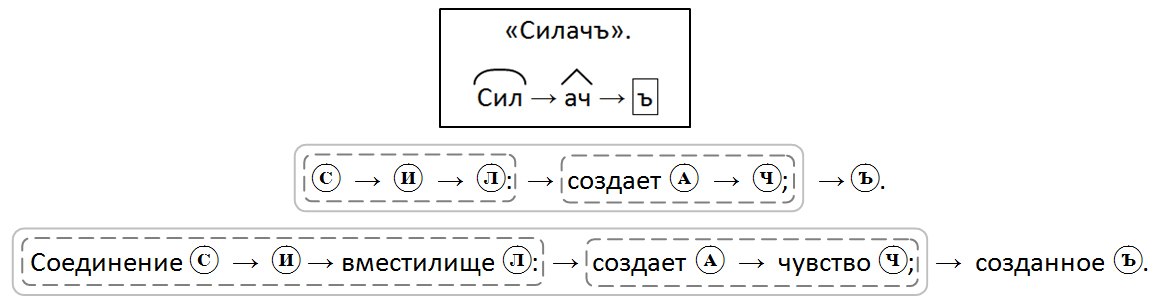

Патент США на способ и устройство для передачи и приема зашифрованных сообщений между терминалами. Патент (Патент №10,880,736, выданный 29 декабря 2020 г.)

ПРИОРИТЕТДанная заявка является национальной фазой входа международной заявки PCT № PCT / KR2014 / 012591, которая была подана 19 декабря 2014 г., и претендует на приоритет корейской патентной заявки № 10-2013-0160628, которая была подана 20 декабря 2013 г. и претендует на приоритет корейской патентной заявки №10-2014-0097193, поданная 30 июля 2014 г., содержание которой включено в настоящий документ посредством ссылки.

ТЕХНИЧЕСКАЯ ОБЛАСТЬНастоящее раскрытие относится к способу и устройству для передачи и приема зашифрованного сообщения между терминалами.

Уровень техникиВ услуге передачи сообщений, предоставляемой между передающим терминалом и приемным терминалом в общей сети мобильной связи, обеспечивается следующее шифрование в единицах интервалов.Например, когда передающий терминал создает сообщение, используя услугу передачи сообщений, предоставляемую в сети мобильной связи, сообщение передается в терминал приема через сеть мобильной связи. В это время шифрование в единице интервалов каждого из промежуточных путей, по которым проходит сообщение, например, промежуточный путь между терминалом передачи и промежуточным узлом сети связи, промежуточный путь между промежуточным узлом сети связи и предоставляется сервер сообщений и промежуточный путь между сервером сообщений и приемным терминалом.

Между тем, стороннее приложение для сообщений (приложение), которое может использоваться недавно обобщенным интеллектуальным устройством, соответствует услуге, посредством которой сообщение записывается в передающем интеллектуальном устройстве и передается на принимающее интеллектуальное устройство через сеть мобильной связи или беспроводная сеть, такая как Wi-Fi и т.п. Стороннее приложение устанавливается и используется на каждом интеллектуальном устройстве отдельно и в основном поддерживает шифрование между терминалом, на котором установлено стороннее приложение, и сервером сообщений.

Интеллектуальное устройство, которое поддерживает службу передачи сообщений или стороннее приложение, описанное выше, не обеспечивает конкретной дополнительной функции для предотвращения утечки сообщения с сервера, промежуточного узла и т.п., существующих на пути перемещения.

Когда используется вышеупомянутая служба передачи сообщений в сети мобильной связи, утечка сообщения в беспроводной секции или линии связи может быть предотвращена с помощью шифрования между промежуточными узлами, но сообщение может быть утечка из соответствующего узла, получившего сообщение без любое шифрование.Например, базовая станция фемтосоты мобильной связи имеет относительно высокий риск незаконного вымогательства. Когда сообщение, передаваемое в сети мобильной связи, физически становится ближе к фемтосоте, может произойти утечка сообщения. Кроме того, сервер сообщений хранит зашифрованное сообщение в течение заранее определенного времени, и сохраненное сообщение может быть восстановлено на стороне сервера сообщений и, таким образом, утекло.

Кроме того, стороннее приложение для обмена сообщениями поддерживает только шифрование между терминалом передачи или терминалом приема и сервером сообщений, то есть по типу перехода.В этом случае злоумышленник не может вымогать сообщение во время пути передачи / приема соответствующего сообщения, но сообщение может просочиться через сервер.

Кроме того, сообщение, окончательно переданное на терминал, может быть напрямую открыто другому пользователю, когда сообщение проверяется через экран терминала в общественном месте. В этом случае, когда очень важная личная информация или финансовая информация, такая как номер счета, передается через сообщение, необходим метод блокировки окончательного вывода сообщения от просмотра другим лицом.

СУЩНОСТЬ ИЗОБРЕТЕНИЯВарианты осуществления настоящего раскрытия предлагают способ защиты для предотвращения утечки сообщений с сервера или промежуточного узла, включенного в путь сообщения, передаваемого и принимаемого между интеллектуальными устройствами. Соответственно, варианты осуществления настоящего раскрытия предлагают интеллектуальное устройство, включающее в себя программное обеспечение защищенной клавиатуры, способное передавать зашифрованный текст в процессе записи и идентификации сообщения, генерируемого во время использования службы передачи сообщений.

Кроме того, варианты осуществления настоящего раскрытия предлагают интеллектуальное устройство, которое, когда сообщение, полученное через службу передачи сообщений, представляет собой зашифрованный текст, вызывает приложение, которое может расшифровать зашифрованный текст.

В соответствии со способом передачи зашифрованного сообщения в передающем устройстве, способ содержит: если обнаружен первый ввод пользователя для запуска приложения сообщения, отображение клавиатуры, поддерживающей режим безопасности; обнаружение второго пользовательского ввода для выбора режима безопасности; переключение в режим безопасности в ответ на второй ввод пользователя, а затем прием сообщения, введенного пользователем, и временное сохранение сообщения; если на клавиатуре обнаружена команда завершения записи сообщения, шифрование сообщения; и передают на приемное устройство зашифрованное сообщение.

В соответствии с другим способом приема зашифрованного сообщения на приемном устройстве, способ включает: прием от передающего устройства зашифрованного сообщения; если пользовательский ввод для зашифрованного сообщения обнаружен, определение того, включен ли в зашифрованное сообщение шаблон, сопоставленный с программным обеспечением для дешифрования; и если шаблон включен в зашифрованное сообщение, выполнение программного обеспечения дешифрования для расшифровки исходного сообщения, извлеченного из зашифрованного сообщения, и отображения расшифрованного исходного сообщения.

В соответствии с устройством согласно варианту осуществления настоящего раскрытия, передающее устройство для передачи зашифрованного сообщения, передающее устройство, содержащее: если обнаружен первый пользовательский ввод для запуска приложения сообщения, отображение клавиатуры, поддерживающей режим безопасности ; контроллер, сконфигурированный для обнаружения второго пользовательского ввода для выбора режима безопасности, переключения в режим безопасности в ответ на второй пользовательский ввод, а затем приема сообщения, введенного пользователем, и временного сохранения сообщения, если инструкция завершения записи сообщения обнаруживается на клавиатуре, зашифровать сообщение; и приемопередатчик, сконфигурированный для передачи на приемное устройство зашифрованного сообщения.

В соответствии с устройством согласно варианту осуществления настоящего раскрытия, приемное устройство для приема зашифрованного сообщения, при этом приемное устройство содержит: приемопередатчик, сконфигурированный для приема от передающего устройства зашифрованного сообщения; и если пользовательский ввод для зашифрованного сообщения обнаружен, контроллер, сконфигурированный для определения того, включен ли в зашифрованное сообщение шаблон, сопоставленный с программным обеспечением для дешифрования, и если шаблон включен в зашифрованное сообщение, выполнить программу дешифрования для дешифрования оригинала сообщение, извлеченное из зашифрованного сообщения, и управлять дисплеем, отображающим расшифрованное исходное сообщение.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙРИС. 1 иллюстрирует пример схемы конфигурации всех устройств для передачи и приема зашифрованного сообщения между мобильными терминалами согласно варианту осуществления настоящего раскрытия;

РИС. 2 – блок-схема операции, в которой передающий терминал передает зашифрованное сообщение согласно варианту осуществления настоящего раскрытия;

РИС. 3A иллюстрирует пример, в котором приложение сообщений 102 выполняется на экране дисплея интеллектуального устройства;

РИС.3B иллюстрирует случай, когда пользователь вводит сообщение в окно ввода программного обеспечения клавиатуры, работающего в режиме безопасности, согласно варианту осуществления настоящего раскрытия;

РИС. 3С иллюстрирует пример, в котором зашифрованный текст отображается на экране дисплея передающего терминала согласно варианту осуществления настоящего раскрытия;

РИС. 4A – блок-схема операции, в которой приемный терминал расшифровывает зашифрованное сообщение согласно варианту осуществления настоящего раскрытия;

РИС.4B иллюстрирует вариант осуществления, к которому применяется функция блокировки для идентификации расшифрованного исходного сообщения согласно другому варианту осуществления настоящего раскрытия;

РИС. 4С иллюстрирует пример экрана дисплея, на котором отображается расшифрованное исходное сообщение, к которому применяется функция блокировки, согласно другому варианту осуществления настоящего раскрытия;

РИС. 5 – блок-схема операции, в которой передающий терминал расшифровывает зашифрованное сообщение согласно другому варианту осуществления настоящего раскрытия;

РИС.6 – блок-схема операции, в которой передающий терминал расшифровывает зашифрованное сообщение согласно другому варианту осуществления настоящего раскрытия;

РИС. 7 иллюстрирует пример блок-схемы операции, в которой терминал вводит и шифрует зашифрованное сообщение в приложении памятки согласно другому варианту осуществления настоящего раскрытия;

РИС. 8 иллюстрирует пример блок-схемы работы основного терминала, когда сообщение, зашифрованное с помощью приложения-памятки основного терминала, идентифицируется с помощью вспомогательного терминала согласно другому варианту осуществления настоящего раскрытия;

РИС.9 иллюстрирует пример блок-схемы операции, в которой вспомогательный терминал дешифрует зашифрованное сообщение, полученное от основного терминала, согласно другому варианту осуществления настоящего раскрытия;

РИС. 10 иллюстрирует пример схемы конфигурации всех устройств для передачи и приема зашифрованного сообщения между терминалами согласно другому варианту осуществления настоящего раскрытия;

РИС. 11 иллюстрирует пример блок-схемы операции, в которой терминал сохраняет ключ шифрования согласно другому варианту осуществления настоящего раскрытия;

РИС.12 иллюстрирует пример блок-схемы операции, в которой терминал выполняет шифрование, согласно другому варианту осуществления настоящего раскрытия; и

фиг. 13 иллюстрирует пример блок-схемы операции, в которой терминал выполняет дешифрование согласно другому варианту осуществления настоящего раскрытия.

ПОДРОБНОЕ ОПИСАНИЕВ дальнейшем принципы работы примерных вариантов осуществления настоящего раскрытия будут подробно описаны со ссылкой на сопроводительные чертежи.Одинаковые ссылочные номера обозначают одинаковые компоненты на чертежах, где это возможно, даже если компоненты показаны на разных чертежах. В последующем описании настоящего раскрытия подробное описание связанных известных функций или конфигураций будет опущено, чтобы не затруднять понимание предмета настоящего раскрытия. Термины, которые будут описаны ниже, являются терминами, определенными с учетом функций в настоящем раскрытии, и могут отличаться в зависимости от пользователей, намерений пользователей или обычаев.Следовательно, определения терминов должны быть сделаны на основе содержания всей спецификации.

Здесь и далее варианты осуществления настоящего раскрытия предлагают способ защиты для предотвращения утечки сообщения с сервера или промежуточного узла, включенного в путь сообщения, передаваемого и принимаемого между интеллектуальными устройствами. В дальнейшем интеллектуальное устройство согласно вариантам осуществления настоящего раскрытия может включать в себя устройства в форме терминала, планшета или носимого устройства, имеющего функцию мобильной связи.Носимое устройство может иметь форму, например, очков или часов. Более конкретно, варианты осуществления настоящего раскрытия предлагают интеллектуальное устройство, включающее в себя программное обеспечение защищенной клавиатуры, способное передавать зашифрованный текст в процессе записи и идентификации сообщения, сгенерированном во время процесса службы передачи сообщений. Кроме того, варианты осуществления настоящего раскрытия предлагают интеллектуальное устройство, которое, когда сообщение, полученное через службу передачи сообщений, представляет собой зашифрованный текст, вызывает приложение, которое может расшифровать зашифрованный текст.

РИС. 1 иллюстрирует пример схемы конфигурации всех устройств для передачи и приема зашифрованного сообщения между мобильными терминалами согласно варианту осуществления настоящего раскрытия.

Ссылаясь на фиг. 1, передающий терминал , 100, и приемный терминал , 120, соответствуют интеллектуальным устройствам, которые могут использовать службу передачи сообщений, предоставляемую через сервер сообщений 110 , или передавать и принимать сообщение через стороннее приложение для сообщений.Кроме того, ролями передающего терминала , 100, и приемного терминала , 120, можно поменять местами в соответствии с местоположениями источника и цели для передачи и приема соответствующего сообщения.

Во-первых, терминал передачи 100 может включать в себя приложение сообщений 102 , программное обеспечение клавиатуры (SW) 104 и системное программное обеспечение 106 . Элементы передающего терминала , 100, являются только примерами для удобства описания, а подробные элементы могут быть объединены в один блок или подразделены на другие субблоки.При передаче и приеме сообщений с помощью терминала приема 120 согласно варианту осуществления настоящего раскрытия программное обеспечение клавиатуры 104 поддерживает генерацию зашифрованного текста, чтобы предотвратить утечку соответствующего сообщения из некоторых узлов, включенных в передачу / приемный тракт. В конкретном примере, когда клавиатура SW 104 обнаруживает пользовательский ввод, такой как прикосновение или подобное, сделанное в окне ввода символов через UI ввода символов (пользовательский интерфейс), предоставляемый приложением сообщений, клавиатура SW 104 распознает прием ввода символа от пользователя.Затем клавиатура SW , 104 может предоставлять кнопку выбора для функции безопасности, способной давать команду на создание зашифрованного текста. Работа каждого элемента передающего терминала , 100, будет подробно описана со ссылкой на фиг. 2. В дальнейшем в вариантах осуществления настоящего раскрытия «прикосновение» может быть описано как ввод пользователя для удобства описания. Здесь прикосновение может включать в себя действие, такое как щелчок, перетаскивание, щелчки, сделанные заранее определенное количество раз, щелчки в течение заранее определенного промежутка времени и т.п.

РИС. 2 иллюстрирует пример блок-схемы операции, в которой передающий терминал передает зашифрованное сообщение согласно варианту осуществления настоящего раскрытия. Для удобства описания предполагается, что передающий терминал и сервер сообщений соответствуют передающему терминалу 100 и серверу сообщений 110 на фиг. 1.

Как показано на фиг. 2, например, предполагается, что пользователь 200 выполняет пользовательский ввод в окно ввода символов через пользовательский интерфейс ввода символов, предоставляемый приложением сообщений 102 терминала передачи 100 на этапе 210 a .Соответственно, когда приложение сообщений 102 терминала передачи 100 обнаруживает ввод пользователя, такой как прикосновение и т.п., ввод пользователя передается в системное программное обеспечение 106 терминала передачи 100 . Системный SW , 106, , обнаружив ввод пользователя, дает команду клавиатурному SW , 104, на выполнение клавиатурного SW, которое поддерживает функцию безопасности согласно варианту осуществления настоящего раскрытия на этапе 212 .

После этого, когда программное обеспечение клавиатуры, которое поддерживает функцию безопасности, выполняется в приложении сообщений 102 , терминал передачи 100 активирует кнопку для выбора функции безопасности, обеспечиваемой программным обеспечением клавиатуры, на экране дисплея.

РИС. 3A иллюстрирует пример, в котором приложение для обмена сообщениями , 102, выполняется на экране дисплея интеллектуального устройства.

Ссылаясь на фиг. 3A клавиатура 300 , предоставленная пользователем 200 , обеспечивает кнопку выбора 302 согласно варианту осуществления настоящего раскрытия.Кроме того, когда сенсорный ввод кнопки выбора пользователем 200 обнаруживается на этапе 214 , программное обеспечение клавиатуры 104 распознает, что была введена инструкция для генерации зашифрованного текста для передачи. Затем клавиатура SW 104 переключается в режим безопасности на этапе 216 . Между тем, согласно другому варианту осуществления настоящего раскрытия, предполагается, что базовые настройки приложения для обмена сообщениями , 102, или базовые настройки терминала передачи , 100, сконфигурированы как режим безопасности.В этом случае, когда обнаруживается прикосновение к окну ввода пользователем 200 , системное программное обеспечение 106 запускает программное обеспечение клавиатуры 104 . Соответственно, клавиатура SW , 104, может переключаться в режим безопасности, даже если пользовательский ввод кнопки выбора дополнительной функции безопасности пользователем , 200 не обнаружен. Когда основные настройки настроены как режим безопасности и обнаружен ввод пользователя в окно ввода пользователем 200 , клавиатура SW 104 может вставить параметр для отображения режима безопасности в сообщение, передаваемое в приложение сообщений. 102 или системное ПО 106 .Здесь предполагается, что сообщение, которое должно быть передано, вводится пользователем 200 через окно пользовательского ввода (соответствующее ссылочной позиции 306 на фиг. 3A) в состоянии, когда SW 104 клавиатуры переключился на режим безопасности на шаге 218 . В этом случае, когда сообщение, введенное пользователем 200 , обнаруживается через окно ввода пользователя, клавиатура SW 104 временно сохраняет сообщение ввода на этапе 220 .

РИС. 3B иллюстрирует пример экрана дисплея, когда пользователь вводит сообщение в окно ввода программного обеспечения клавиатуры, работающего в режиме безопасности, согласно варианту осуществления настоящего раскрытия.

Ссылаясь на фиг. 3B, например, проиллюстрирован случай, когда пользователь 200 вводит сообщение «hellow» в окно ввода пользователя 306 . В это время на клавиатуре SW , 104, отображается сообщение, которое в настоящее время вводится только через окно ввода пользователя 306 , и временно сохраняется соответствующее сообщение.После этого, на этапе 222 , клавиатура SW 104 обнаруживает пользовательский ввод пользователя 200 , такой как прикосновение к кнопке завершения записи 308 , предоставленной через клавиатуру 300 на этапе 222 , как показано на фиг. 3B. Затем SW 104 клавиатуры, обнаружив ввод пользователя, зашифровывает текст, то есть ввод «привет» пользователем 200 через шаги с 224 по 230 . Более конкретно, клавиатура SW 104 случайным образом генерирует ключ шифрования на этапе 224 и шифрует сгенерированный ключ шифрования с уже известным открытым ключом передающего терминала 100 для генерации первого ключа шифрования на этапе 226 .Кроме того, клавиатура SW , 104, шифрует ключ шифрования с помощью уже известного открытого ключа приемного терминала 120 для генерации второго ключа шифрования на этапе 228 . Клавиатура SW 104 шифрует сообщение, то есть «hellow», с помощью сгенерированного ключа шифрования на этапе 230 . SW клавиатуры генерирует зашифрованный текст в виде строки символов, включая сообщение, зашифрованное с помощью первого ключа шифрования, второго ключа шифрования и случайно сгенерированного ключа шифрования на этапе 232 .Например, символьная строка может включать символьную строку типа адреса URL (унифицированный указатель ресурса) (например, «http: //» или «https: //») и строку символьного типа. Кроме того, строка символов может включать в себя заранее определенный конкретный шаблон для дополнительной информации, отображаемой в дешифровальный SW. Конкретный шаблон может включать, например, «http: //secure.sec». В результате зашифрованный текст может включать в себя первый ключ шифрования, сгенерированный путем шифрования ключа шифрования с открытым ключом передающего терминала 100 , и второй ключ шифрования, сгенерированный путем шифрования ключа шифрования с открытым ключом приемного терминала . 120 .Соответственно, программное обеспечение клавиатуры SW 104 может отображать зашифрованный текст как «http: //secure.sec/info? Enc_key_by_sender_key = Hxbaabxxe & enc_key_by_receiver_key = Gxaabbccef & enc_text_by_key = Abcdeghkbabcadfassfudgasdfqgs». Здесь «enc_key_by_sender_key = Hxbaabxxe & enc» обозначает первый ключ шифрования, «enc_key_by_receiver_key = Gxaabbccef» обозначает второй ключ шифрования, а «enc_text_by_key = Abcdeghkbabcadfassfgwegasgsdgfagfaaqweuivd сгенерировано случайным ключом» указывает на сгенерированное сообщение encryption.Кроме того, дополнительная информация может включать в себя информацию о ключе шифрования (= сеансовом ключе) для зашифрованного текста. Клавиатура SW , 104 может генерировать сеансовый ключ случайным образом всякий раз, когда выполняется шифрование. На этапе 234 клавиатура SW 104 копирует сгенерированный зашифрованный текст в приложение сообщений 102 . Затем на этапе 236 клавиатура SW 104 удаляет временно сохраненное сообщение.

После этого, на этапе 238 , приложение сообщений 102 обнаруживает ввод пользователя, такой как прикосновение пользователя 200 для выбора кнопки передачи на клавиатуре, предоставленной приложением сообщений 102 .

РИС. 3C иллюстрирует пример, в котором зашифрованный текст отображается на экране дисплея передающего терминала согласно варианту осуществления настоящего раскрытия.

Ссылаясь на фиг. 3C, приложение сообщений 102 обнаруживает ввод пользователем кнопки передачи 304 , предоставленной пользователем 200 через клавиатуру 300 . Затем текст 310 , зашифрованный с помощью шагов с 224 по 232 , описанных выше, отображается на экране дисплея.Кроме того, приложение сообщений 102 терминала передачи 100 , обнаружив ввод пользователя, например, нажатие кнопки передачи, передает зашифрованный текст в приложение сообщений 122 терминала приема через сервер сообщений 110 с шагом 240 a от до 240 b . Затем, аналогично экрану дисплея по фиг. 3 c , на экране приемного терминала также отображается зашифрованный текст.

Сервер сообщений , 110, служит для приема зашифрованного текста от передающего терминала 100 и для передачи принятого текста на приемный терминал 120 согласно варианту осуществления настоящего раскрытия.

Приемный терминал 120 включает, например, приложение сообщений 122 , программное обеспечение дешифрования 124 и системное программное обеспечение 126 . Элементы приемного терминала , 120, являются только примерами для удобства описания, а подробные элементы могут быть объединены в один блок или подразделены на другие субблоки.

РИС. 4A иллюстрирует пример блок-схемы операции, в которой приемный терминал дешифрует зашифрованное сообщение согласно варианту осуществления настоящего раскрытия. Для удобства описания предполагается, что приемный терминал и сервер сообщений соответствуют приемному терминалу , 120, и серверу сообщений , 110, по фиг. 1.

Как показано на фиг. 4A предполагается, что зашифрованный текст, переданный терминалом передачи 100 , был принят приложением сообщений 122 терминала приема 120 через приложение сообщений 102 терминала передачи 100 и сервер сообщений 110 с шагом 240 a от до 240 b на фиг.2А. Благодаря работе передающего устройства, описанного выше, зашифрованный текст соответствует тексту, который был зашифрован в соответствии с функцией безопасности, выбранной, когда пользователь запускает приложение сообщений терминала передачи согласно варианту осуществления настоящего раскрытия, и зашифрованный текст может быть выраженным в адресе типа URL, включая дополнительную информацию и конкретный шаблон, описанные выше.

Предполагается, что приемный терминал 120 обнаруживает ввод пользователя пользователя 400 , такой как прикосновение к отображаемому зашифрованному тексту в состоянии, когда приложение сообщения 122 выполняется на экране дисплея приема терминал 120 в шаге 410 .Затем приложение для обмена сообщениями , 122, , обнаружив касание, передает запрос на вызов веб-браузера, соответствующего зашифрованному тексту, в системное программное обеспечение 126 на этапе 412 . В это время запрос вызова включает зашифрованный текст.

Системное программное обеспечение 126 , принявшее запрос вызова, определяет, имеет ли зашифрованный текст, включенный в запрос вызова, конкретный шаблон на этапе 414 . Например, конкретный шаблон может быть включен в тип URL-адреса, такой как «http: //», «https: //» и т.п., и может включать дополнительный конкретный шаблон, например «http: // безопасный.sec », сопоставленный с программным обеспечением дешифрования. Системное ПО , 126 согласно варианту осуществления настоящего раскрытия заранее сохраняет программное обеспечение дешифрования для дешифрования зашифрованного текста согласно каждому конкретному шаблону. Когда дополнительный конкретный шаблон существует на основе результата идентификации, системный SW 126 дает команду выполнить дешифрование SW 124 , сохраненное заранее на этапе 416 . Конкретный шаблон соответствует обычному URL-адресу, указывающему на соединение с определенным веб-браузером.Соответственно, когда дополнительный конкретный шаблон не включен на основании результата идентификации, системное ПО , 126 запускает веб-браузер, соответствующий URL-адресу.

На этапе , 418, , программное обеспечение дешифрования 124 , приняв команду, идентифицирует объект шифрования «зашифрованного текста», который должен быть дешифрован. В это время зашифрованный текст включает в себя первый ключ шифрования, сгенерированный путем шифрования случайно сгенерированного ключа шифрования с открытым ключом передающего терминала 100 , и второй ключ шифрования, сгенерированный путем шифрования случайно сгенерированного ключа шифрования с открытым ключом приемный терминал 120 , как описано выше.Ниже описан процесс идентификации объекта шифрования. В частности, дешифровальный SW , 124, дешифрует каждый из первого ключа шифрования и второго ключа шифрования, используя закрытый ключ приемного терминала 120 , сохраненный заранее. Кроме того, в качестве объекта шифрования определяется терминал, имеющий успешно дешифрованный ключ шифрования. Например, предполагается, что второй ключ шифрования был успешно дешифрован, и, таким образом, приемный терминал 120 идентифицируется как объект шифрования.Затем дешифровальный SW , 124, дешифрует зашифрованное сообщение в зашифрованном тексте с использованием случайно сгенерированного ключа шифрования, полученного посредством дешифрования второго ключа шифрования на этапе 420 . Кроме того, дешифровальный SW , 124, обеспечивает отображение расшифрованного исходного сообщения на экране дисплея приемного терминала , 120, на этапе , 422, . В это время, согласно варианту осуществления, расшифрованное исходное сообщение может отображаться на экране, на котором выполняется приложение сообщений , 122, , или отображаться через отдельное частичное окно, такое как всплывающее окно или подобное, на экране дисплея приемный терминал 120 .Кроме того, согласно другому варианту осуществления может быть добавлена функция блокировки, так что расшифрованное исходное сообщение может быть идентифицировано только ограниченными пользователями.

РИС. 4B иллюстрирует вариант осуществления экрана дисплея, к которому применяется функция блокировки для идентификации расшифрованного исходного сообщения, согласно другому варианту осуществления настоящего раскрытия.