Расшифровка вк6ом: ОМ – сплавы твердые спеченные: применение, химический состав, ГОСТ, свойства

alexxlab | 08.03.2023 | 0 | Разное

Мелкозернистые твердые сплавы — Инструментальные материалы

Главная » Материалы и свойства » Инструментальные материалы

Автор Admin На чтение 2 мин. Опубликовано

В последние годы разработаны новые марки твердых сплавов: Мелкозернистые – ВК3М, ВК6М, ВК10М, ВК15М и особомелкозернистые – ВК6ОМ, ВК10ОМ, ВК15ОМ. Они предназначены в основном для чистовой, получистовой и черновой обработки нержавеющих и жаропрочных сталей и сплавов как при непрерывном резании, так и при прерывистом. В отличие от известных марок твердых сплавов группы ВК, обладающих средней зернистостью основной фракции карбида вольфрама, новые сплавы имеют плотную мелкозернистую и особомелкозернистую структуру, поэтому им присвоены индексы соответственно „М” и „ОМ”. В табл. 14 приведены некоторые физико-механические свойства этих сплавов.

Применение мелкозернистых сплавов ВК1ОМ и ВК15М позволяет получить более острую режущую кромку по сравнению со среднезернистым сплавом ВК8.

Химический состав особомелкозернистых сплавов приведен в табл. 15.

Сплав ВК6ОМ обладает хорошей стойкостью при тонком точении и расточке некоторых марок жаропрочных и нержавеющих сталей и сплавов, чугунов высокой твердости (в том числе ковких), закаленных сталей и алюминиевых сплавов. Особенно эффективен он при обработке вольфрама и молибдена, а также при развертывании и шабрении стальных и чугунных деталей.

| Марка сплава | Предел прочности при изгибе ?из, 108 Па | Плотность, г/см3 | Твердость HRA | Коэрцитивная сила, Э |

ВК3М | 100..120 | 15,0… 15,3 | 91…93 | 271 |

ВК6М | 140… 150 | 14,8…15,1 | 88…91 | 230 |

ВК10М | 160… 180 | 14,4… 14,8 | 87…90 | 220 |

ВК15М | 180… 200 | 14,1… 14,3 | 86… 89 | 210 |

ВК6ОМ | 120… 135 | 14,0… 15,0 | 90… 92 | 330 |

ВК10ОМ | 140… 160 | 14,3… 14,5 | 89… 91 | 260 |

ВК15ОМ | 150… 170 | 13,8… 14,0 | 88… 89 | 240 |

Таблица 15

| Химические элементы и карбиды, % | ВК6ОМ | ВК10ОМ | ВК10ОМ |

| Углерод общий | 5,70 | 5,40 | –5,10 |

| Углерод свободный | 0,25 | 0,25 | 0,25 |

| Железо | 0,30 | 0,50 | 0,50 |

| Кислород | 0,60 | 0,80 | 1,00 |

| WC | 91,80 | 87,80 | 82,80 |

| ТаС | 2,00 | 2,00 | 2,00 |

| VC | 0,10 | 0,10 | 0,10 |

| Со | 6,00 | 10,00 | 15,00 |

Сплав ВК10ОМ предназначен для черновой и получерновой обработки, а сплав ВК15ОМ – для особо тяжелых случаев обработки некоторых нержавеющих сталей, титановых и никелевых сплавов, а также сплавов вольфрама и молибдена.

Сплав ВК1ОМ по сравнению с ВК15ОМ имеет более крупнозернистую структуру. Его применяют главным образом для изготовления мелкоразмерного монолитного твердосплавного инструмента: сверл, разверток, зенкеров, концевых дисковых и червячных фрез и др.

Инструмент из сплава ВК10ОМ при обработке легированных сталей и некоторых марок труднообрабатываемых материалов имеет стойкость в 10… 15 раз выше по сравнению с аналогичным инструментом уз быстрорежущей стали.

Ушаков М.В. Резание материалов, станки и инструмент. Конспект лекций для студентов очной формы обуче / лекции / 2i100

Лекция 2

Цель лекции: продолжение изучения инструментальных, материалов, их свойств и области применения.

План лекции:

1. Твёрдые сплавы.

2. Режущая керамика.

3. Алмазы и нитрид бора как инструментальные материалы.

4. Основные пути в

развитии современных инструментальных

материалов и направления экономии

дефицитных легирующих элементов.

Твёрдые сплавы /металлокерамика/.

Твёрдые сплавы для режущего инструмента изготавливаются в виде пластин различной формы и размеров, получаемых методом порошковой металлургии. К корпусу инструмента пластины крепят с помощью пайки или различными механическими устройствами.

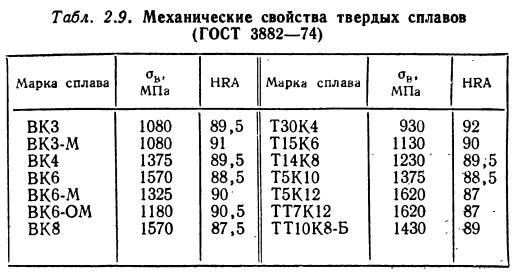

Наша промышленность выпускает три группы твёрдых сплавов на основе вольфрама:

1. однокарбидные, сплавы типа ВК /содержат Сo, WC/ – ВК2, ВКЗ, ВКЗМ, ВК4, ВK6, ВК6М, BK60M,ВК8, BK1О, ВК1ОМ, ВК10ОМ, ВК10ХОМ;

2. двухкарбидные, сплавы типа ТК /содержат Со, WC, TiC / -ТЗОК4, TI5K6, TI4K8, T5K10;

3. трёхкарбидные, сплавы типа ТТК /содержат Сo, WС, TiС, TaC/ – ТТ7К12, ТТ8К6, ТТ10К8Б и др.

Кобальт в твёрдом сплаве играет роль связки, а карбиды -роль режущего твёрдого каркаса. Кобальт придаёт сплаву прочность, а карбиды – твёрдость и износостойкость.

В таблице приведены

некоторые физико-механические свойства

наиболее распространенных марок твёрдых

сплавов, указана группа применяемости

по

ISO

/международная организация по

стандартизации/ – К, Р, М и приведён

аналог сплавав, которые выпускаются

на Московском опытном заводе комбината

т2:срдых сплавов.

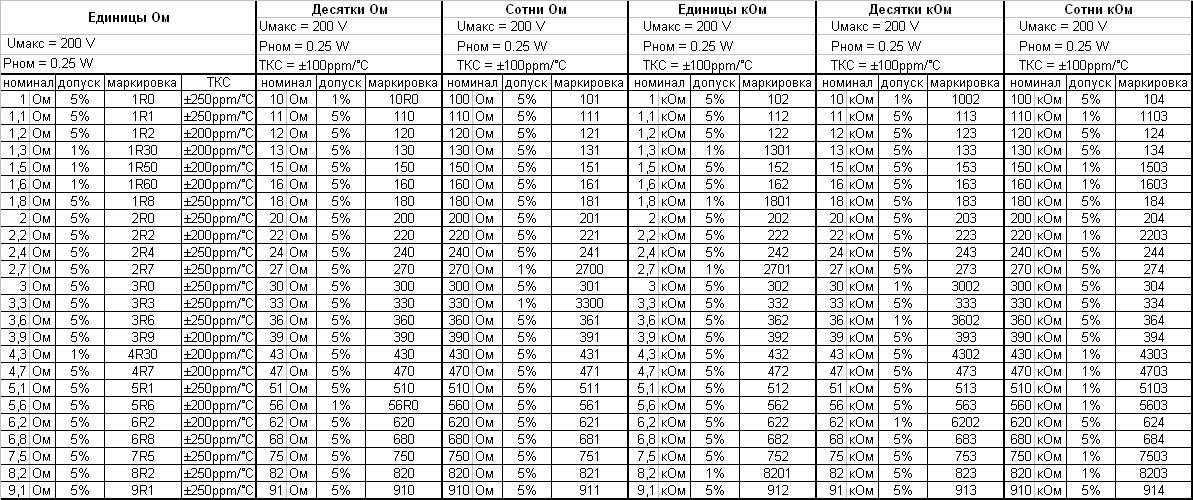

Мар | ка | u | -В | |||

ГОСТ | ТУ48-19- -307-80 | Группа по ISO | HRC | МПа | МПа | кр К |

ВК2 ВК6 ВК8 Т30К4 Т15К6 T5KIO TT7KI2 ТТ8К6 TTIOK8Б Р18 PI8 | MC30I МС321 МС241 MC10I МС111 MCI3I MCI46 МC3I2 MC22I | K0I К20 К40 P01 P10 Р30 М40 К10 М20 | 90 88 87,5 92 90 88,5 88,5 88,5 88,5 83 | 1200 1500 1700 950 1200 1500 1500 1500 1500 3000 | 4100 4600 4800 3500 — — 4000 3500 — — 4000 4100 | 1070— —1120 1120— —1170 1020 870 |

Расшифровка

состава сплава: Т15К6 – 15% карбида титана,

6% кобальта, остальное / 79%/ – карбид

вольфрама.

Из таблицу следует:

1. С увеличением процентного содержания кобальта твердость уменьшается, а прочность увеличивается.

2. Твёрдые сплавы хрупкие, но хорошо работают на сжатие.

3. Двухкарбидные сплавы имеют более высокую критическую температуру, но менее прочны.

4. Трехкарбидные сплавы по своим фиэико – механическим свойствам занимают промежуточное положение между быстрорежущей сталью и одно – двухкарбидными твёрдыми сплавами.

Для резания труднообрабатываемых материалов выпускаются в ограниченном количестве мелкозернистые /ВК6М/ и особо мелкозернистые /ВК6ОМ/ сплавы. Измельчение зерна /менее I мкм/ приводит к повышению твердости и износостойкости, но одновременно уменьшается прочность.

Стремление экономить дефицитный вольфрам привело к созданию безвольфрамовых /титановых/ твёрдых сплавов. Сейчас их выпускают двух типов:

1. На

основе карбида титана с никель-молибденовой

связкой – ТН-20 / 79%

TiC,

16% Ni,

5% Mo/;

На

основе карбида титана с никель-молибденовой

связкой – ТН-20 / 79%

TiC,

16% Ni,

5% Mo/;

2. На основе карбонитрида титана с никель – молибденовой связкой – KHT-I6 / 74%TiCN,19.5%Ni, 6.5% Mo/. Сплав KHT-I6 более прочный, но менее тепло- и износостойкий, чем сплав ТН-20. Свойства твёрдых сплавов определяют их применяемость. При обработке материалов, дающих стружку надлома – чугунов, бронз, пластмасс и т.п, когда площадка контакта по передней поверхности ln мала, напряжения сжатия на ней большие, но температура в зоне резания невелика, применяют сплавы группы ВК /по ISO -К/. При обработке материалов, дающих сливную стружку используют сплавы группы ТК /Р/. Их не применяют в тех случаях, когда:

1. обрабатывается высокопрочная сталь,

2. мала жесткость технологической системы и возникают вибрации,

3. резание прерывистое, с вибрациями – используют ВК..

Сплавы группы ТТК /W

применяют в особо тяжелых условиях

обработки, при больших глубинах резания

больших подачах, резании с ударами,

работе по литейной или штамповочной

корке.

Внутри группы марку сплава выбирают по следующему принципу:

чем тяжелее условия работы, тем больше должно быть в твёрдом сплаве кобальта. Чистовую обработку в спокойных условиях ведут сплавами ВК2, Т30К4, а черновую – ВК8, T5K10.

Твердые сплавы – дорогой инструментальной материал, но его применение позволяет повысить скорость резания до 2…3 м/сек.

Режущая керамика /минералокерамка/.

В настоящее вpeмя

режущая керамика выпускается в виде

многогранных неперетачиваемых

пластин трёхгранной, четырёхгранной,

ромбической и круглой формы, получаемых

методом порошковой металлургии.

Различают два вида керамики: окисную и

окисно-карбидную. Окисная керамка

состоит из окиси алюминия Al2O3 /99.2%/

и окиси магния /0.8%/.

Её основные марки -ЦМ332, ВОК60. Керамика

имеет белый цвет. В окисно-карбидной

керамике помимо окиси алюминия есть

значительные добавки карбидов. Марки

этой керамики: В3 /25%

TiC, Мо2С,

WС,

остальное – окись алюминия/, ВОК60 /20%

TiC, остальное

–

Al2O3/

ВОК63

/20%

TiC, 1% Со и

Ni,

остальное –

Al2O3/.

Керамика имеет черный цвет. Свойства

окисной керамики:

НRA92,

u=450…500 МПa,

окисно-карбидной: НRА93…94,

u=600…750

МПа. У обоих

типов кр =1470… 1520°К.

Марки

этой керамики: В3 /25%

TiC, Мо2С,

WС,

остальное – окись алюминия/, ВОК60 /20%

TiC, остальное

–

Al2O3/

ВОК63

/20%

TiC, 1% Со и

Ni,

остальное –

Al2O3/.

Керамика имеет черный цвет. Свойства

окисной керамики:

НRA92,

u=450…500 МПa,

окисно-карбидной: НRА93…94,

u=600…750

МПа. У обоих

типов кр =1470… 1520°К.

Окисная керамика используется при чистовой и получистовой обработке сталей /НRС до 35/, ковких и серых чугунов /НВ до 200/; окисно-карбидная – при чистовой и получистовой обработке закалённых сталей /HRС45…65/, отбелённых и прочных чугунов. Пластинками из режущей керамики оснащают резцы, торцовые фрезы. Скорость резания 4…5м/сек.

Алмазы

Для изготовления

инструментов используются как

естественные, так и искусственные

/синтетические/ алмазы весом от 0,3 до

0,75 карата /1карат=0,2г/. Использование

алмазов в качестве инструментальных

материалов объясняется их исключительно

высокой твёрдостью, износостойкостью,

теплопроводностью, острыми режущими

кромками. Синтетические алмазы выпускаются

в виде крупных поликристаллов

/размером 3…5мм/ основных марок: АСБ –

алмаз синтетический баллас

/название

– по аналогии с естественными алмазами/;

АСПК – карбонадо. Недостатки алмазов,

как инструментальных материалов:

Синтетические алмазы выпускаются

в виде крупных поликристаллов

/размером 3…5мм/ основных марок: АСБ –

алмаз синтетический баллас

/название

– по аналогии с естественными алмазами/;

АСПК – карбонадо. Недостатки алмазов,

как инструментальных материалов:

1. Низкая механическая прочность u=300.. .500 МПа.

2. Низкая теплостойкость кр= 970… 1020°К. При этой температуре на воздухе происходит графитизация алмаза. При нагревании его с железом происходит интенсивное растворение алмаза в железе.

3. Алмаз дорогой инструментальный материал.

Для обработки черных металлов алмазы не применяют. Используют при чистовой обработке цветных металлов, титановых сплавов, прочных пластмасс, стекла, керамики. Алмазами оснащают проходные и расточные резцы, торцовые фрезы, специальные сверла. Большое количество алмазов идет на изготовление шлифовальных кругов.

Нитрид бора (КНБ).

Нитрид бора – это

синтетический инструментальный’ материал

того же назначения, что и алмазы.

Технология его изготовления сходна с

технологией изготовления алмазов. Для

лезвийного инструмента

наша

промышленность выпускает поликристаллы

размером 4…8 мм под торговой маркой

“композит”: композит 01 /ЭЛЬБОР-Р/,

композит 02 /белбор/, композит 05 /05И/,

композит 10 /гексанит-Р/. Чей больше номер

композита, тем материал более прочный,

но менее твёрдый. По твёрдости нитрид

бора мало уступает алмазу, но

превосходит его по теплостойкости и

прочности: кр=

1470…15700 К, u=400…600/1000/

МПа.

Инертность нитрида бора к железу

позволяет применять его при обработке

сталей и чугунов. Композиты 01, 02 применяют

при чистовом

точении

сталей

/HRC 50…70/,

чугунов, твердых сплавов. Композит 10 –

при обработке сталей /

HRC 45…60/

с ударной нагрузкой, чугунов, твёрдых

сплавов группы ВК. Лезвийный инструмент

из композита на некоторых операциях

успешно заменяет шлифование. В этом

случае техпроцесс строится по схеме:

точная заготовка – термообработка –

полная обработка лезвийным инструментом

из композита. Композитами оснащают

токарные резцы / проходные, расточные,

подрезные/, торцовые фрезы. Большая

часть нитрида бора идет на изготовление

шлифовальных кругов.

В этом

случае техпроцесс строится по схеме:

точная заготовка – термообработка –

полная обработка лезвийным инструментом

из композита. Композитами оснащают

токарные резцы / проходные, расточные,

подрезные/, торцовые фрезы. Большая

часть нитрида бора идет на изготовление

шлифовальных кругов.

Основные тенденции в развитии современных

инструментальных материалов.

1.Экономия дефицитных материалов, в частности вольфрама. Пути в этом направлении: а) широкое внедрение титановых сплавов, режущей керамики,

б) использование инструмента с износостойкими покрытиями. Покрытия

могут быть из карбида титана

/TiC/,

нитрида титана /TiN/,

окиси алюминия /Al2O3/,

одно – и многослойные. Для нанесения

покрытий используют газофазное осаждение

/ГФ/, метод конденсации с ионной

бомбардировкой в вакууме /КИБ/. Метод

ГФ используют для твердосплавного

инструмента /ВК8, Т5К10, ТТ7К12/. Осаждение

производят в специальных печах при

температуре 14700К. Метод КИБ осуществляется на установках

«Булат-3М», «Пуск-77» потоком плазмы из

TiC,

TiN

и т.д. при температуре 8700К.

Этот метод используют для покрытия

быстрорежущего инструмента. Применение

покрытий позволяет значительно повысить

стойкость инструмента.

Метод КИБ осуществляется на установках

«Булат-3М», «Пуск-77» потоком плазмы из

TiC,

TiN

и т.д. при температуре 8700К.

Этот метод используют для покрытия

быстрорежущего инструмента. Применение

покрытий позволяет значительно повысить

стойкость инструмента.

Оснащение инструмента многогранными неперетачиваемыми пластинами и отказ от напайных пластин из твердого сплава.

Сокращение числа марок инструментальных материалов, их унификация, создание нескольких марок, позволяющих удовлетворить все потребные условия обработки.

Литература: В.И.Третьяков. Основы металловедения и технологии производства спеченных твердых сплавов. М.: «Металлургия», 1976.

Шифрование и дешифрование данных в разных регионах на AWS

Преобразование зашифрованных данных в RDS из KMS CMK в KMS MRK

С учетом приоритета безопасности при разработке приложений важно, чтобы определенная пользовательская информация шифровалась в базах данных . Если сервис AWS KMS использовался для этой задачи в июне 2021 года или ранее, то, скорее всего, использовался симметричный CMK. ЦМК являются региональными. В случае аварийного восстановления зашифрованные значения не могут быть расшифрованы CMK в другом регионе. Это напрямую влияет на целевое время восстановления (RTO). В этом блоге объясняется, как перешифровать поля с помощью нового MRK, если это необходимо.

Если сервис AWS KMS использовался для этой задачи в июне 2021 года или ранее, то, скорее всего, использовался симметричный CMK. ЦМК являются региональными. В случае аварийного восстановления зашифрованные значения не могут быть расшифрованы CMK в другом регионе. Это напрямую влияет на целевое время восстановления (RTO). В этом блоге объясняется, как перешифровать поля с помощью нового MRK, если это необходимо.

Терминология:

- CMK — ключ, управляемый клиентом — управляемый клиентом симметричный ключ KMS, которым не управляет AWS. Это повышает безопасность пользователя, позволяя организации управлять симметричными ключами, в отличие от AWS. Эти ключи являются региональными. Это означает, что они могут использоваться только тем регионом, в котором они были созданы, и базовыми зонами.

- MRK — ключи AWS KMS в разных регионах AWS, которые можно использовать взаимозаменяемо, как если бы у вас был один и тот же ключ в разных регионах. Каждый набор связанных мультирегиональных ключей имеет одинаковый материал ключа и идентификатор ключа, поэтому вы можете шифровать данные в одном регионе AWS и расшифровывать их в другом регионе AWS без повторного шифрования или межрегионального вызова AWS KMS.

- AWS Encryption SDK — AWS Encryption SDK — это библиотека шифрования на стороне клиента, разработанная для того, чтобы каждый мог легко шифровать и расшифровывать данные с использованием отраслевых стандартов и лучших практик. Это позволяет вам сосредоточиться на основных функциях вашего приложения, а не на том, как лучше всего шифровать и расшифровывать ваши данные. AWS Encryption SDK предоставляется бесплатно по лицензии Apache 2.0.

- Библиотека AWS Boto3 для Python. Вы используете AWS SDK для Python (Boto3) для создания, настройки и управления сервисами AWS, такими как Amazon Elastic Compute Cloud (Amazon EC2) и Amazon Simple Storage Service (Amazon S3). SDK предоставляет объектно-ориентированный API, а также низкоуровневый доступ к сервисам AWS.

- Encryption Context — пара «ключ-значение» дополнительных данных, которые вы хотите связать с информацией, защищенной AWS KMS. Затем это включается в дополнительные аутентифицированные данные (AAD) аутентифицированного шифрования в зашифрованных AWS KMS зашифрованных текстах.

Если вы отправляете значение контекста шифрования в операции шифрования, вы должны передать его в соответствующей операции расшифровки.

Если вы отправляете значение контекста шифрования в операции шифрования, вы должны передать его в соответствующей операции расшифровки.

Используемые технические инструменты:

- Язык программирования: Питон3

- Тип RDS: Не имеет значения, в этом примере используется Aurora Serverless и PostgreSQL Python3

- AWS SDK (boto3) для Python Python3

- Дополнительно: Encryption SDK для Python — не будет рассматриваться, но заслуживает упоминания. Python3

- Библиотека Psycopg2 для postgres

- Менеджер секретов для аутентификации

В некоторых случаях при разработке приложений потребность в безопасности и шифровании считается неизбежной, если не первоначальным требованием. Непреднамеренный обмен информацией о клиентах — худший кошмар любого технического директора. Передовые методы обеспечения безопасности должны быть в центре внимания любой компании, которая ценит конфиденциальность своих клиентов и хочет оставаться на хорошем счету у своей пользовательской базы. Мало что может убить приложение быстрее, чем нарушение безопасности. Я вбил домой точку? Я предполагаю, что вы киваете головой в знак согласия. Хороший. Короче взлом-плохо, шифрование-хорошо.

Мало что может убить приложение быстрее, чем нарушение безопасности. Я вбил домой точку? Я предполагаю, что вы киваете головой в знак согласия. Хороший. Короче взлом-плохо, шифрование-хорошо.

Все мы знаем множество способов шифрования данных. У Mozilla есть SOP, есть PGP, SSH, асимметричное шифрование и многие другие решения. Это приводит нас к решению AWS для шифрования. Войдите в службу управления ключами AWS или сокращенно KMS. KMS позволяет вам (блестящему инженеру, заботящемуся о безопасности) создавать асимметричные или симметричные ключи, или, если вы хотите, чтобы AWS управляла ключами, у них также есть решение. Вот особенности KMS:

| Тип ключа KMS | Можно просматривать метаданные ключа KMS | Может управлять ключом KMS | Используется только для моей учетной записи AWS | Автоматическое вращение |

|---|---|---|---|---|

| Ключ, управляемый клиентом | Да | Да | Да | Дополнительно. Каждые 365 дней (1 год). Каждые 365 дней (1 год). |

| Управляемый ключ AWS | Да | Да | Да | Обязательно. Каждые 1095 дней (3 года). |

| Собственный ключ AWS | № | № | № | Варьируется |

Круто, правда? Вот несколько причин, по которым мне нравится KMS и почему это довольно крутое решение:

- Пользователь IAM или моя роль должны иметь разрешение на выполнение операций расшифровки и шифрования, добавляя приятный уровень повышенной безопасности, следуя ААА-мышление о безопасности.

- Ключевое вращение — да, теперь вы можете правильно управлять вращением.

- Повышение уровня безопасности за счет контекста шифрования.

Мы используем KMS для шифрования строк и объектов, которые мы хотим защитить. Давайте перейдем к тому, почему этот пост в блоге существует и что я объясняю.

До 16 июня 2021 г. ключи, управляемые клиентом, принадлежали одному региону. Это означает, что ключи можно использовать только для операций шифрования и дешифрования в том регионе, в котором они были созданы. Это вызвало некоторые проблемы. Первый сценарий DR. Что делать, если ваш основной регион вышел из строя? Ну, я предполагаю, что вы переключитесь на среду аварийного восстановления. Если вам нужно, чтобы расшифровка и шифрование по-прежнему выполнялись в вашем RDS, у вас может возникнуть проблема. Поскольку ключи региональные, они не будут работать в регионе DR. Это, очевидно, вредит RTO и может вызвать проблемы с правильным выполнением операций вашим приложением.

Это означает, что ключи можно использовать только для операций шифрования и дешифрования в том регионе, в котором они были созданы. Это вызвало некоторые проблемы. Первый сценарий DR. Что делать, если ваш основной регион вышел из строя? Ну, я предполагаю, что вы переключитесь на среду аварийного восстановления. Если вам нужно, чтобы расшифровка и шифрование по-прежнему выполнялись в вашем RDS, у вас может возникнуть проблема. Поскольку ключи региональные, они не будут работать в регионе DR. Это, очевидно, вредит RTO и может вызвать проблемы с правильным выполнением операций вашим приложением.

Так какое решение? Ну, 16 июня 2021 года AWS выпустила ключи для нескольких регионов, чтобы разрешить использование ключей; как вы уже догадались: несколько регионов. Это здорово и дает гораздо больше возможностей для реализации надежных стратегий аварийного восстановления, балансировки нагрузки, геолокационной маршрутизации и т. д. Великолепно. Но если вы похожи на многих других, вы, вероятно, уже использовали свой региональный CMK в некотором качестве в серверной части вашего приложения. Вот где Foghorn может помочь. Если вы зашифровали определенные столбцы данных в своих базах данных, позвольте мне объяснить, как вы можете повторно зашифровать их с помощью нового MRK.

Вот где Foghorn может помочь. Если вы зашифровали определенные столбцы данных в своих базах данных, позвольте мне объяснить, как вы можете повторно зашифровать их с помощью нового MRK.

Я написал инструмент на Python, который подключается к моему экземпляру RDS и выполняет запрос. В зависимости от вашей схемы и того, как вы структурируете свои данные, вам может потребоваться выполнить некоторые операции соединения или запросить несколько баз данных и таблиц. Как вы это сделаете, решать вам, мне было бы невозможно охватить все случаи организации данных. Тем не менее, как только вы разберетесь с этой частью, остальное может быть довольно простым. Давайте займемся этим:

Шаг 1: Создание MRK, который вы будете использовать

Первым шагом является создание нового MRK, в который необходимо повторно зашифровать значения кортежа. Итак, давайте начнем этот процесс. Вам понадобится действие kms createKey, разрешенное вашему пользователю IAM. Таким образом, в консоли управления вы можете создать ключ в службе управления ключами:

После создания ключа вы можете провести для него ARN и перейти к следующему шагу.

Шаг 2. Создание роли службы или учетной записи IAM для выполнения этих операций

Предисловие. Обязательно ознакомьтесь с рекомендациями по политикам IAM с помощью KMS. Там есть масса отличных материалов о том, как лучше всего построить эту политику. Я собираюсь выборочно опубликовать некоторые из моих личных фаворитов. Во-первых, вы должны ограничить ресурсы ARN CMK, который вы использовали ранее, и новый ключ:

"Ресурс": ["arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890ab", "arn:aws:kms:us-west-2:111122223333:key/0987dcba-09fe-87dc-65ba-ab0987654321"]

Лучше избегать подстановочных знаков, поэтому мы можем начать с kms:DescribeKey и kms:Encrypt , kms:Decrypt и kms:ReEncrypt . Вам также понадобится kms:List27s .900Keys .

Во-вторых, вам потребуются соответствующие операции с БД для ваших экземпляров RDS. Чтение, запись, вставка, соединение и так далее. Не забудьте включить и их. Поскольку вы будете выполнять некоторые операции с БД как часть этого.

Чтение, запись, вставка, соединение и так далее. Не забудьте включить и их. Поскольку вы будете выполнять некоторые операции с БД как часть этого.

Шаг 3: Методы

Во-первых, мы можем сделать наши назначения переменных:

secret_name = ИМЯ СЕКРЕТА

secret_arn = МЕНЕДЖЕР СЕКРЕТОВ ARN, СОДЕРЖАЩИЙ ПАРОЛЬ

db_name = ИМЯ_БД

регион = РЕГИОН

сеанс = boto3.client('км')

db_cluster_arn = КЛАСТЕР БД ARN

key_arn = СТАРЫЙ CMK ARN

key_id = СТАРЫЙ ИДЕНТИФИКАТОР КЛЮЧА CMK

mrk_key_arn = НОВЫЙ МРК АРН

mrk_key_id = НОВЫЙ MRK ID Заполните их с вашими конкретными критериями. Я использовал Secrets Manager для аутентификации Postgres и вызвал Secrets Manager, чтобы передать учетные данные методу psycopg2 для подключения. Вот как я это сделал:

target_secret_name = НАЗВАНИЕ СЕКРЕТА

сеанс = boto3.session.Session()

клиент = сеанс.клиент(

service_name = 'менеджер секретов',

имя_региона=регион

)

секрет = client.get_secret_value(

SecretId=target_secret_name

)

пытаться:

secret_dict = json. loads (секрет ['SecretString'])

кроме Исключения как e:

печать (е)

loads (секрет ['SecretString'])

кроме Исключения как e:

печать (е)

target_username = secret_dict['имя пользователя']

target_passw = secret_dict['пароль']

# получить расшифрованные пароли и передать в строку подключения для целевой БД здесь:

target_db_connection_string = "host= ПОМЕСТИТЕ СВОЮ СТРОКУ ПОДКЛЮЧЕНИЯ ЗДЕСЬ dbname= ВАША БД user={} password={}".format(target_username,target_passw)

#соединять

цель = psycopg2.connect(target_db_connection_string)

target_engine = target.cursor() Далее следует объявление запросов. Я предполагаю, что у вас есть написанные запросы, которые позволяют вам получить необходимые данные и первичный ключ из таблицы, чтобы вернуть их обратно. В этом примере также использовался контекст шифрования. Итак, с учетом сказанного, вот некоторый код для использования после того, как вы выполнили запрос и соответственно присвоили значения, для этого потребуется имя запроса, который вы использовали для извлечения нужных вам значений, контекст шифрования (если есть), и запрос на обновление значений после повторного шифрования.

защита decrypt_and_reencrypt():

результаты = engine.execute (имя_вашего_запроса)

результаты = результаты.fetchall()

# вызывает клиент KMS в boto3:

клиент = boto3.client('км')

для результата в результатах:

Column_Header_1, column_header_2, column_header_n = результат

шифрование_контекст = {"КЛЮЧ": значение,

"КЛЮЧ": значение

}

# В этом примере зашифрованные байты были преобразованы в base64, если вы сделаете то же самое, это преобразует их в поток байтов.

зашифрованные_данные = байты (base64.b64decode (encrypted_column_tuple))

#Расшифровать значение кортежа

пытаться:

decrypted_data = client.decrypt(

CiphertextBlob = зашифрованные_данные,

Алгоритм шифрования = "SYMMETRIC_DEFAULT",

Контекст_шифрования=контекст_шифрования,

KeyId=key_id

).get('Обычный текст')

# зашифровать значение кортежа

reenc_data = client. encrypt(

Открытый текст = расшифрованные_данные,

Алгоритм шифрования = "SYMMETRIC_DEFAULT",

Контекст_шифрования=контекст_шифрования,

KeyId=mrk_key_id

).get('CiphertextBlob')

reenc_cc_type = base64.b64encode(reenc_data)

target_engine.execute(update_query, (reenc_data,primary_key))

target_engine

кроме Исключения как e:

печать (е)

encrypt(

Открытый текст = расшифрованные_данные,

Алгоритм шифрования = "SYMMETRIC_DEFAULT",

Контекст_шифрования=контекст_шифрования,

KeyId=mrk_key_id

).get('CiphertextBlob')

reenc_cc_type = base64.b64encode(reenc_data)

target_engine.execute(update_query, (reenc_data,primary_key))

target_engine

кроме Исключения как e:

печать (е)

Вот и все. Вы можете спросить, почему я решил выполнять операции Decrypt и ReEncrypt отдельно, а не просто вызывать метод kms ReEncrypt. Ответ на этот вопрос заключается в том, что мне нравится проверять правильность обновления и вывода значений перед выполнением обновлений. Вы, безусловно, можете вызвать операцию ReEncrypt, и она столь же жизнеспособна.

После завершения этого (что может занять много времени) ваши значения должны быть сохранены с использованием MRK, ожидая расшифровки в сценарии с несколькими регионами.

Если вы хотите узнать больше о том, как Foghorn может помочь настроить облачные решения для вашего бизнеса, свяжитесь с нами. Мы хотели бы пообщаться с вами.

Запланируйте встречу 1:1 с нашими экспертами

Похожие блоги

Блог, Облако, Безопасность

Присоединяйтесь к прилежному специалисту по безопасности облачных вычислений Деннису Пелтону из Foghorn, который проведет нас по очень полезному 6-минутному учебному пособию, в котором рассказывается о методах, которые он имеет в своем наборе инструментов для тестирования на проникновение. В этом упражнении он рассматривает два типа атак — межсайтовый скриптинг и SQL…

Amazon Web Services, AWS, блог, облако, управление облаком

Аэрокосмическая промышленность и облачные вычисления Аэрокосмическая промышленность — это тот редкий случай, когда фраза «это не ракетостроение» неприменима! Между исследованиями и разработками и производством буквально много движущихся частей. Добавьте бюджеты, начинающиеся с миллиардов, и риск.

Если вы отправляете значение контекста шифрования в операции шифрования, вы должны передать его в соответствующей операции расшифровки.

Если вы отправляете значение контекста шифрования в операции шифрования, вы должны передать его в соответствующей операции расшифровки.